Enquête sur la conformité à la LPRPDE de Desjardins suite à l’atteinte aux mesures de sécurité des renseignements personnels entre 2017 et 2019

Conclusions en vertu de la LPRPDE no 2020-005

Le 14 décembre 2020

Aperçu

- Le 27 mai 2019, Desjardins (qui désigne dans ce rapport la Fédération des caisses Desjardins du Québec) a notifié au Commissariat à la protection de la vie privée (le « Commissariat » ou le « CPVP ») une atteinte aux mesures de sécurité qui a finalement touché près de 9,7 millions d’individus au Canada ainsi qu’à l’étranger. Les noms et prénoms, dates de naissance, numéros d’assurance sociale, adresses de résidence, numéro de téléphone, adresse courriel et historiques de transactions font partie des renseignements personnels compromis. Le nombre de personnes affectées correspond au nombre d’individus dont les renseignements personnels ont pu être consultés et/ou exfiltrés par l’employé malveillant.

- Desjardins a également avisé la Commission de l’accès à l’information du Québec (la « CAI ») et d’autres régulateurs du fait que des personnes affectées par l’incident étaient installées dans les juridictions de ces autorités de contrôle.

- Le CPVP et la CAI ont entamé des enquêtes sur cette affaire. Afin de coordonner leurs efforts respectifs, les deux commissariats ont signé une entente de collaboration le 25 juillet 2019.

- Desjardins a conclu que l’atteinte a été commise par un de ses employés. Celui-ci a exfiltré des renseignements personnels pendant une période d’au moins 26 mois. Cela soulève à la fois la question de savoir si les mesures de sécurité de Desjardins étaient appropriées et si sa responsabilité à l’égard des renseignements personnels qu’elle traite était assurée. Compte tenu de l’ancienneté de certaines informations compromises lors de l’incident, le Commissariat a également examiné les pratiques de destruction des données de Desjardins.

- Notre enquête a conclu que Desjardins a contrevenu à la Loi sur la protection des renseignements personnels et les documents électroniques (la « LPRPDE ») en ce qui concerne les principes de responsabilité, de la conservation, et des mesures de sécurité. Le présent rapport contient des recommandations à l’intention de Desjardins afin qu’elle donne suite aux contraventions relevées.

Contexte et portée

- Douze individus dont les renseignements personnels ont été compromis lors de l’incident ont déposé auprès du Commissariat des plaintes contre Desjardins. Les plaignants ont allégué que Desjardins n’avait pas suffisamment protégé leurs renseignements personnels contre les accès illicites, ni respecté les délais de conservation appropriés.

- Les renseignements personnels compromis (noms et prénoms, dates de naissance, numéros d’assurance sociale, adresses de résidence, numéro de téléphone, adresse courriel et historiques de transactions) avaient été recueillis par Desjardins auprès de leurs clients et membres qui ont acheté ou reçu des produits offerts directement et indirectement par l’organisation. Les renseignements personnels impliqués varient selon le produit ou service détenu et s’il s’agit d’un membre/client actuel ou ancien. Ces identificateurs personnels, combinés, présentent un risque réel d’utilisation non autorisée par des acteurs malveillants à des fins de vol d'identité. Ce risque persiste parce que ces identificateurs sont relativement permanents et souvent utilisés aux fins de la validation de l'identité.

- Un membre Desjardins est une personne ou une entreprise titulaire détentrice d’une part sociale dans une caisse Desjardins affiliée à la Fédération des caisses Desjardins du Québec ou à la Fédération des caisses populaires de l'Ontario. Un client Desjardins est une personne ou une entreprise faisant affaire avec une entité affiliée au Mouvement Desjardins, sans nécessairement en être membre.

- Les renseignements personnels compromis étaient stockés dans deux entrepôts de données de Desjardins, soit les entrepôts de données de crédit et de données bancaires. Les droits d’accès à ce dernier étaient segmentés selon la nature des renseignements, confidentiels (qui comprenaient des renseignements personnels) ou non-confidentiels. L’entrepôt de données de crédit pour sa part n’était pas segmenté et les employés qui disposaient des droits nécessaires pouvaient accéder à toutes ses données, y compris les renseignements personnels.

- Notre enquête a révélé que des employés du département marketing de Desjardins ont copié dans le cadre de leurs fonctions les informations compromises depuis les deux entrepôts de données vers le lecteur partagé du département marketing. Ces employés disposaient tous des autorisations nécessaires pour accéder aux informations confidentielles (y compris des renseignements personnels). L’employé identifié par Desjardins comme étant à la source de l’atteinte, identifié dans ce rapport comme étant l’employé malveillant, ne disposait pas des autorisations nécessaires pour accéder aux renseignements personnels de l’entrepôt de données bancaires. Il avait cependant accès à d’autres informations non confidentielles de cet entrepôt.

- Toujours dans le cadre de leurs fonctions, un ou des employés opéraient chaque mois un transfert automatisé de renseignements personnels depuis l’entrepôt de données de crédit vers leur dossier d’utilisateur, situé dans le répertoire partagé du département marketing. De leur côté, d’autres employés du département marketing ont copié des renseignements personnels à accès confidentiel de l’entrepôt de données bancaires vers un répertoire partagé, accessible à tous les employés du département. De ce fait, les employés qui n’avaient pas normalement les autorisations nécessaires pour accéder aux informations confidentielles des entrepôts de données pouvaient maintenant y accéder librement.

- Entre mars 2017 et mai 2019, l’employé malveillant a copié ces renseignements personnels se trouvant sur le lecteur partagé, incluant ceux auxquels il n’avait pas normalement de droit d’accès dans l’entrepôt de données bancaires, vers son ordinateur de travail, puis vers des clés USB. Ceci était en contravention de l’engagement de confidentialité signé dans le cadre de son emploi.

- Selon plusieurs médias, l’employé malveillant est soupçonné d’avoir revendu les renseignements personnels à un prêteur privé. Une partie des informations aurait ensuite été transmise à un deuxième prêteur privé, également courtier hypothécaire, et à son partenaire, conseiller en placement et en assurancesNote de bas de page 1. Ce dernier aurait admis à des enquêteurs de l’Autorité des marchés financiers avoir payé 40 000 $ pour acheter des listes d’informations personnelles de membres du Mouvement DesjardinsNote de bas de page 2. Au moment de compléter ce rapport, les autorités policières menaient toujours leur enquête sur l’ensemble de l’affaire Desjardins.

- À la lumière du contexte décrit ci-dessus, le présent rapport examine les questions suivantes.

Questions examinées

- Question 1. Étant donné que les mesures de sécurité ont failli lors de cette atteinte, la question est de savoir si les renseignements personnels détenus par Desjardins étaient protégés tout au long de leur cycle de vie par des mesures de sécurité correspondant au degré de sensibilité des renseignements conformément au principe 4.7 de la LPRPDE sur les mesures de sécurité. De plus, est-ce que Desjardins s’est acquittée de ses responsabilités d’assurer la mise en œuvre des procédures pour protéger les renseignements personnels ainsi que dans la formation de ses employés, comme le prévoit le principe 4.1?

- Question 2. Étant donné l’ancienneté de certains des renseignements personnels concernés, est-ce que les renseignements personnels des individus ont été traités conformément aux exigences en matière de conservation et de destruction énoncées au principe 4.5 de la LPRPDE?

- Question 3. Étant donné que les renseignements compromis présentent un risque permanent de préjudice pour les personnes touchées, les mesures d'atténuation offertes par Desjardins aux personnes touchées étaient-elles adéquates pour protéger leurs renseignements personnels contre une utilisation non autorisée, comme un futur vol d'identité, conformément au principe 4.7 sur les mesures de sécurité?

Champ de compétence

- Desjardins opère principalement au Québec, mais exerce aussi des activités dans d’autres provinces du Canada et à l’étranger. Desjardins est assujettie à la fois à la Loi sur la protection des renseignements personnels dans le secteur privé du Québec et à la LPRPDE du fédéral. La LPRPDE s’applique en raison des activités que Desjardins exerce dans toute autre province ne disposant pas d’une loi jugée comme étant essentiellement similaire à la LPRPDE. La LPRPDE s’applique aussi dans les situations de circulation interprovinciale ou internationale de renseignements personnels dans le cadre des activités commerciales de Desjardins. Certains des renseignements personnels touchés avaient été recueillis par Desjardins lors de ses activités hors du Québec, mais étaient stockés dans cette province.

Entente de collaboration entre le CPVP et la CAI

- Le CPVP et la CAI ont entamé des enquêtes sur cette affaire. Afin de coordonner leurs efforts respectifs, les deux commissariats ont signé une entente de collaboration le 25 juillet 2019. Tout au long de l’enquête, le CPVP et la CAI ont veillé à s’échanger les informations pertinentes, se sont concertés au sujet des informations et des documents requis et ont préparé ensemble les différents entretiens et la visite des locaux de Desjardins.

Méthodologie

- Pour parvenir à ses conclusions dans le cadre de l'enquête, le Commissariat a consulté diverses sources ouvertes et a examiné les renseignements provenant de diverses sources fournies par Desjardins, notamment :

- Des observations écrites, y compris celles reçues en réponse aux questions spécifiques du CPVP.

- Des entretiens avec des personnes clés par téléphone, et en personne, incluant une visite les 16 et 17 juillet 2020 aux bureaux de Desjardins à Montréal.

- Des démonstrations des mesures de protection techniques lors de nos visites des locaux de Desjardins.Note de bas de page 3

- Un échantillon des types de données compromises.

- Des copies des documents en relation avec le dossier :

- les politiques et directives pertinentes de l’institution

- les normes de sécurité et les rapports d’analyse des risques

- les supports de formation

- l’organigramme de Desjardins et les schémas de son réseau

- le code déontologique de l’organisation

- Les mesures correctives qu’elle a mises ou compte mettre en œuvre

- Nous avons procédé à une analyse des mesures de sécurité techniques et organisationnelles déployées par Desjardins au moment de l’incident. L’analyse a également porté sur la méthodologie utilisée par Desjardins pour mettre sur pied son nouveau programme de sécurité ainsi que les délais prévus pour le déployer.

- Nous avons comparé les mesures de protection mises en œuvre par Desjardins avec celles observées dans les enquêtes précédentes du CPVP et avec les normes et les meilleures pratiques en la matière, surtout pour lutter contre les menaces internes.

- À la fin de notre enquête, nous avons remis à Desjardins un rapport d’enquête préliminaire qui exposait et expliquait la justification de nos conclusions préliminaires et dégageait plusieurs recommandations. Nous avons ensuite rencontré Desjardins pour répondre à ses questions ou commentaires et discuter de nos recommandations.

- Le Commissariat a collaboré et coordonné avec la CAI tout au long de cette enquête.

- Desjardins a collaboré avec le Commissariat tout au long de cette enquête et a confirmé son accord à mettre en œuvre les recommandations de ce rapport.

Question 1. Mesures de sécurité prises par Desjardins ainsi que sa responsabilité et dans la mise en œuvre des procédures pour protéger les renseignements personnels et dans la formation de ses employés

- Selon le principe 4.7 de la LPRPDE, les renseignements personnels doivent être protégés au moyen de mesures de sécurité correspondant à leur degré de sensibilité. Selon nous, cela doit être accompli tout au long de leur cycle de vie. Les mesures de sécurité doivent protéger les renseignements personnels contre la perte ou le vol ainsi que contre la consultation, la communication, la copie, l’utilisation ou la modification non autorisées (4.7.1). Les méthodes de protection devraient comprendre (4.7.3):

- des moyens matériels, par exemple le verrouillage des classeurs et la restriction de l’accès aux bureaux;

- des mesures administratives, par exemple des autorisations sécuritaires et un accès sélectif; et

- des mesures techniques, par exemple l’usage de mots de passe et du chiffrement.

- Selon le principe 4.1 de la LPRPDE, une organisation est responsable des renseignements personnels dont elle a la gestion. Tel qu’indiqué par le principe 4.1.4, les organisations doivent assurer la mise en œuvre des politiques et pratiques destinées à donner suite aux principes, notamment la mise en œuvre des procédures pour protéger les renseignements personnels (4.1.4(a)), et la formation du personnel et la transmission au personnel de l’information relative aux politiques et pratiques de l’organisation (4.1.4(c)).

Description de l’architecture générale

- Les renseignements compromis se trouvaient dans deux entrepôts de données, soit les entrepôts de données bancaires et de données de crédit.

- Afin d’accéder aux données des deux entrepôts, les employés du département marketing devaient utiliser un outil de requête et d’analyse, accessible via un environnement virtuel.

- Desjardins limitait l’accès aux renseignements personnels contenus dans les deux entrepôts de données par des droits d’accès définis, y compris au sein de l’équipe marketing. Toutefois, les mesures technologiques en place n’empêchaient pas le dépôt de fichiers contenant de l’information issue des deux entrepôts de données sur des répertoires partagés accessibles aux employés de l’équipe marketing.

- Les employés de l’équipe marketing avaient tous accès à un répertoire partagé commun, lequel était ségrégé en plusieurs sous-répertoires selon l’usager ou d’autres critères. Il existait également des répertoires dont les droits d’accès étaient limités à certains employés, destinés au dépôt de fichiers contenant des informations confidentielles.

- Les employés du département marketing étaient autorisés à utiliser des logiciels de transfert de fichiers pour copier des documents depuis le répertoire partagé vers leurs ordinateurs professionnels.

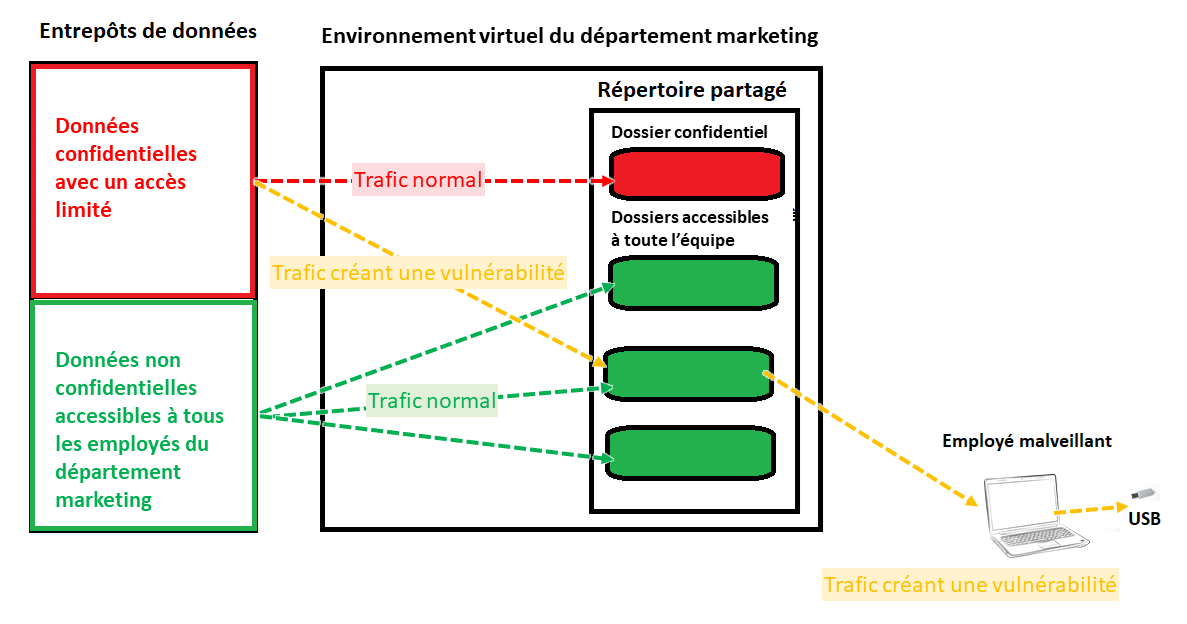

Version textuelle de la figure 1

Figure 1 : Déroulement de l’atteinte

- Le tableau illustre le déroulement de l’atteinte chez Desjardins

- D’un côté, nous avons les entrepôts de données

- De l’autre côté nous avons, l’environnement de travail virtuel du département marketing

- Dans les entrepôts de données, nous retrouvons des données confidentielles avec un accès limité. Nous avons aussi des données accessibles à tous les employés du département marketing

- Au sein de l’environnement de travail virtuel du département marketing, nous retrouvons un répertoire partagé qui contient un dossier confidentiel et des dossiers accessibles à toute l’équipe.

- Les données qui vont de l’entrepôt de données confidentielles avec un accès limité vers le dossier confidentiel du répertoire partagé constituent un trafic normal

- Les données qui vont de l’entrepôt de données non confidentielles accessibles à tous les employés du département marketing vers les dossiers accessibles à toute l’équipe du répertoire partagé constituent un trafic normal

- Les données qui vont de l’entrepôt de données confidentielles avec un accès limité vers les dossiers accessibles à toute l’équipe du répertoire partagé constituent un trafic créant une vulnérabilité

- Les données confidentielles avec un accès limité qui vont des dossiers accessibles à toute l’équipe du répertoire partagé vers l’ordinateur de travail de l’employé malveillant constituent un trafic créant une vulnérabilité

- Les données confidentielles avec un accès limité qui vont de l’ordinateur de travail de l’employé malveillant vers des unités de stockage amovibles telles que des clés USB constituent un trafic créant une vulnérabilité

Déroulement de l’atteinte

- Notre enquête a révélé que les informations compromises ont été copiées par certains employés du département marketing de Desjardins depuis les deux entrepôts de données vers le lecteur partagé du département marketing. Tel que mentionné précédemment, ces employés disposaient des autorisations nécessaires pour accéder aux informations confidentielles.

- Chaque mois entre janvier 2016 et juin 2018, un ou des employés du département marketing utilisaient un script manuel pour transférer des données, incluant des renseignements personnels, depuis l’entrepôt de données de crédit vers leur dossier d’utilisateur situé dans le répertoire partagé. Desjardins a qualifié cette opération, connue par plusieurs employés, comme étant non-conforme aux meilleures pratiques.

- Certains employés du département marketing ont copié le 18 septembre 2017 et le 13 novembre 2018, des informations à accès confidentiel, contenant des renseignements personnels, de l’entrepôt de données bancaires vers le répertoire partagé. Ces informations ont été copiées dans des sous-dossiers accessibles à tous les employés du département marketing. Desjardins a également estimé que ces pratiques n’étaient pas conformes à ses encadrements. Ces employés auraient dû copier les informations protégées dans le dossier confidentiel du répertoire partagé du département marketing.

- L’employé malveillant ne détenait pas les autorisations nécessaires pour accéder aux informations confidentielles de l’entrepôt de données bancaires. En utilisant des scripts personnels, il a pu compiler les données sauvegardées par ses collègues dans le répertoire partagé. L’employé malveillant a par la suite sauvegardé ces informations dans son dossier d’utilisateur et dans un autre dossier du répertoire partagé du département marketing.

- Il a ensuite utilisé les outils de partage de fichiers pour transférer les informations compilées vers son ordinateur professionnel et ensuite vers des clés USB.

Analyse

- Les renseignements personnels compromis varient selon le produit ou le service détenu par le membre ou le client Desjardins. Pour certains, les renseignements personnels touchés par l’atteinte comportent des noms et prénoms, dates de naissance, numéros d’assurance sociale, adresses de résidence, numéro de téléphone, adresse courriel et historiques de transactions. Ce sont des informations qui peuvent être sensibles en soi. De plus ces types de renseignements personnels combinés sont aussi susceptibles d’être exploités par des personnes malveillantes pour usurper les identités des personnes concernées. En conséquence, en vertu de la LPRPDE, les mesures de sécurité mise en place par Desjardins pour protéger ces renseignements personnels devraient être proportionnellement élevées.

- Avant 2019, Desjardins investissait une portion importante de son budget global en matière de sécurité de l’information dans le combat contre la menace externe. L’atteinte faisant l’objet de notre enquête est plutôt de type interne. Ces atteintes se rapportent aux personnes qui travaillent au sein d’une organisation et qui peuvent compromettre la confidentialité, l’intégrité et la disponibilité de l’information contenue à l’intérieur de cette entité. Elles peuvent être intentionnelles ou non et sont plus difficiles à prévenir que les atteintes causées par des menaces externes. C’est le cas notamment parce qu’elles sont l’œuvre d’employés compétents techniquement, qui connaissent parfaitement l’entreprise, ses systèmes et ses faiblesses de sécurité, qui savent où se trouve l’information, et qui prennent des mesures pour contourner les processus en place.

- Les menaces internes sont généralement de trois types. Le premier porte sur les menaces non-intentionnelles et non-malveillantes, par exemple lorsqu’un employé télécharge un document sur son ordinateur parce qu’il ignore l’existence de procédures et politiques qui l’interdisent. Le second porte sur les menaces intentionnelles et non-malveillantes, par exemple lorsqu’un employé copie des renseignements personnels dans un répertoire partagé accessible à tous afin d’accélérer le travail même si les politiques et les procédures l’interdisent. Finalement, le troisième porte sur les menaces intentionnelles et malveillantes. Par exemple, quand l’employé copie des informations confidentielles sur sa clé USB personnelle, tout en étant conscient que ses actions contreviennent aux politiques et procédures en place, et qu’il pose ce geste dans le but d’en tirer un profit personnel, une revanche ou manifester son mécontentement.

- L’enquête révèle que Desjardins est une organisation au sein de laquelle le sentiment d’appartenance est très présent, et qu’un climat de confiance y règne. Il est louable d’avoir une relation de confiance avec les employés, mais il faut aussi l’accompagner d’une culture de vérification et de contrôle. Bien que l’organisation avait implanté certaines mesures pour faire face à la menace interne, nous constatons qu’elle n’avait pas toutes les mesures nécessaires en place pour détecter le stratagème réalisé par un individu malveillant qui, selon Desjardins, était un employé qualifié, performant dans son domaine et une personne-ressource pour un bon nombre de ses collègues. À notre avis, l’absence d’une culture de vigilance contre les menaces internes a facilité d’une façon conséquente l’atteinte.

- Plusieurs mesures peuvent être prises pour lutter contre les menaces internes. Dans le cadre de cette analyse, nous nous sommes basés sur les cinq éléments ci-dessous. Ils sont à notre avis particulièrement pertinents dans le cas de l’atteinte chez Desjardins :

- Les enquêtes de sécurité et les accords de confidentialité

- Les politiques et les procédures de l’organisation

- La formation et la sensibilisation des employés

- Les contrôles d’accès et la séparation logique

- La surveillance et le contrôle

Les enquêtes de sécurité et les accords de confidentialité

- Les enquêtes de sécurité constituent la première ligne de défense contre les menaces internes et constituent un moyen de protection administratif [voir le principe 4.7.3 (b) de la LPRPDE]. Elles permettent d’identifier les candidats à l’embauche ou les employés ayant un passé ou des comportements suspects qui les rendent inaptes à accéder à certaines ressources de l’organisation.

- Au moment de l’atteinte, Desjardins menait une enquête de sécuritéNote de bas de page 4 avant d’embaucher des employés ou lors de leur réaffectation à un nouveau poste. Pour les employés occupant des postes désignés, l’enquête est mise à jour tous les cinq ans.

- Desjardins a indiqué que sa division de la sécurité avait soumis l’employé malveillant à un contrôle de sécurité préalablement à son recrutement. Cette enquête n’avait révélé aucune préoccupation. Après son embauche, l’employé en question signait annuellement l’attestation annuelle au Code de déontologie. Il a également signé un engagement de confidentialité spécifique en lien avec ses fonctions.

- Le Commissariat conclut que les enquêtes de sécurité de Desjardins sont acceptables et alignées sur les pratiques en vigueurNote de bas de page 5. Les enquêtes de sécurité sont nécessaires, mais pas suffisantes pour lutter contre les menaces internes. Des mesures de sécurité additionnelles s’imposent, comme les politiques, les formations et les mesures de contrôle.

Les politiques et les procédures de l’organisation

- Selon le principe 4.7.3 de la LPRPDE, les méthodes pour protéger les renseignements personnels devraient comprendre des moyens matériels, des mesures administratives et des mesures techniques.

- Les politiques et les procédures sont des piliers de la protection des renseignements personnels et constituent des mesures administratives importantes pour protéger ceux-ci tout au long de leur cycle de vie. Elles définissent la stratégie de l’organisation, les attentes de celle-ci envers ses employés ainsi que les différents rôles et responsabilités pour lutter contre les menaces identifiées. Par conséquent, des politiques et procédures adéquates ainsi que leur mise en œuvre constituent en soi une mesure de protection. Ces documents font partie des outils dont doivent disposer les employés afin d’assumer pleinement leurs responsabilités en matière de protection de renseignements personnels.

- En vertu du principe de la responsabilité de la LPRPDE, l’organisation a l’obligation d’assurer la mise en œuvre de ses procédures pour protéger les renseignements personnels [4.1.4(a)]. Pour être efficaces, les politiques et les pratiques de sécurité doivent être mises en œuvre de façon appropriée et uniforme. Selon nous, l’organisation doit être en mesure de vérifier si elles sont suivies par les employés.

- Desjardins disposait d’un nombre important de directives, politiques et procédures liées à la protection des renseignements personnels :

- Règle Mouvement sur la gestion des Identités et des Accès

- Directive Mouvement de Sécurité des technologies de l’information

- Directive Mouvement sur l’utilisation acceptables des technologies [1ière version: août 2013, révisée en octobre 2018]

- Directive Mouvement sur la gestion des documents

- Standard de Sécurité sur l’utilisation de données confidentielles ou secrètes hors des environnements de production

- Standard de Sécurité des postes de travail

- Standard de Sécurité sur la Sauvegarde de l’information et sur la Gestion des supports de sauvegarde

- Standard de Sécurité sur la gestion des accès logiques

- Standard de sécurité sur la surveillance et journalisation

- Politique Mouvement de Sécurité de l’Information

- Politique sur la protection des renseignements personnels

- Code d’Utilisations entrepôt de données bancaires

- Code de Déontologie

- Certaines politiques et procédures pertinentes étaient incomplètes ou n’avaient pas été mises en œuvre. Citons par exemple le calendrier de rétention des renseignements personnels, le standard de gestion des répertoires partagés, celui de la gestion des habilitations à hauts privilèges, et celui des règles d’utilisation des renseignements personnels confidentiels extraits de l’entrepôt de données bancaires.

- Nous sommes d’avis que la lacune la plus significative était celle liée à la mise en œuvre. Malgré l’existence de nombreuses politiques et procédures, nous avons identifié plusieurs exemples où Desjardins n’avait pas pris les mesures nécessaires pour assurer leur mise en œuvre complète et intégrée. En voici quelques exemples :

- Le Standard de sécurité sur la protection des données de Desjardins stipule que les données ne peuvent être consultées, communiquées ou modifiées que par le personnel autorisé. Il précise également que les données confidentielles doivent être protégées tout au long de leur cycle de vie et que tout propriétaire de dépôt de documents électroniques, qui contiennent de l'information secrète ou confidentielle, doit s'assurer que les accès et permissions y sont gérés de façon à assurer la confidentialité. Desjardins n'a pas mis en œuvre des mesures pour empêcher ou contrôler le transfert de renseignements personnels confidentiels depuis l'entrepôt de données vers des dossiers accessibles à des employés ne disposant pas des autorisations requises, et ensuite vers des ordinateurs et des supports de stockage amovibles.

- Le standard Mouvement sur l'utilisation des technologies interdit le stockage de renseignements personnels sur des appareils n'appartenant pas à l'organisation. Malgré l'existence de cette directive, les systèmes de Desjardins permettaient l'utilisation d'appareils de stockage amovibles personnels. Desjardins avait identifié cette problématique avant d’apprendre l’existence de l’atteinte ou de quelle façon l’employé malveillant avait procédé pour extraire les renseignements personnels. Bien qu’elle était en cours de déploiement d’une solution technique visant ultimement à enrayer l’utilisation d’appareils de stockage amovibles personnels, Desjardins n’a pu prévenir l’atteinte.

- La directive Sécurité sur l'utilisation de données confidentielles ou secrètes hors des environnements de production stipule quant à elle que le transfert de données secrètes en dehors d'un environnement de production protégé n'est pas permis à moins d'être auparavant éliminées, masquées ou remplacées par un jeu de données. Elle précise également que tout transfert de données confidentielles dans un environnement de non-production doit être autorisé suite à la présentation d'une demande à cet effet. L'atteinte démontre que, malgré ces stipulations, il était possible de transférer des renseignements personnels confidentiels en dehors de l'environnement de protection sans les masquer et sans avoir eu à présenter une demande.

- Au moment de l’atteinte, Desjardins disposait d’une diversité de directives, politiques et procédures liées à la protection des renseignements personnels. Toutefois, dans plusieurs instances, Desjardins n’avait pas assuré la mise en œuvre de certaines directives, politiques ou procédures qu’elle avait adoptées.

La formation et la sensibilisation des employés

- Les organisations doivent sensibiliser leur personnel à l’importance de protéger le caractère confidentiel des renseignements personnels (principe 4.7.4). De plus, elles doivent assurer la formation du personnel et la transmission au personnel de l’information relative aux politiques et pratiques de l’organisation [principe 4.1.4(c)].

- Le facteur humain est le maillon le plus faible dans un système de sécurité informatique, d’où l’importance des actions de sensibilisation des employés dans ce domaine. C’est également un élément clé pour la mise en œuvre et la réussite des politiques de sécurité informatique, d’où l’intérêt de la formation pour expliquer aux employés leurs rôles et comment bien les assumer.

- Afin d’assurer une mise en œuvre efficace des politiques et procédures, les employés doivent être en mesure non seulement d’en prendre connaissance mais aussi de bien les comprendre.

- Desjardins propose à chaque nouvel employé une formation d’intégration d’une durée d’environ 23 heures, dont le volet portant sur la sécurité et la protection des renseignements personnels s’étend sur 3.75 heures.

- Desjardins indique qu’elle dispose d’un programme continu de formation et de sensibilisation des employés à la sécurité de l’information et à la protection de renseignements personnels. Tous les employés suivent ces formations. Desjardins mène ensuite des campagnes de sensibilisation tout au long de l’année pour rappeler les messages clés et les bonnes pratiques en matière de sécurité et de protection des renseignements personnels. Elle n’a pas toutefois fourni de détails sur les indicateurs prouvant que le contenu a été bien assimilé par les employés.

- De plus, bien que les actions de l’employé malveillant étaient clairement contraires à plusieurs politiques et procédures de Desjardins, il est à souligner que des employés avec des droits d’accès légitimes ont déposé des fichiers dans des sous-dossiers du répertoire partagé accessible à l’ensemble des employés de l’équipe marketing. Ces actions constituaient des traitements non conformes aux politiques et procédures de Desjardins et n’observaient pas les meilleures pratiques de travail. Ceci soulève la question de savoir si la formation offerte les a suffisamment sensibilisés quant à l’importance de préserver la confidentialité des renseignements personnels ainsi qu’à la gravité des conséquences de les rendre accessibles à des tiers non autorisés.

- En raison de la sensibilité des renseignements personnels détenus par Desjardins, ainsi que de la complexité des sujets liés à la protection des renseignements personnels au sein d’une telle organisation, nous concluons qu’il existait des lacunes importantes en matière de formation et de sensibilisation des employés au moment de l’atteinte.

Les contrôles d’accès et la séparation logique

- Selon les principe 4.7.3 (b) et (c) de la LPRPDE, les mesures de protection devraient inclure des mesures administratives et techniques pour protéger les renseignements personnels.

- Le Standard de sécurité sur la protection des données de Desjardins stipule que les données ne peuvent être consultées, communiquées ou modifiées que par le personnel autorisé. Il précise également que les données confidentielles doivent être protégées tout au long de leur cycle de vie et que tout propriétaire de dépôt de documents électroniques, qui contiennent de l’information secrète ou confidentielle, doit s’assurer que les accès et permissions y sont gérés de façon à assurer la confidentialité.

- Aussi, la Règle Mouvement sur la classification de sécurité de l'information, qui est entrée en vigueur le 22 avril 2015 et révisée le 28 août 2018, stipule que chaque information doit être protégée en fonction de sa classification, de façon à encadrer de manière sécuritaire l’ensemble de son cycle de vie, soit durant sa collecte, son utilisation, sa communication, sa conservation et sa destruction.

- L’accès aux informations confidentielles de l’entrepôt de données bancaires a été restreint aux seuls employés possédant des habilitations nécessaires. Desjardins disposait donc de politiques pour le contrôle d’accès et la gestion des habilitations et a pris certaines mesures pour les mettre en œuvre.

- Toutefois, le système d’information de Desjardins permettait aux utilisateurs autorisés de déplacer des données à accès restreint vers des répertoires et des supports de stockage non protégés, et ce sans aucun contrôle (voir paragraphes 10 et 11). Desjardins aurait pu réduire l’exposition des données si ces dernières avaient été substituées par des données non confidentielles (masquées). Par exemple, en utilisant la technique de segmentation en unités (tokenization) tel que recommandé par le standard de sécurité sur la protection des données de Desjardins.

- Les renseignements personnels de certains clients, qui n’étaient pas membres de Desjardins, ont été touchés par l’atteinte. Dans sa représentation, Desjardins a indiqué que ces informations se trouvaient par erreur dans l’entrepôt de données bancaires, sans donner davantage d’explications. Nous en déduisons que Desjardins n’a pas respecté ses standards régissant la séparation des données.

- Selon les lacunes démontrées aux paragraphes 53 et 54, Desjardins ne gérait pas efficacement les droits d’accès et les habilitations, qui sont des mesures de sécurité importantes, enfreignant ainsi le principe 4.7 de la LPRPDE.

La surveillance et le contrôle

- Selon le principe 4.7.3 de la LPRPDE, les méthodes de sécurité devraient comprendre des moyens matériels, des mesures administratives et des mesures techniques pour protéger les renseignements personnels.

- La surveillance et le contrôle sont indispensables dans tout système de protection des renseignements personnels. Ils permettent de détecter les utilisations suspectes des ressources ainsi que les écarts éventuels des comportements des employés par rapport aux directives et aux politiques de l’organisation.

- Dans ses standards de la sécurité de technologies de l’information, Desjardins indique que la détection des menaces commence par la journalisation d'événements de sécurité, par exemple les tentatives d’accès aux systèmesNote de bas de page 6. Ces standards stipulent également qu’un système d’alerte doit être mis en place et qu’il doit s’appuyer sur la surveillance et la corrélation des événementsNote de bas de page 7.

- Les standards de sécurité sur la protection des données de DesjardinsNote de bas de page 8 indiquent qu’en fonction des risques encourus, une surveillance doit être réalisée afin d'identifier les données confidentielles stockées dans des dépôts non autorisés. Ceci peut être accompli, par exemple, à l'aide d'une solution de prévention de la perte de données (data loss prevention ou DLP).

- La DLP permet de détecter et d’empêcher les éventuelles exfiltrations de données sensibles en cours d'utilisation, en mouvement ou au repos. Elle est utilisée pour contrer les menaces externes mais également internes en empêchant les employés de copier ou transmettre, intentionnellement ou non, des données sensibles. Le rapport d’une firme externe sur l’évaluation de la sécurité de l’information de Desjardins, publié en mai 2018, a indiqué que Desjardins avait partiellement déployé une solution DLP. En effet, au moment de l’atteinte, Desjardins en avait amorcé le déploiement. Par exemple, la solution DLP permettant la surveillance du courriel a été implémentée en 2018, tandis que les fonctionnalités DLP sur les capacités de filtrage Web n’ont été activées qu’en 2019.

- En plus de la DLP, plusieurs approches techniques peuvent être utilisées pour assurer la surveillance active des systèmes électroniques d’information. Cette approche proactive génère des alertes si l’analyse des journaux des événements révèle des comportements anormaux. Desjardins se contentait de mesures passives telles que l’analyse des journaux des événements après que des incidents aient été rapportés. Nous sommes d’avis que Desjardins aurait pu prévenir ou minimiser la fuite de données si elle avait optimisé l’utilisation de ces outils. Cela dit, au moment de l’atteinte, Desjardins était en cours de déploiement de mesures de surveillance active.

- Le système de gestion de l’information et des événements de sécurité (SIEM), l’un des outils technologiques permettant d’assurer la surveillance active, a pour principale fonction la corrélation et l’agrégation des informations provenant des journaux de plusieurs sources (bases de données, serveurs, etc.). L’information collectée est analysée en temps réel. Si un écart est identifié par rapport à la norme, le SIEM génère des alertes et enclenche les actions permettant de contrecarrer la menace éventuelle. Avant la fuite, Desjardins avait implanté un SIEM, lequel a été remplacé par un produit supérieur après avoir découvert la fuite de données.

- L’analyse des comportements des utilisateurs et entités (user and entity behaviour analytics ou UEBA) est une solution qui modélise le comportement des utilisateurs et des appareils sur les réseaux des organisations. Ainsi, elle est en mesure d’identifier les comportements anormaux et d’en alerter les équipes de sécurité. Par exemple si un utilisateur essaie de télécharger un fichier volumineux alors qu’il n’en a pas l’habitude, l’UEBA enclenchera une alerte. Au moment de l’incident Desjardins ne disposait pas d’une solution UEBA.

- Avant que l’atteinte ne soit détectée, Desjardins a présenté ses conclusions suite à une analyse sur les risques de perte de données dans un rapport interne préparé pour le déploiement d’une stratégie DLP au sein de l’organisation. Cette analyse a conclu qu’une perte de données via des vecteurs physiques tels que les clés USB présentait un risque élevé. En vue de diminuer ce risque, l’étude avait recommandé certaines mesures telles la surveillance des comportements suspects et la détection des activités d’exfiltration des données. Comme expliqué précédemment, ces mesures peuvent être mises en œuvre à l’aide des approches présentées dans les paragraphes 75, 77 et 78 (DLP, SIEM et UEBA).

- Une organisation comme Desjardins, qui traite un volume important de transactions concernant des renseignements personnels sensibles, doit se doter d’un système de surveillance active. Cette dernière exige des mesures techniques s’appuyant sur des approches telles que celles qui sont présentées ci-haut.

- Par ailleurs, le rapport de la firme externe sur l’évaluation de la sécurité de l’information de Desjardins, publié en mai 2018, indique que Desjardins avait partiellement déployé une solution DLP. Desjardins n’a pas mis en œuvre l’ensemble des recommandations de son propre rapport ou de celui de la firme externe. Profitant de la présence des données copiées par ses collègues dans le répertoire partagé et de l’absence de mécanismes empêchant ou contrôlant l’utilisation des clés USB, l’employé malveillant a pu utiliser une unité de stockage amovible, soit un stratagème identique à celui du rapport de Desjardins.

- Desjardins n’a pas détecté elle-même le vol de données. Elle en a été informée par le Service de police de Laval qui l’a découvert dans le cadre d’une autre enquête impliquant l’institution financière.

Conclusion

- Pour les raisons décrites ci-dessus, nous sommes d'avis que les mesures de protection de Desjardins étaient insuffisantes dans les quatre domaines suivants :

- Les politiques et les procédures de l’organisation

- La formation et la sensibilisation des employés

- Les contrôles d’accès et la séparation logique

- La surveillance et le contrôle

- À notre avis, les faiblesses particulières décrites ci-dessus, individuellement et collectivement, constituent des manquements à la mise en œuvre de mesures de sécurité appropriées compte tenu du volume et de la sensibilité des renseignements personnels détenus par Desjardins. Par conséquent, Desjardins a enfreint le principe 4.7 de la LPRPDE.

- De plus, les manquements liés à la mise en œuvre de procédures ainsi que ceux liés à la formation du personnel constituent une contravention au principe de la responsabilité et plus précisément, au principe 4.1.4 de la LPRPDE.

- Nos recommandations quant aux mesures appropriées à prendre pour remédier à cette contravention sont présentées à la fin du présent rapport.

Question 2. Conservation des renseignements personnels détenus par Desjardins

- Selon le principe 4.5 de la LPRPDE (Limitation de l’utilisation, de la communication et de la conservation), une organisation ne doit conserver les renseignements personnels qu’aussi longtemps que nécessaire pour la réalisation des fins déterminées. Selon le principe 4.5.3, lorsque l’organisation n’a plus besoin de renseignements personnels pour les fins précisées elle devrait les détruire, les effacer ou les dépersonnaliser. De plus, les organisations doivent élaborer des lignes directrices et appliquer des procédures régissant la destruction des renseignements personnels.

- Tel que décrit ci-dessus au paragraphe 9 de ce rapport, entre janvier 2016 et novembre 2018, certains employés ont copié les renseignements personnels de deux entrepôts de données vers des lecteurs partagés du département marketing. Ce sont ces renseignements personnels qu’a exfiltrés l’employé malveillant.

- 3,9 millions dossiers inactifs, certains depuis des décennies, faisaient partie des données auxquelles l’employé malveillant avait accédé de façon inappropriée. Étant donné l’ancienneté de certains dossiers, nous avons examiné de façon plus globale les pratiques de Desjardins en matière de conservation des renseignements personnels.

- Desjardins disposait, au moment de l’atteinte, d’une directive (Directive Mouvement sur la Gestion des documents) et d’une politique (Politique sur la protection des renseignements personnels) qui énonçaient les principes directeurs de la conservation des renseignements personnels.

- Par exemple, selon cette directive et cette politique, les renseignements personnels doivent être conservés uniquement pour la durée nécessaire à la réalisation des motifs pour lesquels ils ont été collectés. De la même façon, les documents sont conservés pendant une période appropriée, et ce, en fonction de leurs valeurs administrative (valeur d’affaires), fiscale, légale et historique.

- En 2018, au cœur de la période de la fuite, Desjardins travaillait sur son calendrier de conservation des documents, lequel n’est toujours pas finalisé.

- De plus, Desjardins ne disposait, dans les faits, d’aucune procédure concernant la destruction des renseignements personnels à la fin de leur cycle de vie.

- Dans ses représentations sept mois après l’incident, Desjardins était encore incapable de déterminer la durée de conservation des comptes inactifs compromis.

- Le fait de conserver les renseignements personnels plus longtemps que nécessaire risque de causer un préjudice aux individus concernés. Cela peut augmenter le risque d’une éventuelle atteinte aux renseignements personnels, à l’instar de ce qui s’est passé chez Desjardins.

- Compte tenu de ce qui précède, nous sommes d’avis que Desjardins n’a pas traité les renseignements personnels conformément aux exigences en matière de conservation et de destruction énoncées au principe 4.5 de la LPRPDE.

- Nos recommandations quant aux mesures appropriées à prendre pour remédier à cette contravention sont présentées à la fin du présent rapport.

Question 3. Les mesures d'atténuation offertes par Desjardins aux personnes touchées

- Selon le principe 4.7.1 de la LPRPDE sur les mesures de sécurité, ces dernières doivent protéger les renseignements personnels contre la perte ou le vol ainsi que contre la consultation, la communication, la copie, l’utilisation ou la modification non autorisées.

- Dans un rapport de conclusions d’enquête publié en 2019 concernant l’atteinte qui a touché Equifax en 2017, nous avons indiqué que le principe 4.7.1 exige à notre avis que les organisations prennent des mesures d’atténuation appropriées suite à une atteinte pour protéger les renseignements personnels compromis contre toute future utilisation non autoriséeNote de bas de page 9.

- En 2018, de nouvelles dispositions de la LPRPDE concernant les obligations des organisations suite à une atteinte sont entrées en vigueurNote de bas de page 10. Ces dispositions consacrent l’importance des mesures d’atténuation suite à une atteinte à la sécurité des renseignements personnels.

- Dans l’atteinte faisant l’objet de cette enquête, le nom, le numéro de téléphone, le courriel, l’adresse de résidence, et le numéro d’assurance sociale faisaient partie des informations compromises pour la plupart des membres et clients concernés. Comme nous l'avons vu auparavant, ces identificateurs, combinés, présentent un risque réel de préjudice grave à travers une utilisation non autorisée par des acteurs malveillants à des fins de vol d'identité. Ce risque persiste parce que ces identificateurs sont relativement permanents et souvent utilisés aux fins de la validation de l'identité.

- Dans ce contexte, nous nous sommes penchés sur la question de savoir si les mesures de protection offertes par Desjardins aux individus touchés étaient appropriées pour protéger à long terme les renseignements personnels compromis contre une telle utilisation non autorisée.

- Parmi les mesures prises, Desjardins a mis à la disposition de ses clients un site web et un centre d’appel en vue de leur permettre de mieux comprendre l’incident et les mesures de protection associées.

- Desjardins a envoyé des avis directs et indirects visant à notifier les individus affectés en leur fournissant une description détaillée des renseignements personnels compromis et les mesures de protection offertes par l’organisation (notamment le service de surveillance du crédit offert par Equifax et la Protection Desjardins). L’entreprise a également offert à tous ses membres utilisateurs d’AccèsD un accès illimité à leur dossier de crédit auprès de TransUnion.

- Toujours par rapport aux mesures d’atténuation, l’institution financière a mis à la disposition de tous ses membres et clients, actuels et futurs, le plan de Protection Desjardins (Protection / Assistance). Ce plan comporte quatre éléments. Les anciens clients et les anciens membres ne bénéficient que du dernier élément :

- La protection des actifs : Protection permanente permettant un remboursement complet de toute perte causée par des transactions non autorisées dans les comptes de clients et membres de Desjardins.

- Le remboursement : Protection permanente qui permet la restitution des frais engagés dans les démarches entreprises. La compensation peut atteindre 50 000 $ par membre et par évènement. D’autres remboursements additionnels sont possibles, par exemple suite à la perte de salaire ou ceux liés aux frais de garde des enfants, lorsque liés aux absences nécessaires pour accomplir les démarches de restauration de l’identité.

- L’accompagnement :Note de bas de page 11 Assistance directe dans les démarches de réhabilitation en cas de vol d’identité comprenant aussi l’accompagnement personnalisé afin d’accomplir les étapes correctives suite à un vol d’identité. L’utilisation de ces services est illimitée et permanente. Des services d’experts, tels que des avocats et psychologues sont également mis à la disposition des membres touchés.

- La surveillance Equifax (Prévention / Surveillance) pendant 5 ans : Surveillance quotidienne du dossier de crédit avec des alertes en cas d’activité ou lors de modifications au score. La protection comprend aussi une assurance permanente en cas de vol d’identité à hauteur de 50 000 $.

- En offrant ces mesures d'atténuation en vue de protéger les personnes affectées contre des utilisations illicites de leurs informations personnelles, Desjardins satisfait à ses obligations en vertu du principe 4.7. Ajoutons que globalement, les mesures prises par Desjardins dépassent, de manière significative, celles offertes par d’autres organisations suite à des fuites importantes.

- Compte tenu des mesures proposées par Desjardins, nous n’avons pas de recommandations à formuler à ce sujet.

Actions menées par Desjardins après l’atteinte

- Après l’atteinte, Desjardins a entrepris plusieurs actions pour améliorer la sécurité de l’organisation. Cette section présente les principales mesures mises en place.

Création du Bureau de la sécurité

- Ce bureau a pour mandat d’assurer la cohérence des initiatives et la mise en œuvre de stratégies transversales intégrées de sécurité. Il doit aussi assurer la protection des membres et des clients, de leurs actifs et de leurs renseignements personnels. Finalement, ce bureau assurera la mise en place d’un processus de reddition de comptes sur la sécurité.

Programme d’amélioration de la sécurité de l’information et de la protection des renseignements personnels

- Ce programme vise entre autres à combler les lacunes culturelles de l’organisation qui ont facilité l’atteinte. Il est issu d’un plan directeur comportant plusieurs mesures et actions visant l’amélioration des contrôles d’accès et de la gestion des habilitations, la surveillance et la détection des menaces, la formation et la sensibilisation, et la protection des renseignements personnels. Par exemple, Desjardins procédera à l’élimination des renseignements personnels dans certaines bases de données lorsque leur utilisation ne sera plus nécessaire dans le processus d’affaires. Elle échangera aussi les renseignements personnels par des données moins sensibles.

Les enquêtes de sécurité

- Pour tous les utilisateurs disposant d’un accès à hauts privilèges, les enquêtes de sécurité et de crédit ont été révisées et seront maintenant renouvelées tous les trois ans. C’est le cas, par exemple, pour ceux disposant des droits d’accès aux données confidentielles de l’entrepôt de données bancaires.

Les politiques et les procédures de l’organisation

- Suite aux résultats de vérifications internes, Desjardins prévoit d’ajuster certaines de ses politiques et directives, incluant :

- STD-SEC-06.02 Standard de sécurité sur les postes de travail

- STD-SEC-12.01 Standard de sécurité sur la protection des données

- STD-SEC-12.03 Standard de sécurité sur la sauvegarde

- STD-SEC-14.01 Standard sur l’utilisation des données confidentielles de production à l’extérieur de l’environnement de production

- POS-SEC-2015.04 Sécurité des données de cybermétrie

- Politique Mouvement sur la protection des renseignements personnels

La formation et la sensibilisation des employés

- Desjardins procède présentement à des ajustements visant améliorer son programme de formation et de sensibilisation en matière de sécurité qui s’adresse à l’ensemble de ses employés et gestionnaires. Desjardins développe également des formations spécifiques pour les employés manipulant des renseignements personnels pour leur rappeler leurs rôles et responsabilités.

Les contrôles d’accès et la séparation logique

- Desjardins a réduit l’utilisation des répertoires partagés et a étendu à tous les secteurs de l’organisation le blocage des appareils de stockage amovibles. De plus, Desjardins a créé une segmentation dans les deux entrepôts de données.

- Desjardins a centralisé les processus d’octroi et réduit le nombre de comptes d’accès à hauts privilèges. Pour gérer les données de masse de ses membres, elle a privilégié des processus d’affaires modernes de gestion des données afin de réduire, voire d'éliminer, les interventions humaines.

- Desjardins a créé un nouvel environnement restrictif d’analyse pour héberger les applications donnant accès à des données confidentielles de masse. Cet environnement encadre, restreint et surveille l’utilisation et l’extraction des données se trouvant dans les entrepôts de données.

- Dans le cours de notre enquête, nous avons constaté qu’il existait un plancher d’approbation en-dessous duquel les transferts de fichiers de faible taille sont permis sans exiger une approbation. Desjardins a depuis modifié son processus. Dorénavant, ce processus d’approbation ne dépend plus de la taille des fichiers transférés mais plutôt de la sensibilité des renseignements qu’ils contiennent. Desjardins dispose également des procédures et des outils nécessaires pour contrôler et supprimer les renseignements personnels dont la présence en dehors des entrepôts de données n’est plus justifiée.

La surveillance et le contrôle

- Desjardins a accéléré la mise en place d’un processus d’évaluation des menaces internes posant des risques à ses opérations. Elle a ainsi adopté une surveillance active de l’utilisation des technologies utilisées par ses employés. Par exemple, Desjardins a installé de façon étendue des solutions DLP afin de surveiller tous les principaux vecteurs d’exfiltration de l’information (courriel, navigation web, copie sur appareil USB, etc.). Elle s’appuie aussi sur une solution UEBA pour surveiller les comportements suspects des utilisateurs. Finalement, Desjardins s’est dotée d’un outil de balayage des répertoires réseaux permettant d’identifier les données confidentielles. Cette approche n’est pas que technologique, elle est holistique incluant une modification de ses processus et l’amélioration de la formation et de la sensibilisation des employés.

Conservation des renseignements personnels détenus par Desjardins

- Desjardins développe actuellement un calendrier de conservation plus détaillé. Celui-ci déterminera les délais de conservation applicables à chaque type d’information en fonction de la réglementation applicable. La mise en place de ce calendrier s’accompagnera d’un processus de destruction ou d’anonymisation à l’échéance du délai de conservation.

Conclusion et recommandations

- S’il est souhaitable pour les organisations de faire confiance à leurs employés, cela doit être accompagné par des mesures de surveillance, et de contrôle. Cela s’accompagne aussi d’une culture de reddition de comptes. À cet effet, l’implication des plus hautes sphères de la gestion est primordiale dans la mesure où tout changement culturel doit être initié et adopté par les leaders de l’organisation.

- Par ailleurs, tous les acteurs impliqués dans le traitement et la protection des renseignements personnels doivent assumer pleinement leurs rôles et leurs responsabilités. D’où l’importance de les doter des ressources techniques nécessaires ainsi que des formations requises.

- Bien qu’il soit important de reconnaître que Desjardins a institué plusieurs changements progressifs significatifs pour combler des lacunes identifiées suite à l’atteinte, le présent rapport contient des recommandations à l’intention de Desjardins afin qu’elle remédie aux manquements soulevés lors de cet incident.

- L’atteinte analysée dans ce rapport illustre les dangers que peuvent présenter les menaces internes, intentionnelles ou non. Le Commissariat insiste sur l’importance de la vigilance et de l’approche systémique qui doivent caractériser les mesures déployées pour faire face et atténuer l’impact de ces menaces.

- Dans le cadre de notre rapport préliminaire d’enquête, nous avons formulé les recommandations suivantes portant sur les contraventions mentionnées aux questions 1 et 2, c’est-à-dire les mesures de sécurité et la conservation des renseignements personnels détenus par Desjardins :

- Fournir au Commissariat à chaque six mois un rapport sur l’état d’avancement des travaux entrepris par Desjardins en matière de sécurité de l’information à la suite de l’atteinte. Ce rapport doit indiquer clairement, pour chaque module, activité et sous activité :

- L’objectif escompté;

- Un descriptif des mesures organisationnelles, contractuelles et techniques mises ou à mettre en œuvre et comment elles contribuent à la protection des renseignements personnels;

- La date effective ou prévisionnelle de mise en œuvre de chaque mesure;

- Les indicateurs et les outils de surveillance et de contrôle permettant de vérifier l’efficience des mesures déployées;

- La fréquence de révision de chaque mesure; et

- Un descriptif des risques résiduels correspondant à l’état d’avancement de la mise en œuvre de chaque mesure et les actions prévues pour y faire face.

- Finaliser et soumettre le calendrier de conservation et la procédure de destruction dans les six mois suivant la publication de ce rapport, en précisant les motifs justifiant les durées minimales et maximales déterminées.

- Dans les six mois après la finalisation du calendrier, supprimer ou dépersonnaliser les renseignements personnels dont la durée de conservation est arrivée à terme.

- Démontrer au Commissariat dans les six mois que les demandes d’accès et de transfert de renseignements personnels sont surveillés lorsqu’ils portent sur des volumes sous les niveaux planchers actuels du nouvel environnement d’analyse.

- Démontrer au Commissariat dans les six mois qu’elle a mis en place des mesures pour protéger les renseignements personnels tout au long de leur cycle de vie, incluant des protections additionnelles pour prévenir que la présence de renseignements personnels sur les ordinateurs des employés, suite à des transferts autorisés, ne soit à l’origine d’autres atteintes.

- Fournir au Commissariat à chaque six mois un rapport sur l’état d’avancement des travaux entrepris par Desjardins en matière de sécurité de l’information à la suite de l’atteinte. Ce rapport doit indiquer clairement, pour chaque module, activité et sous activité :

- Nous recommandons également que Desjardins retienne les services d’une firme de vérification externe à la fois expérimentée et accréditée pour évaluer et attester son programme de sécurité de l’information et de protection des renseignements personnels et, d’ici deux ans, soumettra un rapport de cette évaluation au Commissariat. Au minimum, ce rapport devra :

- Évaluer les mesures de sécurité, les politiques et les procédures, et en déterminer l’efficacité dans la prévention d’une atteinte similaire à l’avenir;

- Évaluer le système de gouvernance et l’organisation de la sécurité de la protection des renseignements personnels;

- Évaluer les ressources (humaines, techniques, etc.) allouées à la protection des renseignements personnels;

- Identifier et documenter les plateformes que Desjardins utilise pour entreposer les renseignements personnels (entrepôts de données, serveurs, unités de stockage fixes et amovibles, etc.) et pour chacun de ces emplacements, identifier quels sont les renseignements personnels sensibles qui y sont entreposés (informations financières, identification gouvernementales, etc.);

- Lorsque Desjardins entrepose des renseignements personnels, l’évaluation doit couvrir l’efficacité des mesures de sécurité de Desjardins correspondant au degré de sensibilité des renseignements;

- Identifier, analyser et documenter les risques internes et externes qui peuvent affecter les renseignements personnels sur toute plateforme, système et processus qui pourrait entraîner la perte, le vol, l’accès sans autorisation, la communication, la copie, l’utilisation malveillante, la modification, ou toute autre compromission possible de ces renseignements; et évaluer si les moyens matériels, les mesures administratives et les mesures techniques sont suffisantes pour protéger contre les risques identifiés;

- Évaluer le programme de formation de Desjardins, et toutes les politiques et procédures qui y sont liées, pour assurer que les employés (incluant le personnel technique) comprennent comment manipuler les renseignements personnels, identifier et répondre à de possibles atteintes, et dans l’ensemble, assurer que le personnel est sensibilisé à l’importance de la protection des renseignements personnels;

- Vérifier les pratiques de conservation, de destruction ou de dépersonnalisation des renseignements personnels dont la durée est arrivée à terme selon le calendrier de conservation de Desjardins;

- Identifier toutes recommandations ou mesures de protection proposées par la firme de vérification externe pour améliorer le programme de sécurité de l’information de Desjardins et assurer la conformité avec la Loi; et

- Identifier tout risque résiduel (interne et externe) à la protection des renseignements personnels et les solutions pour y faire face.

- En lien avec le rapport de vérification mentionné au paragraphe 125, Desjardins doit détailler et expliquer sa décision d’accepter ou de rejeter les recommandations du rapport de vérification, incluant l’échéancier à l’intérieur duquel Desjardins mettra en œuvre les recommandations si elles ont été acceptées.

Réponse de Desjardins

- Desjardins a pleinement accepté nos recommandations et a déjà mis en place certaines de nos recommandations formulées dans notre rapport préliminaire d’enquête.

- Concernant nos recommandations au paragraphe 124 b) et 124 c), portant respectivement sur le calendrier de rétention et la destruction des données personnelles, Desjardins propose un plan s’échelonnant sur 18 mois. Une fois son calendrier de rétention finalisé en début 2021, Desjardins compte mettre en œuvre la destruction de renseignements personnels en trois étapes d’environ 6 mois chacune, en débutant par les systèmes détenant les renseignements les plus sensibles. Le projet doit être complété en juin 2022.

- Concernant nos recommandations au paragraphe 124 d) et 124 e) portant respectivement sur la surveillance des demandes d’accès et de transfert de renseignements personnels indépendamment de leur taille et sur la protection des renseignements personnels tout au long de leur cycle de vie, Desjardins a déjà mis en place des solutions répondant à ces enjeux.

Conclusion

- Compte tenu de tout ce qui précède, nous considérons les plaintes bien fondées et conditionnellement résolues.

- Le Commissariat assurera auprès de Desjardins un suivi de ses recommandations.

- Date de modification :