Enquête sur la communication et la modification non autorisées de renseignements personnels détenus par l’Agence du revenu du Canada et Emploi et Développement social Canada découlant de cyberattaques

Rapport spécial au Parlement

Le 15 février 2024

Pour obtenir plus de renseignements, veuillez communiquer avec :

Commissariat à la protection de la vie privée du Canada

30, rue Victoria

Gatineau (Québec) K1A 1H3

Sans frais : 1-800-282-1376

Téléphone : 819-994-5444

ATS : 819-994-6591

© Sa Majesté le Roi du chef du Canada, pour le Commissariat à la protection de la vie privée du Canada, 2024

Numéro de catalogue : IP54-116/2024F-PDF

ISBN : 978-0-660-69967-7

Lettre à la présidente du Sénat

PAR COURRIEL

Le 15 février 2024

L’honorable Raymonde Gagné, sénatrice

Présidente du Sénat

Sénat du Canada

Ottawa (Ontario) K1A 0A4

Madame la Présidente,

J’ai l’honneur de présenter au Parlement le rapport spécial du Commissariat à la protection de la vie privée du Canada intitulé Rapport spécial au Parlement : Enquête sur la communication et la modification non autorisées de renseignements personnels détenus par l’Agence du revenu du Canada et Emploi et Développement social Canada découlant de cyberattaques. Ce dépôt se fait en vertu du paragraphe 39(1) de la Loi sur la protection des renseignements personnels.

Je vous prie d’agréer, Madame la Présidente, l’assurance de ma considération distinguée.

Le Commissaire,

(Original signé par)

Philippe Dufresne

Lettre au président de la Chambre des communes

PAR COURRIEL

Le 15 février 2024

L’honorable Greg Fergus, député

Président de la Chambre des communes

Chambre des communes

Ottawa (Ontario) K1A 0A6

Monsieur le Président,

J’ai l’honneur de présenter au Parlement le rapport spécial du Commissariat à la protection de la vie privée du Canada intitulé Rapport spécial au Parlement : Enquête sur la communication et la modification non autorisées de renseignements personnels détenus par l’Agence du revenu du Canada et Emploi et Développement social Canada découlant de cyberattaques. Ce dépôt se fait en vertu du paragraphe 39(1) de la Loi sur la protection des renseignements personnels.

Je vous prie d’agréer, Monsieur le Président, l’assurance de ma considération distinguée.

Le Commissaire,

(Original signé par)

Philippe Dufresne

Introduction

Les ministères et organismes fédéraux détiennent un grand volume de renseignements de nature sensible, y compris les renseignements personnels de millions de Canadiennes et de Canadiens, faisant de ces derniers une cible de choix lors de cyberattaques. C’est pourquoi ils doivent mettre en place des mesures de protection rigoureuses afin d’atténuer les risques d’atteinte à la sécurité des données.

Le Commissariat à la protection de la vie privée du Canada a mené une enquête auprès de 25 ministères et organismes fédéraux, dont Emploi et Développement social Canada (EDSC) et l’Agence du revenu du Canada (ARC), concernant une atteinte grave à la vie privée. L’enquête permet de tirer des leçons qui sont valables pour d’autres institutions. L’atteinte a compromis les renseignements financiers, bancaires et sur l’emploi de nature sensible de dizaines de milliers de Canadiennes et de Canadiens, donnant lieu à de nombreux cas de vols d’identité et de fraudes.

L’enquête a révélé que les pirates informatiques avaient utilisé, entre autres, le portail de connexion de l’ARC et le service d’authentification « CléGC » d’EDSC pour s’infiltrer dans leurs services en ligne et accéder aux comptes d’individus au moyen d’identifiants volés (comme leurs données d’accès et leurs mots de passe) obtenus lors d’atteintes antérieures. Les pirates ont eu recours à la technique du bourrage d’identifiants, au moyen de laquelle ils ont pu accéder à des comptes en ligne, les modifier ou en créer de nouveaux en se servant de ces identités volées. Cette pratique leur a permis de détourner de manière frauduleuse les paiements de prestations du gouvernement vers d’autres comptes bancaires.

Toujours selon l’enquête, les deux organisations avaient sous-évalué le niveau de validation de l’identité requis pour leurs programmes et services en ligne compte tenu de la nature sensible des renseignements personnels en cause. De plus, EDSC et l’ARC ne disposaient pas de mesures de surveillance adéquates visant à détecter l’atteinte et à la limiter rapidement, notamment en raison du caractère inadéquat de leurs évaluations de sécurité et de leurs essais visant leurs systèmes de gestion de l’authentification et des justificatifs d’identité, et de lacunes au chapitre de la responsabilité et de l’échange de renseignements entre les organisations.

Les deux organisations ont accepté de mettre en œuvre les recommandations du Commissariat, notamment celles d’améliorer leurs cadres de communication et de prise de décisions en vue de faciliter la mise en place de mesures de protection adéquates contre toute attaque future et de réagir rapidement aux atteintes à la vie privée, et de mener des évaluations régulières de la sécurité.

À propos du présent rapport

Aux termes de la Loi sur la protection des renseignements personnels, les rapports de conclusions du Commissariat à la protection de la vie privée du Canada ne peuvent être rendus publics que dans le cadre d’un rapport spécial ou d’un rapport annuel. Pour assurer un compte rendu en temps opportun, le Commissaire à la protection de la vie privée a présenté les conclusions de l’enquête qui suit dans le présent rapport spécial au Parlement.

Vue d’ensemble

En août 2020, le gouvernement fédéral a annoncé publiquement que des pirates informatiques avaient eu recours au bourrage d’identifiants pour accéder à certains comptes en ligne de l’Agence du revenu du Canada (ARC) ainsi qu’à des comptes en ligne d’autres ministères et organismes accessibles au moyen du service centralisé d’authentification « CléGC » du gouvernement du Canada et du portail de connexion de l’ARC. Les cyberattaques avaient pour but d’accéder aux renseignements personnels détenus par l’ARC et Emploi et Développement social Canada (EDSC) et de les modifier en vue d’en tirer des gains financiers. Les attaques ont mis en péril les renseignements personnels sensibles de dizaines de milliers de Canadiennes et de Canadiens.

Étant donné qu’il y a eu une atteinte à la sécurité des renseignements personnels que détenaient EDSC et l’ARC, les 2 institutions ont enfreint les dispositions relatives aux communications prévues à l’article 8 de la Loi sur la protection des renseignements personnels (la Loi). Une violation de l’article 8 ne signifie pas en soi qu’une organisation n’a pas pris les mesures adéquates pour protéger la vie privée. Toutefois, dans la présente affaire, notre enquête a démontré qu’aucune des institutions n’avait pris de mesures de protection adéquates pour empêcher la communication des renseignements en question. En outre, aucune des 2 institutions n’avait pris toutes les mesures raisonnables pour protéger les renseignements personnels qu’elle détenait contre la modification par des pirates informatiques, ce qui contrevient aux dispositions relatives à l’exactitude énoncées au paragraphe 6(2) de la Loi.

Plus précisément, nous avons conclu qu’EDSC et l’ARC avaient sous-évalué le niveau de validation de l’identité requis compte tenu de la nature très sensible des renseignements personnels accessibles par l’entremise de leurs plateformes. De plus, leur processus respectif en place avant l’atteinte ne leur permettait pas de prendre des décisions éclairées et responsables, car les 2 institutions avaient recours à une approche cloisonnée à l’égard des cadres interministériels de responsabilité et d’échange de renseignements, de même qu’à des évaluations et à des tests de sécurité inadéquats. Enfin, les 2 institutions ne disposaient pas de mesures de surveillance adéquates, appuyées par une coordination interministérielle efficace, visant à détecter l’atteinte et à la limiter rapidement.

Les 2 institutions, à l’instar du Secrétariat du Conseil du Trésor (SCT) et d’autres ministères et organismes fédéraux qui jouent un rôle de premier plan dans la prise de mesures de protection, ont depuis mis en place des mesures correctives. Cependant, nous estimons qu’il reste certaines lacunes en matière de protection et qu’elles n’ont toujours pas été résolues. À cette fin, nous avons formulé des recommandations visant : i) l’amélioration des pratiques d’authentification; ii) la responsabilité coordonnée et collaborative du processus de prise de décisions en matière de sécurité; et iii) la surveillance efficace.

L’ARC a accepté nos recommandations. EDSC a également accepté nos recommandations, mais dans un cas, à la condition que les fonds soient disponibles. À cet égard, nous nous attendrions à ce qu’EDSC prenne les actions nécessaires pour veiller à ce que les mesures de protection de la vie privée des Canadiennes et des Canadiens soient privilégiées, dotées des ressources adéquates et mises en application.

Contexte

- Au moment des attaques, l’ARC et EDSC disposaient d’un système (lien électronique) qui permettait aux individus qui s’y connectaient au moyen du portail d’EDSC d’accéder librement aux comptes détenus à leur nom au sein de l’ARC et vice versa, sans avoir à fournir de renseignements supplémentaires. Étant donné que les 2 institutions avaient recours à des mesures de protection communes, leur respect de la Loi en ce qui a trait à ces incidents est examiné conjointement dans le présent rapport.

Chronologie de l’atteinte

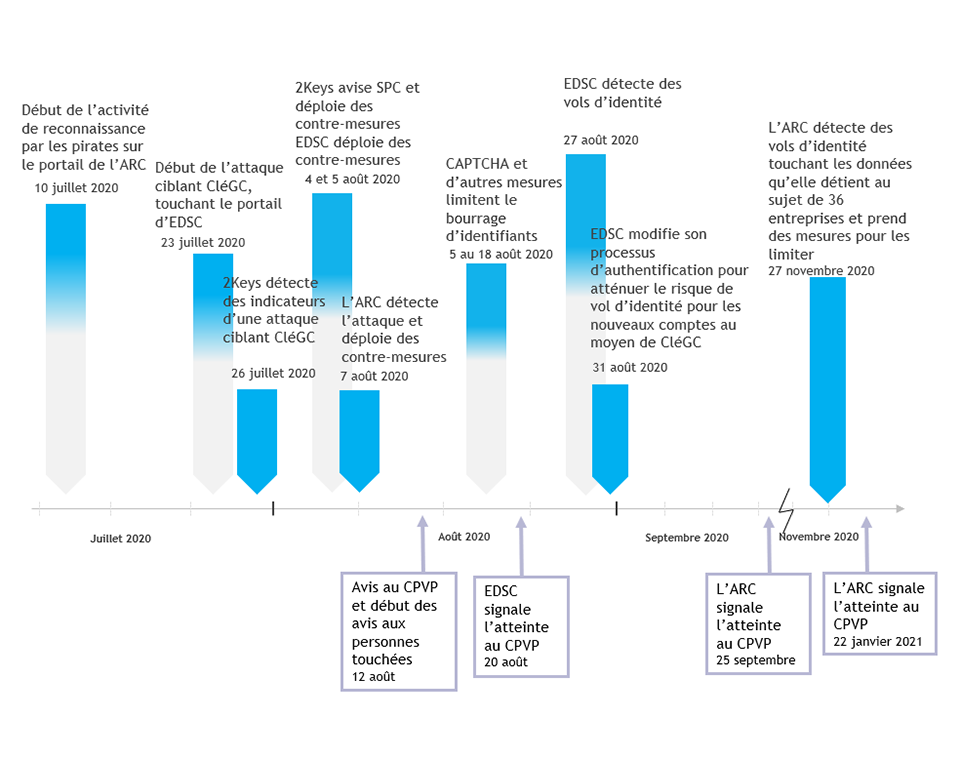

Version textuelle de la figure 1

Chronologie de l’atteinte

10 juillet 2020 – Début de l’activité de reconnaissance par les pirates sur le portail de l’ARC

23 juillet 2020 – Début de l’attaque ciblant CléGC, touchant le portail d’EDSC

26 juillet 2020 – 2Keys détecte des indicateurs d’une attaque ciblant CléGC

4 et 5 août 2020 – 2Keys avise SPC et déploie des contre-mesures. EDSC déploie des contre-mesures

7 août 2020 – L’ARC détecte l’attaque et déploie des contre-mesures

12 août 2020 – Avis au CPVP et début des avis aux personnes touchées

5 au 18 août 2020 – CAPTCHA et d’autres mesures limitent le bourrage d’identifiants

20 août 2020 – EDSC signale l’atteinte au CPVP

27 août 2020 – EDSC détecte des vols d’identité

31 août 2020 – EDSC modifie son processus d’authentification pour atténuer le risque de vol d’identité pour les nouveaux comptes au moyen de CléGC

25 septembre 2020 – L’ARC signale l’atteinte au CPVP

Un symbole dans la chronologie indique qu’une atteinte connexe a été détectée à l’ARC

27 novembre 2020 – L’ARC détecte des vols d’identité touchant les données qu’elle détient au sujet de 36 entreprises et des mesures les limitent

22 janvier 2021 – L’ARC signale l’atteinte au CPVP

- Selon les renseignements tirés des enquêtes menées par les ministères et organismes fédéraux en cause, une attaque par bourrage d’identifiants contre les services en ligne d’EDSC a débuté aux environs du 23 juillet 2020. L’attaque a été menée au moyen des systèmes de prêts canadiens aux étudiants et de la solution de cyberauthentification d’entreprise d’EDSC (le portail d’EDSC). Le portail d’EDSC utilise le service CléGC de Services partagés Canada (SPC), qui est exploité par l’entreprise 2Keys Corporation (2Keys) sous l’autorité de SPCNote de bas de page 1. Une autre attaque par bourrage d’identifiants, cette fois contre les comptes de service en ligne de l’ARC, au moyen du Système de gestion de l’authentification et du Système de gestion des justificatifs d’identité (le portail de l’ARC), a été lancée autour du 10 juillet 2020. Elle consistait alors en des activités de reconnaissance, suivies d’une activité de connexion automatisée (robot), qui, elle, a commencé aux environs du 26 juillet 2020. Dans le cas du portail de l’ARC, les pirates informatiques ont d’abord exploité une mauvaise configuration du système de l’ARC qui durait depuis 20 mois. Ce problème de configuration leur a permis de contourner l’exigence de l’ARC selon laquelle les utilisateurs devaient répondre à une question de sécurité lorsqu’ils se connectaient au portail à partir d’un nouvel appareil. Cette exigence ne s’appliquait pas au portail d’EDSC à ce moment-là, et un tel contournement n’était donc pas nécessaire. Après que l’ARC eut réglé le problème de configuration, les pirates ont répété leur attaque par bourrage d’identifiants contre le portail de l’ARC en le « bourrant » de noms d’utilisateur, de mots de passe et de réponses à des questions de sécurité.

- Le bourrage d’identifiants est une technique où des pirates informatiques utilisent, généralement à l’aide de robots, des identifiants volés obtenus lors d’atteintes antérieures contre d’autres organisations pour accéder à des comptes en ligne existants. Cette technique consiste à tirer parti de la tendance des individus à réutiliser les mêmes noms d’utilisateur et mots de passeNote de bas de page 2.

- De plus, 2Keys a avisé EDSC que de nouveaux comptes semblaient avoir été créés par les pirates informatiques. C’est ainsi qu’EDSC, à compter du 27 août 2020, a découvert plus de 2 000 cas de vol d’identité.

- Il y a vol d’identité lorsque des pirates informatiques se servent de renseignements d’identification obtenus auprès d’autres sources et réussissent à contourner les processus de validation de l’identité d’une organisation pour les nouveaux demandeurs (ceux qui n’ont pas encore d’identifiants au sein de l’organisation).

- Dans le cadre de l’atteinte en cause, les pirates informatiques ont été en mesure de présenter des demandes frauduleuses pour obtenir de nouvelles prestations à EDSC et de créer de nouveaux comptes en se servant du nom des individus à leur insu. En novembre 2020, l’ARC a elle aussi découvert un cas de vol d’identité où les pirates informatiques avaient réussi à créer de nouveaux identifiants pour un de ses comptes « Représenter un client » et avaient ensuite accédé aux renseignements de 36 entreprises, ce qui leur a permis d’accéder aux renseignements personnels sensibles de plus de 8 000 individus.

- Les pirates informatiques ont utilisé en tout environ 26 000 comptes « Mon dossier » de l’ARC, un compte « Représenter un client » de l’ARC, 6 000 comptes « Mon dossier Service Canada » d’EDSC et 112 comptes d’entreprise d’EDSC pour accéder aux : i) coordonnées; ii) identifiants [y compris les numéros d’assurance sociale (NAS) et les dates de naissance]; et iii) renseignements financiers, bancaires et sur l’emploi sensibles de milliers d’individus détenus par EDSC (14 000) et par l’ARC (34 000)Note de bas de page 3.

- En outre, les pirates informatiques se sont servis de l’accès non autorisé pour modifier les renseignements personnels utilisés dans certains comptes; ils ont substitué leurs propres renseignements sur le dépôt direct et l’adresse à ceux qui se trouvaient déjà au compte de manière à ce que les paiements existants leur soient versés, et ils ont présenté de nouvelles demandes de prestations comme la Prestation canadienne d’urgenceNote de bas de page 4 (PCU), de prestations d’assurance-emploi et de remboursements d’impôt.

Avis au Commissariat à la protection de la vie privée du Canada (CPVP)

- L’ARC et EDSC ont informé le CPVP de vive voix des atteintes le 12 août 2020. EDSC a ensuite transmis une déclaration préliminaire sur les atteintes au CPVP le 20 août 2020 ainsi qu’une mise à jour à cet égard le 19 novembre 2020. Malgré l’obligation de signaler une atteinte au CPVP, comme il est prévu dans la Directive sur les pratiques relatives à la protection de la vie privée du SCT, l’ARC a attendu au 25 septembre 2020 avant de transmettre son rapport préliminaire au CPVP. Elle a alors expliqué que sa priorité était d’aviser les individus touchés plutôt que de transmettre l’information au CPVP.

- Le 8 décembre 2020, l’ARC a transmis un avis au CPVP au sujet du vol d’identité dont il est question au paragraphe 6 ci-dessus, mais elle a attendu au 22 janvier 2021 avant de donner des détails dans un rapport d’atteinte dûment rempli.

- Une autre préoccupation a été soulevée. En effet, au cours des dernières étapes de l’enquête, nous avons appris que d’autres atteintes, pour lesquelles l’ARC n’a établi aucun lien avec l’attaque par bourrage d’identifiants dont il est question en l’espèce, avaient été détectées en 2020, mais jamais signalées au CPVP. Le CPVP effectue un suivi distinct auprès de l’ARC concernant cette affaire. Les données préliminaires montrent que jusqu’à 15 000 individus pourraient avoir été touchés de façon comparable par ces atteintes qui, comme l’atteinte examinée dans le présent rapport, se rattachaient aux fraudes liées à la PCU.

- Depuis octobre 2022, la Politique sur la protection de la vie privée du SCT précise que les institutions fédérales doivent signaler les atteintes substantielles à la vie privée au CPVP et au SCT dans un délai de 7 jours.

Méthodologie

- Le CPVP a fondé ses conclusions sur des observations écrites et des entrevues menées auprès d’EDSC et de l’ARC, qui font l’objet de la présente enquête, ainsi que sur les renseignements transmis par le personnel de SPC, de 2Keys, du SCT et du Centre canadien pour la cybersécurité (CCC), qui, eux, jouent un rôle de premier plan pour ce qui est de CléGC et de la sécurité du gouvernement du Canada dans son ensembleNote de bas de page 5. Les observations écrites de l’ARC, d’EDSC, de SPC et du SCT ont souvent été présentées plusieurs semaines ou quelques mois en retard, ou elles étaient incomplètes, ce qui a nécessité de nombreux échanges et des recours à des échelons de gestion de plus en plus élevés. En outre, le rapport sur les leçons à retenir de l’attaque par bourrage d’identifiants contre le service CléGC, qui a été préparé conjointement par SPC et le SCT, n’a pas été communiqué dès le départ au CPVP. On avait alors invoqué le secret professionnel de l’avocat et un privilège relatif au litige, même s’il s’agissait d’un signalement obligatoire prévu dans le Plan de gestion des événements de cybersécurité du gouvernement du Canada (PGEC GC)Note de bas de page 6. EDSC et l’ARC ont eux aussi préparé des rapports rétrospectifs et sur les leçons à retenir, qu’ils n’ont pas soumis au CPVP en raison de revendications liées au privilège. EDSC et le SCT ont invoqué un recours collectif lié à l’atteinte pour justifier les retards. EDSC a aussi tenté de limiter l’accès du CPVP aux personnes avec qui nous voulions mener des entrevues en invoquant le secret professionnel. Enfin, malgré les retards décrits ci-dessus, nous avons été en mesure de mener les entrevues pertinentes et d’obtenir autrement les renseignements que nous jugions nécessaires pour faire avancer et clore notre enquête.

Analyse

Les renseignements personnels n’étaient pas protégés adéquatement contre la communication et la modification

EDSC et l’ARC ont pris des mesures inadéquates pour prévenir l’accès non autorisé à des renseignements

- L’article 8 de la Loi interdit la communication des renseignements personnels « qui relèvent » d’une institution fédérale (ministère ou organisme), sauf dans des situations bien précises. Selon la position du CPVP, si un ministère ou organisme est confronté à une atteinte à la sécurité des renseignements personnels qui entraîne l’accès aux renseignements et leur communication, en l’absence d’une justification au titre du paragraphe 8(2) de la Loi, il y a alors une violation de l’article 8. L’ARC et EDSC reconnaissent que les attaques dans le présent cas ont mené à la communication non autorisée de renseignements personnels qui relèvent d’eux. Par conséquent, nous estimons que les 2 institutions ont enfreint l’article 8 de la Loi.

- Sans égard à ce qui précède, une violation de l’article 8 ne signifie pas en soi qu’une organisation a omis de prendre des mesures adéquates pour protéger la vie privée. Cependant, comme il est énoncé de façon détaillée dans le présent rapport, nous avons établi que dans le cas qui nous occupe, aucune institution n’avait pris de mesures adéquates dans le but de protéger les renseignements visés par l’atteinte et d’en prévenir la communication, compte tenu de leur nature très sensible et de leur importance.

EDSC et l’ARC n’ont pas pris toutes les mesures raisonnables pour assurer l’exactitude des renseignements personnels

- Selon le paragraphe 6(2) de la Loi, les ministères et organismes fédéraux sont tenus de prendre toutes les mesures raisonnables pour veiller, dans la mesure du possible, à ce que les renseignements personnels qu’ils utilisent à des fins administratives soient à jour, exacts et complets. Dans le cas des atteintes en l’espèce, en parvenant à faire valider de l’information par les mesures d’authentification dont EDSC et l’ARC disposaient, les pirates informatiques ont été en mesure de saisir des renseignements personnels inexacts dans les systèmes des 2 institutions. Ces dernières se sont ensuite servies de ces renseignements pour prendre des décisions au sujet d’individus, par exemple en ce qui concerne le versement de prestations de la PCU en leur nom.

- Comme le décrivent les sections 4.2.15 et 4.2.16 de la Directive sur les pratiques relatives à la protection de la vie privée du Conseil du Trésor, les mesures raisonnables visant à assurer l’exactitude des renseignements comprennent « […] recueillir les renseignements personnels directement de l’individu […] [et] […] mettre en œuvre des mesures pour : 1) s’assurer que les renseignements personnels sont obtenus d’une source fiable; et 2) vérifier ou valider l’exactitude des renseignements personnels avant de les utiliser ». Un niveau d’authentification est essentiel pour confirmer que les renseignements n’ont pas été recueillis auprès d’un imposteur, mais bien auprès de la personne elle-même ou d’une source fiable dans les cas où il existe un risque élevé de modification malveillante.

- Nous avons établi que, au moment de l’atteinte, l’ARC et EDSC ne prenaient pas toutes les mesures raisonnables, comme l’exige le paragraphe 6(2) de la Loi, pour veiller à l’exactitude des renseignements personnels qu’elles utilisaient à des fins administratives, comme l’expose de façon détaillée la suite du présent rapport.

Le degré de sensibilité des renseignements personnels justifiait la prise de mesures de protection et d’atténuation importantes

- Lors de notre enquête, nous avons examiné les mesures de protection de l’ARC et d’EDSC contre l’accès et la modification non autorisés des renseignements personnels en fonction du degré de sensibilité de ceux-ci. Les renseignements personnels détenus et modifiables dans les comptes en ligne de particuliers et d’entreprises de l’ARC et d’EDSC englobaient notamment :

- une quantité considérable d’identifiants personnels, y compris des NAS et des dates de naissance;

- des renseignements détaillés sur les antécédents financiers et professionnels figurant sur les déclarations de revenus, dans les relevés d’emploi, dans les dossiers de pension, dans les dossiers d’assurance-emploi, dans les relevés de prestations de la Sécurité de la vieillesse et de la PCU, et dans les dossiers de prêts et de subventions aux étudiants et aux particuliers sans emploi, de même que les renseignements sur les dépôts directs.

- Dans la même veine, les portails en ligne permettaient d’apporter des modifications importantes aux renseignements personnels détenus par l’ARC et EDSC au moyen de comptes, existants ou nouveaux, dont les adresses, les coordonnées et les renseignements bancaires des individus touchés, et de présenter des demandes de remboursement d’impôt et des demandes relatives à l’éventail de prestations énumérées ci-dessus.

- Le risque de préjudice découlant de la communication et de la modification non autorisées de renseignements est élevé; il prend la forme de risque soutenu de vol d’identité ainsi que le risque de perdre des milliers de dollars en prestations ou en remboursement d’impôt, ou d’être tenu responsable de la perte de milliers de dollars en demandes frauduleuses de prestations ou de remboursement d’impôt. Ces risques sont concrets. Des auteurs malveillants peuvent tirer profit de la fraude à la source de ces préjudices. En outre, ces risques entraînent des préjudices connexes au chapitre de la vie privée, y compris le stress psychologique lié au fait d’être victime d’un vol d’identité (potentiellement pendant des années).

- En guise d’exemple, à la fin de 2022, le CPVP a reçu une plainte contre EDSC de la part d’un individu qui avait été victime d’un vol d’identité au sein de ce ministère en 2020. Entre la fin novembre et décembre 2020, des pirates informatiques ont présenté une demande frauduleuse de prestations d’assurance-emploi et ont ouvert un compte en ligne chez EDSC au nom de la victime. Au cours des 2 années suivantes, ils ont été en mesure de présenter des demandes répétées de prestations au nom de la victime sans que leur stratagème soit détecté par EDSC. Lorsque celle-ci a plus tard perdu son emploi et a elle-même eu besoin de prestations d’assurance-emploi, elle n’a pas pu les obtenir. EDSC lui a appris qu’elle avait déjà reçu le montant maximal des prestations auxquelles elle avait droit. De plus, la victime a par la suite été tenue de rembourser à EDSC et à l’ARC de l’impôt sur ces prestations frauduleuses.

- À la suite de l’atteinte, en reconnaissant les préjudices graves que risquaient de subir les individus en raison de l’atteinte à la sécurité de ces renseignements personnels sensibles, l’ARC et EDSC se sont employés à déceler et à atténuer les répercussions négatives de ces atteintes pour les individus touchés, ce qui comprend : i) annuler les modifications frauduleuses et en informer les individus touchés; ii) offrir des services de surveillance du crédit; et iii) travailler de concert avec les individus touchés par le vol d’identité ou la fraude afin de les aider à blanchir leur nom.

- Cependant, dans le cas précis décrit ci-dessus, la victime a vécu dans le stress pendant de nombreux mois en tentant d’obtenir de l’aide de la part de l’ARC et d’EDSC pour rectifier la situation. D’abord, elle n’a pas été en mesure d’obtenir les prestations auxquelles elle avait droit pendant une période où elle éprouvait des difficultés financières, puis elle a vécu sous la menace d’une saisie-arrêt de son salaire pour rembourser l’impôt dû relativement aux prestations frauduleuses. Ce n’est que lorsque le CPVP est intervenu que l’affaire a été prise en charge et corrigée. Par la suite, EDSC s’est engagé à déterminer la cause du retard dans la prise de mesures à l’égard des problèmes de la personne plaignante et à mettre en œuvre une stratégie pour éviter qu’une telle situation se reproduise.

- Ce cas met en évidence le fait que les conséquences négatives découlant d’atteintes peuvent persister, et, à cet égard, les organisations ont l’obligation de consacrer suffisamment de ressources à l’atténuation des risques à long terme pour les individus touchés. Le cas illustre également la raison pour laquelle la nature des renseignements en question est très sensible et il justifie la prise de mesures de protection proportionnelles contre la modification et la communication non autorisées de renseignements. Il s’agit de mesures de protection qui, comme il est exposé de façon détaillée ci-dessous, n’avaient pas été mises en place par l’ARC et EDSC.

Principales lacunes

- Les principales lacunes des mesures qu’EDSC et l’ARC ont prises pour prévenir la communication et la modification non autorisées de renseignements étaient les suivantes :

- Sous-évaluation du niveau de validation de l’identité requis;

- Prise de décision insuffisamment éclairée et inadéquate sur le plan de la responsabilité en ce qui concerne la sécurité;

- Absence de mesures de surveillance adéquates et appuyées par une coordination interministérielle efficace visant à détecter l’atteinte et à la limiter rapidement.

Lacune 1 : Sous-évaluation du niveau de validation de l’identité requis

- Une lacune importante décelée dans le cadre de notre enquête était la sous-évaluation, tant par EDSC que par l’ARC, du niveau d’assurance de l’identité (visant la protection contre le vol d’identité) et du niveau d’assurance du justificatif (visant la protection contre le bourrage d’identifiants ou d’autres risques liés au justificatif) requis pour leurs services en ligne. Les 2 institutions ont ainsi opté pour des pratiques d’authentification inadéquates que les pirates informatiques ont pu exploiter pour accéder à des renseignements personnels et les modifier.

- L’évaluation du niveau approprié d’assurance de l’identité comporte l’établissement du niveau de confiance requis afin de s’assurer qu’une personne présentant une demande de nouveau compte, service ou justificatif est bel et bien la personne qu’elle prétend être. L’évaluation du niveau approprié d’assurance du justificatif (qui suit l’étape initiale de vérification de l’identité) comporte l’établissement du niveau de confiance requis pour s’assurer qu’une personne accédant à un compte existant à l’aide d’un justificatif (comme un nom d’utilisateur et un mot de passe) est bel et bien la personne qu’elle prétend être.

- La Ligne directrice sur la définition des exigences en matière d’authentification du gouvernement du Canada présente 4 « niveaux d’assurance » qui aident les ministères et organismes à définir les pratiques d’assurance de l’identité et les pratiques d’assurance du justificatif.

| Niveau | Assurance de l’identité | Assurance du justificatif |

|---|---|---|

| 4 | Un niveau de confiance très élevé est requis pour s’assurer qu’une personne est celle qu’elle prétend être. Une atteinte à l’intégrité risquerait vraisemblablement de causer un préjudice sérieux à catastrophique. | Un niveau de confiance très élevé est requis pour s’assurer qu’une personne a conservé le contrôle sur un justificatif qui lui a été émis et que le justificatif n’a pas été compromis. Une atteinte à l’intégrité risquerait vraisemblablement de causer un préjudice sérieux à catastrophique. |

| 3 | Un niveau de confiance élevé est requis pour s’assurer qu’une personne est celle qu’elle prétend être. Une atteinte à l’intégrité risquerait vraisemblablement de causer un préjudice modéré à sérieux. | Un niveau de confiance élevé est requis pour s’assurer qu’une personne a conservé le contrôle sur un justificatif qui lui a été émis et que le justificatif n’a pas été compromis. Une atteinte à l’intégrité risquerait vraisemblablement de causer un préjudice modéré à sérieux. |

| 2 | Un certain niveau de confiance est requis pour s’assurer qu’une personne est celle qu’elle prétend être. Une atteinte à l’intégrité risquerait vraisemblablement de causer un préjudice minime à modéré. | Un certain niveau de confiance est requis pour s’assurer qu’une personne a conservé le contrôle sur un justificatif qui lui a été émis et que le justificatif n’a pas été compromis. Une atteinte à l’intégrité risquerait vraisemblablement de causer un préjudice minime à modéré. |

| 1 | Un faible niveau de confiance est requis pour s’assurer qu’une personne est celle qu’elle prétend être. Une atteinte à l’intégrité risquerait vraisemblablement de causer un préjudice minime à nul. | Un faible niveau de confiance est requis pour s’assurer qu’une personne a conservé le contrôle sur un justificatif qui lui a été émis et que le justificatif n’a pas été compromis. Une atteinte à l’intégrité risquerait vraisemblablement de causer un préjudice minime à nul. |

- L’ARC et EDSC ont établi à 2 le niveau d’assurance de l’ensemble des services en ligne touchés (y compris les comptes d’entreprises et de représentants qui donnent accès aux renseignements personnels de nombreux individus).

- Les annexes A et B de la Ligne directrice sur la définition des exigences en matière d’authentification du gouvernement du Canada présentent des descriptions de préjudices pour chaque niveau (consulter les extraits pertinents à l’annexe A du présent rapport). Les exemples de préjudices financiers potentiels de niveau 2 sont décrits en tant que préjudices dont les incidences pour un particulier sont inexistantes ou négligeables alors qu’au niveau 3, ils sont décrits comme des préjudices dont les incidences sont « majeures ». Dans le cas des exemples de détresse psychologique de niveau 2, aucune détresse psychologique ne requiert un traitement de la part du personnel chargé des premiers soins ou d’un professionnel de la santé, alors qu’au niveau 3, il s’agit de cas requérant une forme de traitement (premiers soins ou autre traitement).

- Nous sommes d’avis que perdre des milliers de dollars constituerait pour une personne une « incidence majeure ». On pourrait également raisonnablement s’attendre à ce que le risque de préjudice découlant d’un vol d’identité et le risque de détresse psychologique qui s’ensuivrait requerraient qu’on offre à la personne des services de santé mentale de la part du personnel chargé des premiers soins. Lors d’enquêtes antérieures, comme c’est le cas dans la présente affaire, les victimes ont signalé qu’elles avaient subi une détresse psychologique persistante en raison desdites infractions. Par conséquent, nous estimons que l’ARC et EDSC auraient dû établir que leurs services en ligne en question justifiaient une assurance de l’identité et une assurance du justificatif de niveau 3.

- La sous-évaluation de la part d’EDSC et de l’ARC dans le présent cas a conduit à la mise en œuvre de processus d’authentification inadéquats pour se prémunir contre le vol d’identité et l’attaque par bourrage d’identifiants qui se sont produits au sein des 2 institutions lors de ces atteintes.

Les pratiques d’assurance de l’identité d’EDSC et de l’ARC n’ont pas garanti une protection adéquate contre le vol d’identité

- Conformément à la Ligne directrice sur l’assurance de l’identité du SCT, l’assurance de l’identité de niveau 2 requiert la collecte d’une seule preuve de l’identité et ne nécessite aucune mesure visant à vérifier l’existence d’un « lien » entre les renseignements sur l’identité et la personne qui présente une demande. Pour le niveau 3, les exigences englobent, entre autres, la collecte de 2 preuves de l’identité, dont au moins une doit être essentielle, comme les preuves de naissance ou de citoyenneté, et il faut confirmer l’existence d’un lien, mais les méthodes acceptables d’établissement d’un lien ne sont pas décrites en détail.

- Le document Digital Identity Guidelines (lignes directrices sur l’identité numérique – en anglais seulement) du National Institute of Standards and Technology (NIST) des États-Unis, qui présente une norme reconnue à l’échelle internationale en place depuis 2017, est plus précis. Il explique que dans les cas où un préjudice potentiel découlant d’une atteinte à la sécurité des renseignements pourrait avoir des répercussions [traduction] « modéréesNote de bas de page 7 », il faut entre autres vérifier s’il existe un lien avec une preuve solide de l’identité en procédant à une comparaison physique ou biométrique entre le demandeur et la preuve de l’identité, que ce soit à distance ou en personne. Le document précise que la vérification fondée sur les connaissances à elle seule (quelque chose que le demandeur connaît) est à éviter. Il indique également qu’en plus de vérifier l’existence d’un lien, on doit confirmer l’adresse en transmettant un code d’inscription ou une notification à une adresse postale qui a été validée dans les dossiers (qui ne vient pas d’être communiquée par le demandeur)Note de bas de page 8.

- Au moment de l’atteinte, le processus d’assurance de l’identité d’EDSC en vue de la création de nouveaux comptes ne respectait aucune des normes, étant donné le niveau de préjudice potentiel susceptible de découler de l’accès non autorisé aux renseignements personnels qui relevaient d’EDSC ou de leur modification non autoriséeNote de bas de page 9.

- Le processus n’exigeait pas que les demandeurs transmettent des preuves documentaires ou numériques de l’identité (preuve de l’identité essentielle ou autre) ou que l’existence d’un lien entre l’information qui s’y trouve et l’identité de la personne soit vérifiée au moyen d’une comparaison physique ou biométrique. Le processus exigeait seulement que les individus obtiennent un code numériqueNote de bas de page 10 auprès d’EDSC en lui transmettant un NAS, une date de naissance et un nom complet exacts ainsi que le nom de famille de la mère ou du père à la naissance (renseignements qu’EDSC peut valider en vérifiant ses dossiers de NAS). Les pirates informatiques ont profité de cette faille dans le processus d’authentification pour créer plus de 2 000 comptes frauduleux qu’EDSC a détectés seulement après avoir été informé par 2Keys que les pirates semblaient avoir créé de nouveaux identifiants CléGC.

- De même, nous avons appris lors des dernières étapes de l’enquête qu’au moment de l’atteinte, les étapes d’assurance de l’identité de l’ARC pour les individus qui souhaitaient s’inscrire à un nouveau compte « Représenter un client », ou créer de nouveaux identifiants pour accéder à un tel compte déjà existant, ne respectaient pas les normes.

- Le processus connexe d’assurance de l’identité de l’ARC exigeait uniquement que le demandeur fournisse des renseignements confirmant son identité (y compris son nom et son NAS) ainsi que le code de l’avis de cotisation de l’année précédente (renseignements que l’ARC pouvait valider en vérifiant ses dossiers).

- En novembre 2020, l’ARC a découvert que les pirates informatiques avaient profité de cette faille dans le processus d’assurance de l’identité pour créer de manière frauduleuse de nouveaux identifiants pour un compte « Représenter un client » existant, où ils auraient pu accéder aux renseignements personnels de clients d’affairesNote de bas de page 11. Les répercussions de cette faille ont été aggravées par le fait que des individus ayant un compte « Représenter un client » pouvaient, au moment de l’atteinte, accéder aux renseignements personnels de nouveaux clients d’affaires au moyen d’un simple processus d’authentification à un facteur afin de confirmer que le représentant avait reçu l’autorisation de l’entreprise. Dans ce cas, les pirates informatiques ont pu exploiter ces failles pour accéder aux renseignements personnels sensibles de plus de 8 000 individus provenant de 36 entreprises.

- L’ARC a confirmé que ses processus d’assurance de l’identité avaient été compromis en 2020 par des menaces différentes de celles de la présente affaire, ce qui a causé des atteintes ayant mené à des fraudes liées à la PCU qui n’ont pas été signalées au CPVP. Nous effectuons un suivi distinct au sujet de cette affaire.

- Dans la foulée des atteintes examinées dans le présent rapport, l’ARC et EDSC ont ajouté à leurs processus d’assurance de l’identité la confirmation d’adresse (en faisant parvenir un code d’inscription à l’adresse indiquée au dossier à partir des déclarations de revenus antérieures)Note de bas de page 12. Toutefois, à notre connaissance, aucune des 2 institutions n’exige la collecte de preuves de l’identité de la part des demandeurs ni vérifie l’existence de liens entre l’identité déclarée et l’identité réelle de l’individu en procédant à une comparaison physique ou biométrique, ou en utilisant des méthodes tout aussi rigoureuses.

- De plus, ce n’est que vers le milieu de 2021 qu’EDSC a apporté ces améliorations aux comptes créés à l’aide d’identifiants de SecureKey Service de ConciergeNote de bas de page 13. Il avait alors commencé à offrir un second processus d’authentification pour l’assurance de l’identité, en tirant parti de la vérification de l’identité d’individus déjà effectuée par certaines institutions financières canadiennesNote de bas de page 14. En attendant, les pirates informatiques ont pu continuer d’exploiter cette faille du processus d’assurance de l’identité d’EDSC, notamment l’incident de vol d’identité qu’a subi l’individu qui a ultérieurement déposé une plainte auprès du CPVP (voir le paragraphe 22 ci-dessus).

- D’ailleurs, à notre connaissance, EDSC continue d’autoriser, pour certains services en ligne, une assurance de l’identité sans exiger la moindre pièce d’identité, sans vérifier l’existence d’un lien entre l’identité déclarée et l’identité réelle ni confirmer l’adresse.

Recommandation A – Assurance de l’identité

- Par conséquent, nous avons recommandé qu’EDSC et l’ARC modifient, dans un délai de 6 mois, leurs pratiques d’assurance de l’identité pour l’ensemble de leurs services en ligne afin de s’acquitter de leurs obligations en matière d’exactitude énoncées au paragraphe 6(2) de la Loi, et que les institutions adoptent des pratiques qui concordent avec les normes d’assurance de l’identité reconnues à l’échelle internationaleNote de bas de page 15 dans les cas où un préjudice modéré pourrait survenir.

- L’ARC a accepté la recommandation. EDSC l’a aussi acceptée et s’est engagé à travailler de concert avec le SCT pour étudier la possibilité d’apporter de nouvelles améliorations à ses pratiques d’assurance de l’identité et, en particulier, à examiner les normes internationales. EDSC a affirmé que la collaboration avec le SCT était nécessaire étant donné que ce dernier établit les politiques d’assurance de l’identité pour le gouvernement du Canada.

- Le SCT a fait observer qu’il a élaboré un outil d’établissement des exigences relatives au niveau d’assurance afin de soutenir les activités d’évaluation ministérielles. Toutefois, l’outil ne précise pas quelles sont les pratiques attendues en matière d’assurance de l’identité. Durant l’enquête, le SCT a convenu qu’il allait, en collaboration avec le CCC, examiner ses orientations et ses outils, et donner plus de précisions aux ministères et aux organismes au sujet des pratiques d’assurance de l’identité, en tenant compte des normes reconnues à l’échelle internationale qui touchent les renseignements personnels sensibles.

- Par conséquent, nous concluons que les questions relatives à la communication et à l’exactitude, en ce qui a trait à l’assurance de l’identité par l’ARC et EDSC, sont fondées et conditionnellement résolues.

Les pratiques d’assurance du justificatif d’EDSC et de l’ARC n’ont pas assuré une protection adéquate contre le bourrage d’identifiants

- Comme il est expliqué au paragraphe 28, l’« assurance de l’identité » valide l’identité d’une personne au moment où celle-ci crée un nouveau compte ou justificatif auprès d’une organisation tandis que l’« assurance du justificatif » fait référence aux mesures qui sont prises pour s’assurer que la personne qui accède à un compte existant à l’aide d’identifiants qu’elle emploie déjà (comme un nom d’utilisateur et un mot de passe) est autorisée à le faire.

- Selon les lignes directrices du gouvernement du Canada, l’assurance du justificatif de niveau 2 requiert seulement un processus d’authentification à un facteur (quelque chose que vous connaissez – comme des mots de passe) alors que l’assurance d’un justificatif de niveau 3 exige un processus d’authentification multifacteur (AMF) (quelque chose que vous connaissez et quelque chose que vous possédez – comme un code unique qui est transmis à un numéro de téléphone enregistré au nom de l’utilisateur). Ces exigences concordent avec les normes reconnues à l’échelle internationale comme celle figurant dans le document Digital Identity Guidelines du NIST qui, depuis au moins 2017, recommande le recours à l’AMF pour le processus d’assurance du justificatif dans les cas où une atteinte à la sécurité des renseignements pourrait entraîner des répercussions plus graves qu’une [traduction] « perte financière négligeable ou sans conséquence pour une partie quelconque ».

- Ni EDSC ni l’ARC ne disposaient de pratiques d’assurance du justificatif adaptées au degré de sensibilité des renseignements personnels en question, car les 2 institutions n’avaient recours qu’à un processus d’authentification à un facteur.

- En outre, les mesures courantes d’authentification pour la récupération de compte de l’ARC et d’EDSC qui étaient en place au moment de l’atteinte permettaient aux utilisateurs d’accéder à des comptes sans saisir de mot de passe en répondant à des questions de sécurité déjà établies (au moyen des fonctions « mot de passe oublié »). Aucune preuve n’a été présentée pour confirmer que des pirates informatiques avaient réussi à accéder frauduleusement à des comptes grâce aux processus courants de récupération de compte de l’ARC ou d’EDSC, ou pour éliminer cette possibilité. Néanmoins, les [traduction] « renseignements préenregistrés », comme les réponses aux questions de sécurité, sont depuis longtemps reconnus comme un type d’authentification à un facteur particulièrement faible, car non seulement ils sont vulnérables au vol lors d’atteintes à la sécurité des données, mais ils sont également faciles à deviner et à prévoir. Les lignes directrices du gouvernement du Canada sur l’authentification ne disent rien au sujet des procédures courantes d’authentification pour la récupération de compte. Cela dit, à la fin des années 2010, le recours à des questions de sécurité à lui seul, comme c’était la pratique à l’ARC et à EDSC, n’était pas considéré comme une mesure d’authentification adéquate, même dans les cas où l’authentification à un facteur était jugée adéquate, ce qu’elle n’était pas dans la présente affaireNote de bas de page 16.

La pratique courante ne correspond pas forcément à une pratique conforme

- En réponse à notre rapport préliminaire, l’ARC a fait valoir que, au moment des incidents, l’AMF n’était pas une pratique courante au sein des organisations canadiennes où des renseignements semblables étaient stockés. Nous reconnaissons qu’en 2020, année où l’atteinte s’est produite, la pratique courante consistait encore à protéger les comptes – permettant l’accès aux renseignements personnels d’un individu – en ayant recours à l’authentification à un facteur. Cependant, la pratique courante ou la norme de l’industrie ne correspondent pas forcément à une pratique conforme à la Loi.

- Outre l’orientation du gouvernement du Canada et celle du NIST dont il est question ci-dessus, le CCC a indiqué que, avant que l’atteinte ne se produise, il recommandait toujours le recours à l’AMF, tant publiquement que dans le cadre d’échanges avec les institutions. Il a fait remarquer au CPVP que dans plusieurs publications qu’il avait fait paraître entre avril 2018 et juin 2020, soit avant l’atteinte, il recommandait l’utilisation de l’AMF, y compris dans le Guide sur l’authentification des utilisateurs dans les systèmes de technologie de l’information (ITSP.30.031 v3), dans le document Pratiques exemplaires de création de phrases de passe et de mots de passe (ITSAP.30.032) et dans le document Sécurisez vos comptes et vos appareils avec une authentification multifacteur (ITSAP.30.030). Dans le contexte actuel où les menaces évoluent rapidement et où il est de plus en plus facile d’accéder à la technologie, et dans lequel chaque individu est susceptible de subir, à tout le moins, un préjudice « modéré », l’authentification à un facteur ne doit pas à elle seule être jugée adéquate pour protéger la vie privée.

- Depuis l’atteinte, l’ARC et EDSC ont chacun mis en œuvre un processus obligatoire d’AMF pour l’ensemble de leurs comptes de particuliers, d’entreprises et de représentants. De plus, l’ARC a mis en place un tel processus pour l’ensemble des procédures de récupération de compte et elle a inclus des mesures d’authentification additionnelles au processus qui permet aux entreprises d’autoriser un nouveau représentant à accéder aux comptes d’entreprise. EDSC et l’ARC ont aussi renforcé les mesures de sécurité en ce qui concerne les modifications apportées aux renseignements personnels dont la modification risque d’avoir une incidence élevée, comme les renseignements sur le dépôt direct. D’ailleurs, en réponse à une version préliminaire du rapport, le SCT et SPC ont précisé qu’à partir du 1er septembre 2023, SPC avait mis en œuvre des capacités d’AMF avec une option de retrait pour l’ensemble des ministères et organismes qui avaient recours au service CléGC fourni par 2KeysNote de bas de page 17.

Recommandation B – Assurance du justificatif

- Nous avons recommandé que, dans un délai de 12 mois, EDSC adopte des mesures d’authentification pour la récupération de compte qui sont fondées sur l’AMF pour l’ensemble de ses services en ligne qui permettent d’accéder aux renseignements personnels ou de les modifier.

- EDSC a accepté la recommandation et s’est engagé à collaborer avec l’ARC à la mise à jour et à l’harmonisation des mesures d’authentification pour la récupération de compte. Nous concluons donc que les questions relatives à la communication et à l’exactitude, en ce qui a trait à l’assurance du justificatif par l’ARC et EDSC, sont fondées et conditionnellement résolues.

Lacune 2 : Prise de décision insuffisamment éclairée et inadéquate sur le plan de la responsabilité en ce qui concerne la sécurité

- En plus d’évaluer correctement le niveau d’assurance requis pour veiller à la prise de décision éclairée afin de protéger les renseignements personnels, les personnes responsables doivent être bien informées et participer au processus de prise de décision. Conformément à la Loi, il incombe aux sous-ministres de chaque ministère et organisme de veiller au respect de celle-ci. Cette responsabilité s’applique lors du recours à une infrastructure obligatoire de SPC, comme CléGC, et lorsque les mesures de sécurité sont assurées en partie par des partenaires et des entrepreneurs tiers comme ce fut le cas ici pour EDSC et pour l’ARCNote de bas de page 18.

- Notre enquête a démontré que, avant les attaques, les décideurs de l’ARC et d’EDSC n’avaient pas été adéquatement informés au sujet des menaces courantes et de l’efficacité des mesures de protection contre celles-ci, ou qu’ils n’avaient pas pris part au processus de prise de décision à cet égard. Nous avons défini 2 enjeux qui ont contribué à ce problème, à savoir : a) les cloisonnements dans les systèmes interministériels d’échange de renseignements et de responsabilité; et b) le caractère inadéquat des évaluations de la vulnérabilité et des tests d’intrusion de l’ARC et d’EDSC.

Cloisonnements dans les systèmes interministériels d’échange de renseignements et de responsabilité

- Les experts en la matière d’EDSC, de SPC et du SCT que nous avons interrogés ont fait remarquer qu’ils ne savaient pas avant l’incident que le bourrage d’identifiants constituait une menace considérable même si, à la fin des années 2010, il s’agissait d’un vecteur d’attaque important. L’annexe C de l’Orientation sur les mots de passe du gouvernement du Canada, publiée en 2018, a mis au jour l’existence de bases de données comportant les noms d’utilisateur et mots de passe volés antérieurement qui ont servi dans le cadre d’attaques. De plus, en 2017, le CPVP a émis un avertissement public sur ce qui était alors une tendance récente en matière d’atteinte à l’aide de cette méthodeNote de bas de page 19. De 2017 à 2019, d’autres experts ont également mis en évidence ce risqueNote de bas de page 20. L’ARC a affirmé qu’elle était au courant de la menace que représentent les attaques par bourrage d’identifiants.

- Le fournisseur du service CléGC de SPC, 2Keys, a lui aussi fait savoir qu’il était au courant du risque lié aux attaques par bourrage d’identifiants. Cependant, en qualité de fournisseur de services pour SPC, il n’avait pas assez d’informations sur le mode d’utilisation du service CléGC et ignorait que les institutions se servaient de CléGC pour authentifier l’accès aux données sensibles de l’ARC et d’EDSC.

- Le CCC a précisé qu’il savait que les attaques par bourrage d’identifiants constituaient une menace considérable en 2020. Or, rien n’indique qu’il a sensibilisé les parties prenantes à ce sujet avant de faire brièvement référence au bourrage d’identifiants dans le document Sécurisez vos comptes et vos appareils avec une authentification multifacteur (ITSAP.30.030) publié en juin 2020Note de bas de page 21. Le CCC a adopté la position selon laquelle l’attaque par bourrage d’identifiants au moyen du service CléGC [traduction] « ne relevait pas du PGEC GC [Plan de gestion des événements de cybersécurité du gouvernement du Canada] », pour lequel il a le mandat de jouer un rôle consultatif en matière de cybersécurité auprès des ministères et organismes. Le CCC a déclaré que cette situation découlait de l’attaque perpétrée contre une infrastructure de technologie de l’information (TI) tierce et du fait que [traduction] « la technologie n’était pas la cible, mais [qu’il s’agissait] plutôt des comptes de citoyens qui utilisaient des identifiants légitimes ».

- Le SCT a depuis apporté des modifications globales aux politiques, soit en novembre 2022, lorsqu’il a publié une nouvelle version du PGEC GC dans laquelle il a amélioré diverses sections, dont les rôles et les responsabilités liés à la connaissance de la situation relative aux nouvelles menaces et à l’échange de renseignements, de même que la catégorisation élargie des événements de cybersécurité de manière à y intégrer de façon claire des menaces telles que le bourrage d’identifiants. Le SCT continue de mettre à jour le PGEC GC et l’a d’ailleurs fait le 27 octobre 2023.

- Le SPC a également tenté de se dissocier de l’atteinte. Il a demandé au CPVP, lorsqu’il fait référence à l’affaire, de mentionner uniquement des [traduction] « atteintes à la vie privée mettant en cause l’ARC et EDSC », et jamais une [traduction] « atteinte à la vie privée mettant en cause le service CléGC ». SPC a affirmé que le service CléGC (dont il est le responsable technique et dont le SCT est le responsable opérationnel) n’avait pas fait l’objet d’une « atteinte » et a fait remarquer qu’aucune donnée provenant de CléGC n’avait été volée en soi, mais uniquement des données provenant des services que CléGC protégeait. SPC a précisé que CléGC n’avait pas été conçu pour mettre un terme aux attaques par bourrage d’identifiants contre le site Web d’EDSC et qu’il [traduction] « fonctionnait comme prévu ».

- Nous ne souscrivons pas aux arguments selon lesquels CléGC n’a pas été visé par une atteinte, étant donné que le service CléGC n’aurait de toute évidence pas été « conçu » pour permettre un accès malveillant. C’est particulièrement vrai puisque 2Keys a signalé que des attaques par bourrage d’identifiants à petite échelle contre le service CléGC se produisaient régulièrement jusqu’en 2020, qu’il avait signalé la vulnérabilité du service CléGC à SPC en 2017 et qu’il lui avait proposé de recourir à l’AMF en guise de mesure de protection supplémentaireNote de bas de page 22.

- Le SCT a refusé de tenir compte de la proposition non sollicitée de 2Keys, qui aurait coûté une fraction de dollar par compte CléGC, en invoquant le fait qu’un processus d’approvisionnement actif était en cours en vue du remplacement de CléGC. Même si ce processus a plus tard été annulé, SPC et le SCT n’ont activé l’AMF dans le service CléGC qu’après que l’atteinte se soit produite (pour 2 institutions), et ce n’est qu’en août 2023 qu’ils ont offert l’AMF avec option de retrait pour l’ensemble des ministères et organismes. De plus, SPC n’a instauré d’autres mesures en vue de réduire le risque d’attaque par bourrage d’identifiants envers CléGC, comme l’exécution d’un test CAPTCHA, qu’après l’attaque de 2020.

- En ce qui a trait au lien électronique, nous n’avons reçu aucun élément de preuve confirmant qu’EDSC et l’ARC – qui étaient responsables des renseignements personnels sensibles de millions de Canadiennes et de Canadiens par l’entremise du service CléGC – ont eu un rôle important à jouer dans la décision de ne pas activer l’AMF dans CléGC, ou même que les 2 institutions étaient au courant des échanges qui ont eu lieu concernant les risques sous-jacents soulevés par 2Keys. À notre avis, il incombait à SPC de tenir les partenaires s’appuyant sur son infrastructure au courant des questions relatives aux mesures de protection, y compris celles susceptibles d’engendrer une atteinte à la sécurité des renseignements découlant de menaces connues.

- Dans un scénario semblable axé sur une approche cloisonnée de responsabilité, l’ARC et EDSC ont fait valoir, par rapport à leur responsabilité, qu’au moment de l’atteinte, ils se conformaient tout simplement à la politique en matière de sécurité du gouvernement du Canada, laquelle est élaborée et publiée par le SCT.

- De son côté, le SCT a affirmé que les ministères et organismes sont tenus d’appliquer les exigences de la politique en matière de sécurité du gouvernement du Canada et qu’ils sont entre autres chargés de « [d]éterminer les exigences en matière de sécurité et de gestion de l’identité pour tous les programmes et services ministériels, en tenant compte des incidences possibles sur les intervenants internes et externes ».

- Les mesures de protection communes peuvent être efficaces et améliorer la convivialité et l’accessibilité pour les utilisateurs, mais afin d’assurer une protection et une fonctionnalité adéquates, elles doivent être accompagnées d’une responsabilité éclairée et axée sur la collaboration de la part de toutes les parties.

Absence d’évaluations de la vulnérabilité et de tests d’intrusion exhaustifs

- Nous avons décelé des lacunes dans les systèmes qui nuisent à la prise de décision éclairée sur la sécurité au sein d’EDSC et de l’ARC. Plus précisément, nous avons constaté que les 2 institutions avaient recours à des évaluations de la vulnérabilité et à des tests d’intrusion inadéquats, et que l’ARC ne prenait pas de mesures correctives adéquates à l’égard des risques détectés.

- Les évaluations de la vulnérabilité sont des examens systématiques d’un système ou d’un produit d’information qui visent à établir la pertinence des mesures de protection, à détecter les failles en matière de sécurité, à fournir des données qui permettront de prédire l’efficacité des mesures de protection proposées et à confirmer leur efficacité après leur mise en œuvre.

- Les tests d’intrusion sont des attaques simulées manuellement contre un système informatique dans le but d’en évaluer la sécurité. Des tests d’intrusion exhaustifs constituent un outil précieux qui permet de cerner les vulnérabilités puisqu’ils ont recours à tout un éventail de techniques et d’outils malveillants qui, on le sait, sont utilisés actuellement par les pirates informatiques, ainsi qu’à une expertise manuelle pour mettre directement à l’essai les mesures de protection.

- Comme l’a fait valoir le CPVP dans ses enquêtes précédentesNote de bas de page 23, nous nous attendrions à ce que les organisations chargées de protéger de grands volumes de renseignements personnels sensibles prennent chaque année (à tout le moins) les mesures suivantes :

- Procéder à une évaluation interne exhaustive de la sécurité des services en ligne et effectuer au moins tous les 2 ans, une évaluation externe (indépendante) exhaustive de la sécurité;

- Effectuer régulièrement des tests d’intrusion, y compris des tests externes (indépendants) exhaustifs annuellement.

Les évaluations de la vulnérabilité d’EDSC n’étaient pas exhaustives, et l’EDSC n’a réalisé aucun test d’intrusion

- EDSC a procédé à plusieurs évaluations de la sécurité en vue du déploiement de nouvelles fonctionnalités et composantes pour ses services en ligne. Toutefois, la portée des évaluations ne s’étendait pas à l’évaluation de bout en bout de ses services. Nous avons encore constaté des cloisonnements au chapitre de la sensibilisation et de la responsabilité qui étaient semblables à ceux décrits dans la section précédente. En fait, une évaluation de l’Initiative de partage de l’information sur le dépôt direct et l’adresse de l’ARC et d’EDSC (ISDAI, qui s’est achevée en juin 2018) a démontré précisément ce qui suit : [traduction] « Les composantes pertinentes de l’infrastructure de TI de SPC n’ont pas été évaluées. Cette situation ne s’applique pas uniquement à l’ISDAI; les applications et les systèmes d’EDSC s’appuient grandement sur l’infrastructure de TI de SPC. L’incertitude entourant les dispositions de sécurité de SPC et la gestion d’EDSC ont toujours représenté un risque pour ce dernier. »

- L’entreprise 2Keys a réalisé les évaluations internes annuelles relatives à la vulnérabilité de CléGC, et les résultats ont été transmis à SPC. EDSC n’a toutefois pas reçu les résultats de ces évaluations. De plus, étant donné leur portée limitée, les évaluations auraient présenté une vue d’ensemble incomplète des vulnérabilités propres au fonctionnement des services en ligne d’EDSC, comme la vérification de l’identité pour les nouveaux comptes. Aucune des évaluations n’a pris la forme d’une évaluation externe indépendante, et ni EDSC ni SPC n’ont mené des tests d’intrusion pertinents dans les 3 années précédant l’attaque.

- EDSC a fait observer que, sur le plan des mesures de protection de l’ARC (que le Ministère utilisait à l’aide du lien électronique), il s’est fié aux affirmations de l’ARC selon lesquelles ces mesures étaient adéquates. Nous sommes d’avis qu’EDSC avait la responsabilité de s’informer de façon proactive au sujet des menaces de sécurité pertinentes ainsi que de la vulnérabilité des mesures de protection dont il bénéficiait par l’entremise de l’ARC et de SPC. Pour ce faire, le Ministère aurait pu procéder à l’évaluation et à la mise à l’essai de ces mesures de protection, lui-même ou en faisant appel à un tiers externe, ou s’assurer d’obtenir régulièrement des copies des évaluations et tests réalisés ainsi que des rapports sur les mesures prises pour pallier adéquatement les risques décelés. L’efficacité de tout système de mesures de protection dépend de son maillon le plus faible, ce qui fait en sorte que le recours à une approche « faire confiance, mais vérifier » est crucial.

Les évaluations de la vulnérabilité de l’ARC n’étaient pas suffisamment approfondies ni indépendantes, ses tests d’intrusion n’étaient pas fréquents, et les risques n’ont pas été palliés adéquatement

- De manière positive, l’ARC a procédé à des tests d’intrusion externes pertinents pour son Système de gestion de l’authentification et son Système de gestion des justificatifs d’identité, notamment des tests d’intrusion axés sur son portail « Mon dossier » réalisés en janvier 2018. Néanmoins, étant donné que ces tests ont eu lieu plus de 2 ans avant l’attaque, l’ARC n’a pas détecté la mauvaise configuration que les pirates informatiques ont exploitée pour contourner les questions de sécurité; cette mesure avait été mise en place 20 mois avant l’attaque. De même, il existait une seconde mauvaise configuration, que l’ARC a détectée en se basant sur les activités menées par les pirates informatiques pendant l’attaque. Ce deuxième problème de configuration aurait pu être exploité pour contourner l’étape de vérification du mot de passe et accéder aux comptes exigeant seulement un nom d’utilisateur et une bonne réponse à une question de sécuritéNote de bas de page 24.

- De plus, les tests d’intrusion menés en janvier 2018 ont permis de déceler, en tant que vulnérabilité à risque élevé, une faille dans le processus d’authentification pour la récupération de compte de l’ARC décrit précédemment (au paragraphe 52)Note de bas de page 25. Cette faille n’avait toujours pas été corrigée au moment de l’atteinte, survenue plus de 2 ans plus tard.

- Compte tenu de l’évolution des risques de menaces et de la vitesse à laquelle les vulnérabilités peuvent être exploitées, les vulnérabilités à risque élevé présentes dans un système qui protège un aussi grand volume de renseignements personnels sensibles doivent être corrigées rapidement, soit en quelques jours, et non pas des années plus tardNote de bas de page 26.

- L’ARC a également mené des évaluations internes de la sécurité de ses systèmes, dont une en juin 2019 et une autre en mars 2020. Elle n’a toutefois procédé à aucune évaluation externe indépendante, et, selon des rapports transmis au CPVP, les évaluations étaient limitées et n’ont pas permis de garantir l’efficacité des mesures de protection. En fait, aucune des évaluations de la sécurité n’a permis de détecter les mauvaises configurations qui ont été introduites en novembre 2018.

- En ce qui concerne le transfert de la responsabilité en matière de mesures de protection applicables au lien électronique, l’ARC a soutenu, à l’instar d’EDSC, qu’elle se fiait aux affirmations d’EDSC (et, par conséquent, de SPC) quant à leur efficacité au moment de l’atteinte. L’ARC s’appuyait également sur un examen de certaines évaluations menées par EDSC, comme celles touchant le lien électronique en soi.

Une approche coordonnée et axée sur la collaboration s’impose pour l’évaluation du caractère adéquat des mesures de protection communes

- La protection de la vie privée est une responsabilité partagée, et, au bout du compte, chaque ministère et organisme est tenu d’assurer la protection des renseignements personnels qui relèvent de lui. Un thème s’est dégagé des observations fournies par divers ministères et organismes au sujet du caractère adéquat des mesures de protection prises (ou non prises), selon lequel les responsabilités liées à l’évaluation de ce caractère adéquat revenaient souvent à quelqu’un d’autre. De toute évidence, si chaque ministère et organisme devait adopter la position selon laquelle une autre entité est responsable, il en découlerait alors une lacune au chapitre de la responsabilité.

- En nous fondant sur les lacunes mentionnées ci-dessus, nous estimons que ni EDSC ni l’ARC n’ont pris toutes les mesures raisonnables, par rapport à la prise de décision éclairée et responsable en matière de sécurité pour : i) assurer l’exactitude des renseignements personnels utilisés à des fins administratives, comme l’exige le paragraphe 6(2) de la Loi; ou ii) prévenir les communications de renseignements personnels qui constituaient une violation de l’article 8 de la Loi.

Recommandations C et D – Prise de décision éclairée et responsable en matière de sécurité

- Nous avons formulé 2 recommandations à cet égard que l’ARC et EDSC ont acceptées et pour lesquelles SPC et le SCT ont convenu de collaborer afin de les appuyer. Plus précisément, nous avons recommandé que :

- dans un délai de 12 mois, l’ARC et EDSC, en collaboration avec SPC, le SCT et les autres partenaires et sous-traitants avec qui les institutions font affaire, élaborent des processus clairs afin de voir à ce que les institutions soient informées en détail et rapidement des nouvelles menaces et vulnérabilités ayant une incidence sur les mesures de protection sur lesquelles elles s’appuient, de même que de l’état de ces mesures, afin qu’elles puissent prendre des décisions éclairées;

- l’ARC et EDSC : i) procèdent au moins une fois par année à une évaluation interne de la sécurité de leurs services en ligne et au moins tous les 2 ans à une évaluation externe de la sécurité; et ii) effectuent régulièrement des tests d’intrusion internes et externes, y compris des essais externes au moins une fois par année. Ces évaluations et tests d’intrusion doivent être exhaustifs, aborder l’ensemble des mesures de protection (et non pas seulement celles que chacune des 2 institutions gèrent directement) et s’appuyer sur des renseignements pertinents touchant l’ensemble des volets de leurs systèmes de prestation de services en ligne.

- L’ARC a accepté la recommandation c) et soutenu qu’elle était d’avis qu’elle l’avait déjà mise en œuvre grâce aux modifications apportées par le SCT au PGEC GC et que les détails figuraient dans un protocole d’entente conclu avec EDSC. EDSC a aussi accepté la recommandation c). Plus particulièrement, le Ministère s’est engagé à examiner l’ensemble des processus existants qui se rattachent au caractère rapide et opportun : i) du compte rendu des nouvelles menaces et vulnérabilités; et ii) de l’évaluation de l’état d’avancement des mesures de protection en place. Il s’est engagé également à établir un protocole distinct avec les partenaires nommés dans la recommandation afin de voir à ce que les rôles et les responsabilités de chaque partie soient bien consignés et compris.

- EDSC a accepté la recommandation d) et fait observer qu’il tirerait parti des services de SPC ou d’autres fournisseurs externes, au besoin, bien qu’il ait signalé qu’il réaliserait des évaluations internes annuelles des vulnérabilités et des évaluations externes bisannuelles des vulnérabilités à la condition d’avoir les fonds disponibles.

- L’ARC a elle aussi accepté la recommandation d), mais elle a fait valoir qu’à son avis, la recommandation liée aux évaluations externes périodiques des vulnérabilités et la fréquence recommandée de ces évaluations [traduction] « [ne sont] pas conformes aux lignes directrices du CCC ou aux politiques du SCT sur les tests de sécurité ». Elle a ajouté que les tests d’intrusion n’étaient pas recommandés en tant que contrôles de sécurité obligatoires pour les systèmes qui protègent des renseignements dont l’atteinte à la sécurité pourrait causer un préjudice moyen ou modéré, selon le document La gestion des risques liés à la sécurité des TI : Une méthode axée sur le cycle de vie (ITSG-33) du CCC ou le document Security and Privacy Controls for Information Systems and Organizations (800-53) du NIST (une norme reconnue à l’échelle internationale qui touche les contrôles de sécurité des TI).

- Pour ce qui est des évaluations des vulnérabilités, le document ITSG-33 du CCC ne recommande pas expressément la tenue d’évaluations externes indépendantes (ou une fréquence précise des évaluations); néanmoins, nos attentes exprimées ci-dessus concordent avec les normes reconnues à l’échelle internationale, y compris la norme 800-53 du NIST, qui recommande que les contrôles de sécurité des systèmes qui protègent les renseignements dont la communication ou la modification non autorisées engendreraient des incidences modéréesNote de bas de page 27 comprennent des évaluations indépendantes périodiques de la sécurité. Selon les normes reconnues, la fréquence de ces évaluations doit être au moins une fois par année en ce qui concerne les évaluations internes et aux 2 ans pour les évaluations externes.

- En ce qui concerne les tests d’intrusion, les documents 800-53 du NIST et ITSG-33 du CCC n’en recommandent pas expressément l’exécution en tant que mesure de protection de base pour les renseignements dont l’atteinte à la sécurité pourrait entraîner un risque moyen ou modéré. En fait, selon les 2 documents, les contrôles de sécurité suggérés sont un point de départ et doivent être adaptés de manière à respecter les particularités des contextes opérationnels, techniques et de menace. Comme le démontre l’enquête du CPVP sur les mesures de protection de l’Agence mondiale antidopage, dont les résultats ont été publiés en 2019, les organisations doivent s’assurer, en concevant leurs mesures de protection, de tenir compte de la mesure dans laquelle leur plateforme représente une cible de grande valeur lors d’attaquesNote de bas de page 28. À notre avis, le volume des renseignements personnels détenus par EDSC et l’ARC, leur sensibilité élevée ainsi que leur attrait, jumelés au fait que ces renseignements sont facilement accessibles sur Internet, indiquaient clairement que des tests d’intrusion exhaustifs devaient être menés chaque année pour les services en ligne des 2 institutions.

- L’ARC a aussi fait part des défis que représente l’imposition d’exigences aux partenaires et aux sous-traitants. Néanmoins, c’est elle, tout compte fait, qui est responsable des renseignements personnels qui relèvent d’elle, et veiller au caractère adéquat des mesures de protection fait partie de ses obligations au titre de la Loi. Il est essentiel que les contrôles de ce genre soient intégrés dans les protocoles d’entente et les contrats lorsqu’un ministère ou organisme a recours à des systèmes fournis par un tiers.

- Étant donné qu’EDSC et l’ARC ont accepté les recommandations, nous concluons que les questions relatives à la communication et à l’exactitude, en ce qui a trait à la prise de décision éclairée et responsable en matière de sécurité, sont fondées et conditionnellement résolues.

- Pour remédier à toute ambiguïté, nous avons incité le CCC et le SCT à préciser les attentes envers les ministères et organismes devant protéger les renseignements personnels sensibles qui sont accessibles par des portails sur Internet (où il pourrait y avoir des incidences « moyennes » si une atteinte à la sécurité des renseignements survenait). Nous estimons que ces précisions devraient aborder : i) les tests d’intrusion; ii) les évaluations externes de la sécurité par rapport aux évaluations internes; et iii) les contrôles de sécurité lors de l’utilisation de systèmes gérés par des tiers. Le SCT a confirmé qu’il collaborerait avec le CCC à cet égard.

Lacune 3 : Absence de mesures de surveillance efficaces visant à détecter l’atteinte et à la limiter rapidement

- Le Guide sur l’authentification des utilisateurs dans les systèmes de technologie de l’information (ITSP.30.031 v3) précise que pour l’ensemble des niveaux d’assurance, il convient de surveiller les systèmes d’authentification pour permettre la détection de tendances inhabituelles d’échec de l’authentification. Cela favoriserait un suivi rapide à la suite de toute alerte et permettrait de prendre en charge toute atteinte découlant d’attaques visant les mots de passe Note de bas de page 29. La surveillance active est une mesure de protection essentielle qui peut détecter une attaque potentielle ou réelle aussitôt qu’elle survient, et ainsi favoriser la prise de mesures rapides et une maîtrise de la situation.

Un plan de surveillance était en place pour le portail d’EDSC (par l’intermédiaire de 2Keys), mais pas pour celui de l’ARC

- Malgré ce qui précède, l’ARC ne procédait pas à une surveillance active de l’authentification sur son portail afin de détecter des activités suspectes et, par conséquent, ce n’est que le 7 août 2020 qu’elle a détecté l’attaque, lorsqu’elle a reçu un avis d’un organisme chargé de l’application de la loi. L’attaque a donc été détectée près de 2 semaines après le début des connexions automatisées qui, au dire de l’ARC, ont commencé le 26 juillet 2020. 2Keys effectuait une surveillance des connexions CléGC à partir du portail d’EDSC. C’est ainsi que l’entreprise a détecté des anomalies dans les demandes d’authentification au moyen de CléGC le 26 juillet 2020, soit 3 jours après la date de début approximative et 10 jours avant la pointe de l’attaque, survenue le 5 août 2020.

Pour l’atteinte contre le système CléGC, les communications destinées aux décideurs responsables ont tardé et étaient incomplètes

- La surveillance n’est toutefois efficace que si les mises en garde sont prises en compte et si les décideurs responsables reçoivent des renseignements pertinents pour prendre des décisions opportunes et éclairées. 2Keys n’a signalé l’attaque contre le système CléGC à SPC que le 4 août 2020, après avoir effectué une surveillance et mené une enquête interne. Plus d’une semaine s’était ainsi écoulée depuis la découverte par 2Keys des indicateurs de l’attaque. Bien qu’il soit le premier responsable des renseignements qu’il détient et qui sont accessibles au moyen du service de connexion CléGC, EDSC n’a été informé de la situation par SPC que le 5 août 2020. De même, l’ARC, qui est responsable de tous les renseignements qu’elle détient et qui sont accessibles au moyen du service de connexion CléGC (par le lien électronique qu’elle partage avec EDSC), n’a été avisée de l’atteinte à CléGC par EDSC que le 7 août 2020. De plus, selon la correspondance interne, EDSC et, par son intermédiaire, l’ARC ont d’abord compris que l’attaque avait commencé le 5 août 2020 (et non pas le 23 juillet 2020) et qu’elle avait été maîtrisée et limitée le 7 août 2020.

La surveillance a été inefficace en raison de la lenteur des mesures prises par la suite pour limiter l’atteinte

- La surveillance de l’authentification n’est efficace que si elle est suivie de la prise rapide de mesures correctives visant : i) à prévenir une attaque imminente; ou ii) à contrer efficacement une attaque en cours et, ainsi, à éviter l’accès à d’autres renseignements personnels et leur modification.

- Portail de l’ARC : Après avoir détecté l’attaque contre son portail, l’ARC a pris diverses contre-mesures, y compris bloquer temporairement l’attaque le 11 août 2020 en réglant une mauvaise configuration de ses systèmes qui avait permis aux pirates informatiques de contourner une exigence consistant à répondre à une question de sécurité (en plus de saisir un nom d’utilisateur et un mot de passe) au moment de se connecter à partir d’un nouvel appareil. Cependant, l’ARC n’a fermé son portail que le 15 août 2020, après avoir détecté une nouvelle tentative réussie d’attaque par bourrage d’identifiants (noms d’utilisateur, mots de passe et réponses à des questions de sécurité), après quoi elle a mis en place un test CAPTCHANote de bas de page 30. Étant donné que l’ARC savait que l’attaque était de grande envergure et toujours en cours, et que des renseignements personnels sensibles avaient été communiqués aux pirates informatiques du 7 au 11 août, nous estimons qu’elle aurait dû réagir plus rapidement pour fermer le portail alors qu’elle élaborait des solutions.

- Dans la même veine, ce n’est qu’une semaine après avoir entamé des échanges au sujet des atteintes qu’EDSC et l’ARC ont fermé le lien électronique afin d’empêcher les pirates informatiques d’accéder aux comptes de l’ARC en passant par le portail d’EDSC (et vice versa).