L’accès à distance : une porte ouverte sur vos renseignements personnels

Lire la suite

Lire la suite

Lire la suite

Quand vient le temps de magasiner ou de chercher de l’information, les aînés font comme tout le monde : ils vont sur Internet. Ils se souviennent néanmoins d’une époque où ils pouvaient simplement entrer dans un magasin ou une bibliothèque et en ressortir avec leur paquet. Les seules traces qu’ils laissaient alors étaient celles de leurs pas dans la neige.

Lire la suite

Les téléphones intelligents offrent de nombreux avantages, notamment la commodité et la facilité de communication. De nombreuses personnes estiment qu’elles ne peuvent s’en passer et utilisent leurs appareils pour effectuer des transactions bancaires, faire des achats, payer des factures, vérifier des comptes et accéder aux médias sociaux.

Lire la suite

Avec les téléphones intelligents et les autres appareils mobiles, il est facile de garder contact et de partager du contenu.

Lire la suite

Au Canada, le mois de mars est celui de la prévention de la fraude. Le Commissariat à la protection de la vie privée du Canada aimerait inciter les Canadiens à mieux connaître toutes les façons dont les criminels peuvent obtenir leurs renseignements personnels et voler leur identité.

Lire la suite

Dans un blogue antérieur, nous avons commencé à parler de la cryptographie, un outil essentiel pour maintenir la sécurité et la confidentialité de l’information. Nous avons utilisé l’exemple d’un système relativement simple de chiffrement à clé symétrique, où les clés de chiffrement et de déchiffrement sont identiques.

Lire la suite

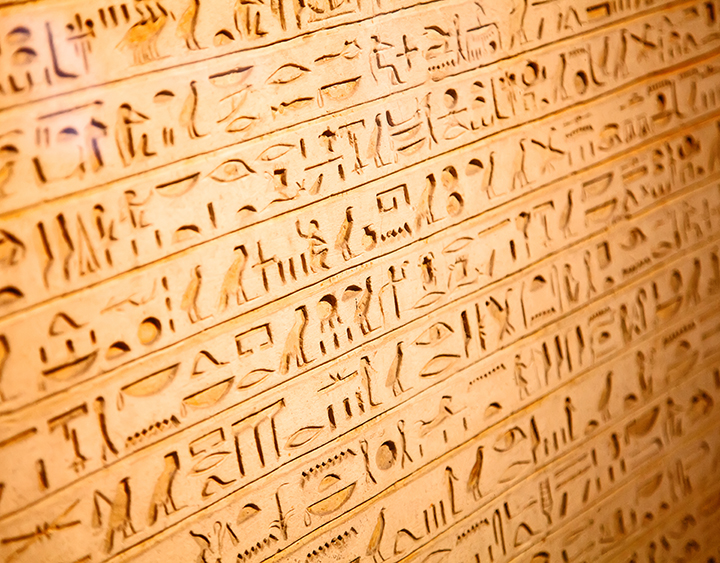

Les individus et les organisations ont besoin depuis longtemps de mettre des secrets à l’abri des regards curieux. L’une des façons de protéger ces secrets est par l’intermédiaire de la cryptographie; ce mot vient du grec kryptós, signifiant « caché » ou « secret » et de graphein, signifiant « écrire ». Les premières formes de cryptographie sont apparues chez les Égyptiens, les Grecs et les Romains de l’Antiquité.

Lire la suite

Lire la suite

Traditionnellement, nous nous sommes toujours connectés aux systèmes en ligne à l’aide d’un nom d’utilisateur et d’un mot de passe. Cependant, ces justificatifs d’identité sont souvent compromis lorsque quelqu’un accède de manière illicite aux bases de données qui les contiennent ou lorsque nous sommes invités par la ruse à fournir de l’information à des fraudeurs ou des sites Web frauduleux (souvent par hameçonnage ou d’autres formes d’attaque d’ingénierie sociale). Une fois que ces justificatifs d’identité sont compromis, les fraudeurs peuvent les utiliser pour se connecter à des services en ligne connexes. Pire encore, les pirates peuvent accéder à plusieurs services lorsque les gens réutilisent les mêmes noms d’utilisateur et mots de passe.

Lire la suiteMontrant les blogues 1 à 10 de 36.