Inspections des registres d’atteintes à la vie privée 2019

Commissariat à la protection de la vie privée du Canada

Dans le cadre de ses inspections des registres d’atteintes à la vie privée de 2019, le Commissariat à la protection de la vie privée du Canada (CPVP ou Commissariat) a entrepris une première évaluation sur le terrain auprès de sept entreprises de télécommunications pour vérifier la conformité aux obligations relatives à la tenue d’un registre d’atteintes en vertu de la Loi sur la protection des renseignements personnels et les documents électroniques (LPRPDE) depuis que celle-ci est devenue obligatoire le 1er novembre 2018. Nous avons tenté de mieux comprendre comment les organisations remplissent leurs obligations en matière de tenue de registres d’atteintes et comment elles interprètent le « risque réel de préjudice grave ». Nous étions heureux de constater qu’en général, à partir de nos observations de ces entreprises, l’industrie des télécommunications a mis en place des systèmes de tenue de registres et que les entreprises que nous avons visitées semblaient prendre leurs obligations au sérieux. Cela dit, nous avons relevé des aspects déterminants pour lesquels il est possible d’améliorer la conformité.

La tenue de registres d’atteintes aux mesures de sécurité est un élément clé pour assurer que les entreprises signalent les atteintes à la vie privée au CPVP et en informent les personnes si nécessaire. Elle permet non seulement pour permettre aux Canadiens de mieux comprendre ce qui s’est passé avec leurs renseignements et de prendre des mesures en conséquence, mais elle instaure aussi un niveau de confiance parmi les consommateurs et les entreprises qui est bénéfique pour l’économie.

Maintenant que cela fait plus d’un an que la déclaration des atteintes en vertu de la LPRPDE est obligatoire, nous sommes en mesure de mieux cerner les défis posés par ces exigences et d’élargir nos directives existantes. Lorsque vous remplissez vos obligations, nous vous encourageons à consulter les dispositions législatives et réglementaires pertinentes, ainsi que les dernières orientations et publications disponibles du CPVP, y compris le présent rapport.

![]() Une observation clé de cet exercice était que 40 % des dossiers de l’échantillon ne contenaient pas suffisamment d’information pour permettre au CPVP de bien comprendre comment l’organisation évalue le risque réel de préjudice grave (RRPG) d’une atteinte.

Une observation clé de cet exercice était que 40 % des dossiers de l’échantillon ne contenaient pas suffisamment d’information pour permettre au CPVP de bien comprendre comment l’organisation évalue le risque réel de préjudice grave (RRPG) d’une atteinte.

Notre examen a révélé que les organisations doivent améliorer leur façon d’examiner et de consigner l’information lorsqu’elles évaluent le RRPG. Il est important que les registres d’atteintes à la vie privée contiennent des précisions permettant d’expliquer le fondement de l’évaluation du RRPG par l’organisation, en particulier dans les cas où l’atteinte n’a pas créé de RRPG. Ces précisions devraient être incluses dans les registres d’atteintes à la vie privée, afin de permettre au CPVP de vérifier la conformité aux exigences de la LPRPDE en matière de déclaration et de notification des atteintes.

En bref…

Ce rapport présente les enseignements tirés du premier exercice du Commissariat portant sur l’inspection de registres d’atteintes à la vie privée et l’évaluation de conformité de sept organisations, tout en cherchant à mieux comprendre les plans, les outils et les approches dont se servent les organisations pour s’acquitter de leurs responsabilités en matière de consignation et de déclaration des atteintes.

Les observations contenues dans ce rapport sont fondées sur l’examen d’un échantillon de registres d’atteintes provenant de sept entreprises de télécommunications canadiennes, qui ont été retenues en fonction de la taille et/ou de la répartition géographique de leur clientèle. Le secteur des télécommunications a été choisi parce qu’il est l’un des principaux secteurs industriels ayant signalé des atteintes au CPVP en 2019, tout comme ceux des secteurs de la finance, du commerce de détail et de l’assurance. De plus, comme la majorité des Canadiens utilise les produits et services de ce secteur, nombreux sont ceux qui ont un compte auprès d’une entreprise de télécommunications ou qui figurent parmi leurs clients. Le secteur des télécommunications recueille, utilise et traite également une infinité de renseignements sur les Canadiens, qui peuvent comprendre des renseignements sensibles en soi (p. ex. des identifiants tels que le numéro de permis de conduire). Les renseignements personnels détenus par les entreprises de télécommunications peuvent également être utilisés à mauvais escient comme passerelle vers la fraude, comme dans le cas des échanges de cartes SIMNote de bas de page 1.

Version textuelle de l’infographie

Un infographie décrivant les statistiques du rapport d’inspections des registres d’atteintes à la vie privée

- 7 entreprises de télécommunications ont fait inspecter un échantillon de leur registre des atteintes

- 237 - nombre total de dossiers de l’échantillon inspectés

- 40 % des dossiers de l’échantillon ne contenaient pas suffisamment d’information pour permettre au CPVP de bien comprendre comment l’organisation évalue le risque réel de préjudice grave (RRPG) découlant d’une atteinte

- Une seule entreprise de télécommunications avait une stratégie et des processus en place pour traiter de la conservation des dossiers au registre des atteintes

- 39 % - pourcentage des dossiers de l’échantillon portant sur une atteinte causée par une erreur humaine.

- 21 % - pourcentage des dossiers de l’échantillon portant sur une atteinte susceptible d’impliquer une divulgation intentionnelle non autoriséeNote de bas de page 2

- 5 - entreprises de télécommunications utilisent un outil sous forme de liste de contrôle pour évaluer le risque réel de préjudice grave

Conseils pour l’évaluation du RRPG

Lorsque des entreprises subissent une atteinte à leurs mesures de sécurité, les exigences de la LPRPDE en matière de déclaration et d’avis des atteintes s’appliquent obligatoirement s’il est raisonnable de croire, dans les circonstances, que cette atteinte présente un risque réel de préjudice grave (RRPG) à l’endroit d’un individuNote de bas de page 3.

Notre consultation auprès des entreprises de télécommunications dans le cadre de cet exercice a révélé que celles-ci souhaitent mieux maîtriser la façon d’interpréter et d’évaluer le RRPG.

L’exercice d’examen du CPVP a permis de constater ce qui suit :

- cinq entreprises de télécommunications (71 %) se servent d’un outil sous forme de liste de contrôle pour évaluer le RRPG;

- 20 % des dossiers de l’échantillon portaient sur des atteintes non signalées qui auraient pu faire l’objet d’une déclaration au CPVP.

Cette deuxième donnée révèle que pour 20 % des dossiers de l’échantillon, même si l’entreprise avait conclu qu’il n’y avait pas de RRPG, le Commissariat n’était soit pas d’accord avec l’entreprise de télécommunications et estimait que l’atteinte représentait un RRPG à partir des informations fournies, ou soit que le dossier ne contenait pas suffisamment d’information pour déterminer si l’atteinte avait causé ou non un RRPG.

Comme chaque atteinte est différente, nous devons tenir compte du contexte de chaque incident. Durant l’examen de chaque dossier de l’échantillon par le CPVP, nous avons tenu compte du degré de sensibilité des renseignements personnels concernés, de la probabilité que ces renseignements aient été ou puissent être utilisés à mauvais escient et des préjudices éventuels que pourraient subir les personnes concernées.

Par exemple, si une atteinte implique la communication de la situation financière d’un client à un parent ou à un propriétaire d’immeuble, cela pourrait nuire à la réputation de cette personne ou à sa relation avec le tiers.

Un autre exemple est que le risque de préjudice grave associé à la communication accidentelle d’une liste de diffusion d’un club de tennis en raison d’un courriel envoyé par erreur est susceptible d’être beaucoup plus faible que s’il s’agissait d’une liste des patients d’une clinique de dépistage du VIH.

Avez-vous un cadre pour évaluer le RRPG?

En tant qu’organisation responsable, vous devriez disposer d’un cadre permettant d’évaluer si une atteinte entraîne ou non un RRPG.

Pourquoi? Cela permettra à votre entreprise d’évaluer toutes les atteintes de façon cohérente et de communiquer de manière appropriée aux clients et au CPVP l’information relative aux atteintes qui entraînent un RRPG.

Votre évaluation du RRPG devra tenir compte des aspects suivants :

- la sensibilité des renseignements personnels en cause dans l’atteinte;

- la probabilité que les renseignements personnels fassent l’objet d’une utilisation à mauvais escient.

Pratiques utiles en matière de RRPG

Le travail d’équipe permet de réaliser de grandes choses. Dans certaines organisations, l’équipe chargée de la protection de la vie privée ou des atteintes à la vie privée se réunit régulièrement pour discuter des évaluations du RRPG et examiner, non seulement les faits, mais aussi d’autres facteurs déterminants. Si plus d’une personne dans votre organisation examine les évaluations du RRPG, une telle approche concertée ne peut qu’améliorer votre capacité à cerner tous les facteurs pouvant influencer l’évaluation du RRPG pour chaque atteinte. Cette mesure s’ajoute aux efforts de sensibilisation à la protection de la vie privée et à la promotion d’une uniformité dans la manière dont l’organisation aborde le RRPG et traite les incidents d’atteinte.

Considérer le contexte. Il est important de se rappeler que divers facteurs peuvent influencer l’évaluation du RRPG des différentes atteintes. Il peut s’agir, entre autres, de la situation particulière d’une personne (p. ex. ses relations, sa situation financière, son état de santé), des mesures immédiates qui ont été prises pour contenir l’atteinte, ou si les renseignements d’une personne ont été exposés auparavant, pouvant ainsi la rendre plus vulnérable à une nouvelle attaque.

Quel est le meilleur outil pour évaluer le RRPG?

Notre examen nous a permis de constater que les entreprises utilisent divers outils pour évaluer le RRPG. Par exemple, une organisation peut avoir recours à une matrice des risques, tandis qu’une autre peut utiliser une liste de contrôle ou une liste de questions portant sur le risque de préjudice grave résultant d’une atteinte.

Le type d’outil d’évaluation du RRPG qui convient le mieux à votre organisation peut dépendre de vos besoins commerciaux ou opérationnels. Quel que soit le type d’outil que vous utilisez, vous devez vous assurer que votre évaluation du RRPG tient compte des facteurs de probabilité et de sensibilitéNote de bas de page 4. N’oubliez pas qu’il ne s’agit que d’un outil. Vous devrez faire preuve d’un jugement sûr dans votre évaluation du RRPG.

L’essentiel sur le RRPG

En plus d’être en mesure de signaler les atteintes à la vie privée grâce à un système de gestion des atteintes et de tenue de registre, les organisations devraient s’assurer qu’elles évaluent de manière cohérente et appropriée le risque d’atteinte à la vie privée en établissant un cadre d’évaluation bien défini.

Chaque atteinte est différente. Pour évaluer le risque en fonction de chaque ensemble de faits, pensez à utiliser des questions ouvertes plutôt que des cases à cocher.

Les organisations doivent également inclure de l’information détaillée sur leur évaluation du RRPG dans leur registre des atteintes, même si elles concluent qu’il n’y a pas de RRPG. Si par la suite, le CPVP a connaissance de cette atteinte ou examine vos dossiers, cette mesure de prudence vous permettra de démontrer votre conformité à la LPRPDE et le cheminement de votre pensée dans le cadre de l’analyse du RRPG. Cet aspect est expliqué plus loin dans ce rapport.

Au moment d’élaborer un outil d’évaluation du RRPG, vous devrez vous référer aux dispositions législatives et réglementaires pertinentesNote de bas de page 5. Le CPVP dispose également d’une ressource en ligne qui peut vous aider : Ce que vous devez savoir sur la déclaration obligatoire des atteintes aux mesures de sécurité.

Exemples d’évaluation du RRPG

Voici quelques exemples d’atteintes tirés de notre exercice d’inspection des registres que vous pouvez utiliser pour tester vos connaissances et évaluer le RRPG. Veuillez noter que, dans ces exemples, tous les noms et certains détails ont été modifiés.

N’oubliez pas que chaque atteinte est différente. Votre organisation peut constater deux atteintes similaires, mais les circonstances d’une atteinte (p. ex. l’état de santé d’une personne ou ses relations) peuvent changer si cette atteinte entraîne un RRPG.

Le CPVP a publié quelques questions à prendre en considération lors de l’évaluation du RRPG. Veuillez consulter la partie 6 de ce document du CPVP : Ce que vous devez savoir sur la déclaration obligatoire des atteintes aux mesures de sécurité.

Pour plus d’information sur l’évaluation du RRPG, veuillez consulter notre vidéo : Évaluer les risques de préjudices graves.

Exemple 1 : Le furetage par les employés

![]() L’entreprise de télécommunications A a découvert qu’un employé d’un poste supérieur avait consulté, sans motif professionnel légitime, les dossiers de ressources humaines de 48 autres employés. L’employé avait accès aux informations relatives au salaire, à l’évaluations du rendement et à la condition médicale concernant d’autres employés des ressources humaines de l’entreprise de télécommunications A.

L’entreprise de télécommunications A a découvert qu’un employé d’un poste supérieur avait consulté, sans motif professionnel légitime, les dossiers de ressources humaines de 48 autres employés. L’employé avait accès aux informations relatives au salaire, à l’évaluations du rendement et à la condition médicale concernant d’autres employés des ressources humaines de l’entreprise de télécommunications A.

![]() Cette atteinte répond à la norme du RRPG. Cet exemple illustre une situation où il existe une possibilité ou un risque réel que l'accès non autorisé puisse entraîner une humiliation et/ou une atteinte à la réputation ou aux relations. En raison du poste supérieur de l’employé aux ressources humaines et du contenu de certains dossiers, les personnes concernées auraient pu perdre leur emploi ou des occasions professionnelles.

Cette atteinte répond à la norme du RRPG. Cet exemple illustre une situation où il existe une possibilité ou un risque réel que l'accès non autorisé puisse entraîner une humiliation et/ou une atteinte à la réputation ou aux relations. En raison du poste supérieur de l’employé aux ressources humaines et du contenu de certains dossiers, les personnes concernées auraient pu perdre leur emploi ou des occasions professionnelles.

De plus, dans certains cas de furetage par les employés, le RRPG pour les personnes touchées peut s’accroître si l’auteur de l’atteinte a une intention malveillante, ce qui pourrait alors entraîner une perte financière ou un vol d’identité.

Pour de plus amples renseignements sur le furetage par les employés, veuillez consulter la page Dix trucs pour empêcher les employés de fureter du site Web du CPVP.

Exemple 2 : Correspondance mal acheminée

![]() Gabriel a reçu un courriel de l’entreprise de télécommunications B qui était un « courriel de bienvenue » destiné à un autre client, Liam. Le courriel, dans lequel l’entreprise confirmait l’ouverture d’un compte pour Liam, comportait le nom au complet de ce dernier, son adresse de facturation et son numéro de compte. Gabriel a communiqué avec l’entreprise pour signaler l’erreur, précisant qu’il ne connaissait pas Liam. Le représentant s’est excusé de cette erreur et a demandé à Gabriel de supprimer le courriel. Gabriel a dit au représentant qu’il avait supprimé le courriel de sa boîte de réception et de sa boîte d’éléments supprimés.

Gabriel a reçu un courriel de l’entreprise de télécommunications B qui était un « courriel de bienvenue » destiné à un autre client, Liam. Le courriel, dans lequel l’entreprise confirmait l’ouverture d’un compte pour Liam, comportait le nom au complet de ce dernier, son adresse de facturation et son numéro de compte. Gabriel a communiqué avec l’entreprise pour signaler l’erreur, précisant qu’il ne connaissait pas Liam. Le représentant s’est excusé de cette erreur et a demandé à Gabriel de supprimer le courriel. Gabriel a dit au représentant qu’il avait supprimé le courriel de sa boîte de réception et de sa boîte d’éléments supprimés.

![]() Cette atteinte ne répond pas aux normes de RRPG. Dans ce cas, les renseignements en cause ne sont pas considérés comme étant sensibles. De plus, comme Gabriel et Liam n’entretenaient aucune relation, il ne semble donc pas y avoir de risque réel d’humiliation ou d’atteinte à la réputation ou à la relation. L’entreprise de télécommunications B a également confirmé que le courriel contenant les renseignements accidentellement envoyés à Gabriel a été supprimé. Comme Gabriel a signalé la situation à l’entreprise et confirmé la suppression du courriel, la possibilité qu’il utilise les renseignements de Liam à mauvais escient semble faible.

Cette atteinte ne répond pas aux normes de RRPG. Dans ce cas, les renseignements en cause ne sont pas considérés comme étant sensibles. De plus, comme Gabriel et Liam n’entretenaient aucune relation, il ne semble donc pas y avoir de risque réel d’humiliation ou d’atteinte à la réputation ou à la relation. L’entreprise de télécommunications B a également confirmé que le courriel contenant les renseignements accidentellement envoyés à Gabriel a été supprimé. Comme Gabriel a signalé la situation à l’entreprise et confirmé la suppression du courriel, la possibilité qu’il utilise les renseignements de Liam à mauvais escient semble faible.

N’oubliez pas que dans d’autres cas similaires, les circonstances pourraient créer un RRPG. Par exemple, vous devriez aussi vous poser les questions suivantes :

- Gabriel connaît-il Liam? Dans l’affirmative, Liam pourrait se sentir angoissé si Gabriel savait qu’il avait ouvert un compte auprès de l’entreprise de télécommunications B.

- Y a-t-il des indices d’une intention malveillante? Dans l’affirmative, quelle est la probabilité que les renseignements concernés servent à causer un préjudice?

- Quel est le degré de sensibilité des renseignements concernés? Certains de ces renseignements pourraient-ils donner lieu à un vol d’identité ou à une perte financière? Un certain nombre de renseignements personnels ont-ils fait l’objet d’une atteinte, augmentant ainsi le risque d’utilisation abusive?

- Quand et comment l’entreprise de télécommunications B a-t-elle eu connaissance de l’atteinte? La probabilité de RRPG augmente généralement avec la durée de la période d’exposition ou du temps écoulé avant qu’une organisation constate l’atteinte. En établissant des mécanismes pour reconnaître et contenir les atteintes plus rapidement, les organisations peuvent réduire le risque de préjudice aux personnes concernées.

- Que se passe-t-il si nous ne pouvons pas confirmer que Gabriel a supprimé le courriel? Cela pourrait augmenter le RRPG, en particulier si Gabriel et Liam entretenaient déjà une relation ou si des renseignements particulièrement sensibles sont en cause.

- En outre, si nous ne pouvons pas confirmer que Gabriel a supprimé le courriel et que les renseignements concernaient plus d’une personne, la probabilité de RRPG pourrait s’accroître. Cela peut notamment être le cas si une ou plusieurs de ces personnes se trouvent dans des circonstances différentes susceptibles de créer un RRPG (p. ex. humiliation, perte financière, vol d’identité, effets négatifs sur le dossier de crédit).

De plus amples renseignements sont disponibles dans la section « Courrier, courriel et télécopieur » de la page Bulletin d’interprétation : Mesures de sécurité du site Web du CPVP. D’autres résumés de cas y sont présentés, notamment en ce qui concerne des lettres reçues par erreur et des envois collectifs.

Exemple 3 : Perte de portable

![]() Un employé de l’équipe de recouvrement de l’entreprise de télécommunications C a accidentellement laissé son ordinateur portable de travail dans un autobus. Même après être revenu sur ses pas et avoir communiqué avec la compagnie d’autobus, il n’a pas pu récupérer l’ordinateur. Ce dernier était protégé par un mot de passe, sans aucune autre mesure de protection (comme le cryptage de l’appareil ou l’effacement à distance du contenu).

Un employé de l’équipe de recouvrement de l’entreprise de télécommunications C a accidentellement laissé son ordinateur portable de travail dans un autobus. Même après être revenu sur ses pas et avoir communiqué avec la compagnie d’autobus, il n’a pas pu récupérer l’ordinateur. Ce dernier était protégé par un mot de passe, sans aucune autre mesure de protection (comme le cryptage de l’appareil ou l’effacement à distance du contenu).

L’enquête de l’entreprise a révélé que l’employé avait sauvegardé des documents de travail contenant des renseignements sur des clients sur le disque dur de l’appareil. L’employé avait donc enfreint la politique de l’entreprise, qui interdit cette pratique. Les documents de travail en question pouvaient contenir des renseignements concernant jusqu’à 8 000 clients. Dans certains cas, seulement un nom, des coordonnées et un numéro de compte étaient en cause. Dans d’autres cas, des renseignements sur un compte de paiement ou un numéro de permis de conduire pouvaient s’y trouver.

![]()

![]() Cette atteinte répond aux normes de RRPG. Comme les renseignements concernés auraient pu comprendre de l’information sur les paiements et/ou les permis de conduire, il est clair que des renseignements sensibles étaient en jeu. De plus, la probabilité que ces renseignements fassent l’objet d’une utilisation abusive, comme le vol d’identité ou d’autres activités frauduleuses, augmente le RRPG en raison du manque de protections supplémentaires de l’ordinateur portable, de l’incapacité de l’entreprise de télécommunications C à récupérer l’appareil et du nombre élevé de personnes touchées.

Cette atteinte répond aux normes de RRPG. Comme les renseignements concernés auraient pu comprendre de l’information sur les paiements et/ou les permis de conduire, il est clair que des renseignements sensibles étaient en jeu. De plus, la probabilité que ces renseignements fassent l’objet d’une utilisation abusive, comme le vol d’identité ou d’autres activités frauduleuses, augmente le RRPG en raison du manque de protections supplémentaires de l’ordinateur portable, de l’incapacité de l’entreprise de télécommunications C à récupérer l’appareil et du nombre élevé de personnes touchées.

N’oubliez pas que votre évaluation devrait tenir compte d’un éventail de facteurs. Vous pourriez aussi vous poser les questions suivantes :

- Que se passe-t-il si aucun détail sur les paiements ou le permis de conduire n’est en cause? Selon le contexte, tout renseignement peut être sensible. Dans le cas présent, le degré de sensibilité du nom, des coordonnées et du numéro de compte du client peut dépendre d’autres facteurs, comme les autres renseignements auxquels ceux-ci pourraient être associés.

- Comment et quand l’entreprise de télécommunications C a-t-elle eu connaissance de l’atteinte? La probabilité de RRPG augmente généralement avec la durée de la période d’exposition ou du délai avant qu’une organisation constate l’atteinte. En établissant des mécanismes pour reconnaître et contenir les atteintes plus rapidement, les organisations peuvent réduire le risque de préjudice pour les personnes concernées.

- Les renseignements personnels sont-ils convenablement encodés, dépersonnalisés ou difficiles d’accès? Des mesures supplémentaires permettent aux organisations de mieux protéger les renseignements et de réduire la possibilité de RRPG, en plus de les aider à circonscrire une atteinte ou à faire enquête. Voici des exemples de mesures supplémentaires : une protection par mot de passe solide; des identifiants qui expirent automatiquement; un dispositif de cryptage fiable et à jour; des fonctions permettant d’effacer le contenu des appareils à distance, de purger automatiquement les renseignements après un certain temps et de détecter l’accès ou la connexion d’un utilisateur.

Avez-vous avisé d’autres organisations de l’atteinte? Selon les circonstances, l’envoi d’un avis aux institutions ou organisations gouvernementales concernées peut permettre de réduire le risque de préjudice pouvant résulter de l’atteinte. Dans certains cas, vous pourriez notamment être tenu d’aviser d’autres organisationsNote de bas de page 6.

De plus amples renseignements à cet égard sont disponibles dans la section « Internet et technologie » de la page Bulletin d’interprétation : Mesures de sécurité du site Web du CPVP. D’autres cas y sont présentés, ainsi que de l’information sur les mesures que les organisations peuvent prendre pour protéger les appareils portables.

Exemple 4 : Échange de cartes SIM

![]() Lorsque l’entreprise de télécommunications D a reçu un appel téléphonique concernant le compte de téléphonie mobile d’Alex, l’interlocutrice a donné le nom d’Alex et confirmé son adresse de facturation, son numéro de compte et sa date de naissance. Suivant la formation reçue en entreprise, le représentant a demandé à l’interlocutrice de confirmer le numéro d’identification personnel (NIP) du compte avant d’en accorder l’accès.

Lorsque l’entreprise de télécommunications D a reçu un appel téléphonique concernant le compte de téléphonie mobile d’Alex, l’interlocutrice a donné le nom d’Alex et confirmé son adresse de facturation, son numéro de compte et sa date de naissance. Suivant la formation reçue en entreprise, le représentant a demandé à l’interlocutrice de confirmer le numéro d’identification personnel (NIP) du compte avant d’en accorder l’accès.

L’interlocutrice s’est soudainement mise en colère et a expliqué qu’elle essayait seulement d’activer sa carte SIM de remplacement parce qu’on lui avait récemment volé son téléphone portable et qu’elle cherchait un moyen de communiquer avec sa compagnie d’électricité parce qu’elle venait d’emménager dans une nouvelle maison. Dans un souci d’offrir un bon service et de manifester de l’empathie envers la cliente, le représentant a accordé à l’interlocutrice l’accès au compte d’Alex sans tenir compte du NIP. À la demande de l’interlocutrice, le représentant a également activé la nouvelle carte SIM.

Le lendemain matin, l’entreprise de télécommunications D a reçu un autre appel téléphonique concernant le compte mobile d’Alex. Cette fois, le représentant a vérifié tous les renseignements concernant Alex, y compris son NIP. Alex a expliqué qu’elle ne comprenait pas ce qui se passait, car elle ne recevait plus de textos et avait eu des problèmes avec sa carte de débit.

En examinant les notes au dossier, l’entreprise a découvert que l’interaction du représentant avec la première interlocutrice n’était pas autorisée et qu’une atteinte avait eu lieu. Lorsque l’entreprise a communiqué avec Alex pour lui expliquer ce qui s’était passé, cette dernière a été bouleversée d’apprendre que l’interlocutrice non autorisée avait utilisé la carte SIM de remplacement pour accéder à son compte bancaire et effectuer des transactions frauduleuses.

![]() Cette atteinte correspond aux normes du RRPG. Une reprise de compte ou un échange de cartes SIM peut entraîner un vol d’identité et/ou une perte financière.

Cette atteinte correspond aux normes du RRPG. Une reprise de compte ou un échange de cartes SIM peut entraîner un vol d’identité et/ou une perte financière.

Lorsque des fraudeurs s’emparent d’un compte de téléphone portable, ils ont accès aux codes uniques qui peuvent leur permettre de contrôler les comptes en ligne de la victime. Il peut s’agir d’un compte de banque, de médias sociaux, de courriel ou de tout autre compte lié au numéro de téléphone portable.

Pour de plus amples renseignements sur les fraudes liées aux échanges de cartes SIM, vous pouvez consulter le blogue du CPVP suivant : Escroquerie d’échange de cartes SIM : de quoi il s’agit et ce que vous pouvez faire pour atténuer les risques.

Les défis de la tenue de registres

Cet exercice d’examen a mis en évidence les enjeux liés à la manière dont les organisations tiennent leur registre des atteintes aux mesures de sécurité.

Nous avons notamment constaté ce qui suit :

- 40 % des dossiers de l’échantillon ne contenaient pas suffisamment de données pour permettre au CPVP de bien comprendre l’évaluation du RRPG par l’organisation;

- une seule organisation avait mis en place une stratégie claire de conservation de l’information contenue dans son registre des atteintes.

Votre obligation de tenir un registre des atteintes

La LPRPDE exige que les organisations tiennent un registre de toutes les atteintes aux mesures de sécurité qui ont trait à des renseignements personnels dont elle a la gestionNote de bas de page 7. Cela signifie que chaque fois que votre organisation connaît une telle atteinte, elle doit l’inclure au registre. Cela s’applique même si une atteinte n’entraîne pas de RRPG.

Des sanctions financières peuvent s’appliquer. Si une organisation omet sciemment de tenir et de conserver un registre de toutes les atteintes aux mesures de sécurité concernant des renseignements personnels, elle pourrait encourir des sanctions financièresNote de bas de page 8.

De nombreux dossiers examinés par le CPVP ne contenaient pas suffisamment d’informations sur le RRPG

Les dossiers au registre des atteintes doivent contenir suffisamment d’information pour permettre au Commissariat de vérifier si vous respectez vos obligations de signalement des atteintes et d’avis à leur sujetNote de bas de page 9. Cela signifie que les dossiers au registre des atteintes devraient contenir des renseignements dont votre organisation a tenu compte pour déterminer si le RRPG s’appliquait à chaque incident.

Pour chaque dossier au registre des atteintes, votre organisation doit donner suffisamment d’informations pour permettre au CPVP d’évaluer si vous avez raisonnablement appliqué la norme du RRPG et si vous avez respecté vos obligations en vertu de la LPRPDE.

Cela peut prendre la forme d’une explication des raisons pour lesquelles votre organisation a déterminé que l’atteinte présentait un RRPG ou non. Ce type d’information devrait être inclus afin de permettre au Commissariat de vérifier votre degré de conformité, en particulier dans les cas où votre organisation juge que l’incident ne présente pas un RRPG et ceux où elle n’a pas signalé l’atteinte au CPVP ni avisé les personnes concernées.

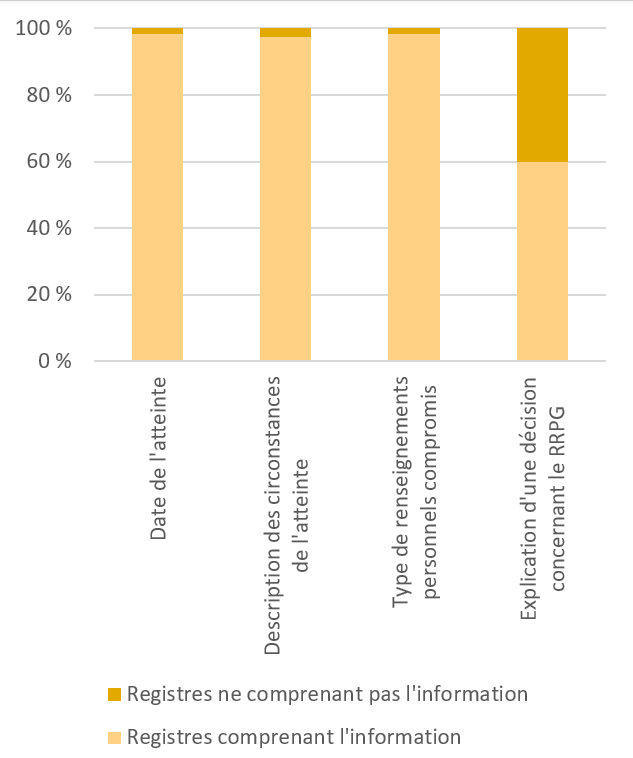

Comme le montre l’illustration 1, un nombre important des dossiers que nous avons examinés ne contenaient pas suffisamment de détails pour permettre au CPVP de comprendre la décision de l’entreprise de télécommunications concernant le RRPG. Dans certains cas, le CPVP n’a pas reçu le dossier complet de l’atteinte parce que l’entreprise invoquait le secret professionnel de l’avocat. Dans d’autres cas, les dossiers ne contenaient que peu de détails ou même aucune explication.

Par exemple, dans un dossier de l’échantillon, on faisait état d’un incident au cours duquel un représentant du service à la clientèle a permis à un tiers d’accéder au compte d’un client pour y effectuer des modifications, et ce, même s’il n’était pas répertorié comme un contact autorisé sur le compte. Le dossier indique que l’entreprise a déterminé que l’incident ne répondait pas aux critères du RRPG, mais il n’explique pas clairement pourquoi. Lors d’une discussion avec le CPVP, l’entreprise a expliqué pourquoi elle avait estimé qu’il n’y avait pas de RRPG en précisant que le représentant au service à la clientèle avait immédiatement reconnu son erreur, ce qui lui a permis de communiquer avec le client peu après et de vérifier auprès de lui que le tiers était un parent qui pouvait être autorisé. Il aurait fallu inscrire ces détails au dossier du registre des atteintes pour expliquer ce que l’entreprise a pris en compte dans son évaluation.

Version textuelle de l’illustration 1

Un diagramme à colonnes montre le pourcentage de registres contenant des renseignements en comparaison à ceux qui n’en contiennent pas.

| Registres comprenant l'information | Registres ne comprenant pas l'information | |

|---|---|---|

| Date de l'atteinte | 98 % | 2 % |

| Description des circonstances de l'atteinte | 97 % | 3 % |

| Type de renseignements personnels compromis | 98 % | 2 % |

| Explication d'une décision concernant le RRPG | 60 % | 40 % |

Le secret professionnel de l’avocat s’applique-t-il?

Certaines organisations ont affirmé ne pas pouvoir nous donner accès à l’intégralité ou à des parties de leurs dossiers parce qu’ils contenaient des renseignements protégés par le secret professionnel de l’avocat.

Comme nous l’avons indiqué précédemment, vos dossiers au registre des atteintes doivent répondre aux exigences prescrites par le Règlement sur les atteintes aux mesures de sécurité, c’est-à-dire qu’ils doivent contenir suffisamment de renseignements pour permettre au CPVP de vérifier le respect des exigences obligatoires en matière de signalement des atteintes et d’avis à leur sujetNote de bas de page 10. De plus, les organisations doivent accorder au CPVP l’accès à ces dossiers ou lui en fournir une copie sur demandeNote de bas de page 11.

Cela signifie que même si vous pensez que le secret professionnel de l’avocat s’applique à une partie ou à la totalité d’un dossier au registre des atteintes, votre organisation doit tout de même conserver au dossier les renseignements prescrits de manière à pouvoir les fournir au CPVP si celui-ci en fait la demande.

Cette exigence s’étend aux renseignements que vous avez pris en compte pour votre évaluation du RRPG. Encore une fois, il est possible de satisfaire à cette obligation en indiquant la raison pour laquelle votre organisation a déterminé que l’atteinte ne présente pas un RRPG.

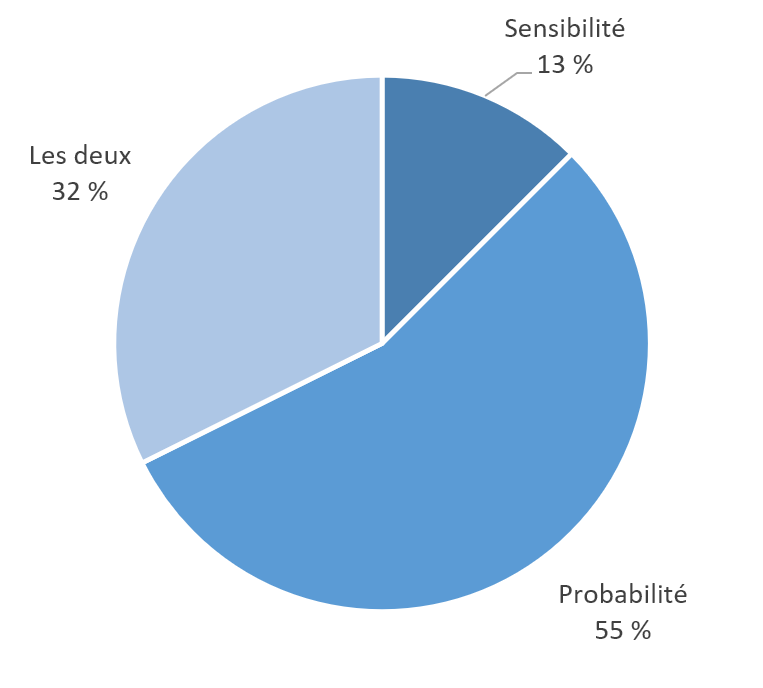

Version textuelle de l’illustration 2

Un diagramme circulaire montre des renseignements sur l’évaluation de RRPG et la relation entre la sensibilité et la proportionnalité.

Les facteurs pris en compte sur l’évaluation du RRPG

Sensibilité : 13 %

Probabilité : 55 %

Les deux : 32 %

N’oubliez pas de tenir compte de la probabilité et de la sensibilité

Nous avons constaté que, fréquemment, les informations relatives à l’évaluation du RRPG ne comprenaient pas de détails sur la sensibilité des renseignements personnels en cause et n’enregistraient que la manière dont l’entreprise de télécommunications considérait la probabilité que les renseignements personnels soient utilisés à mauvais escient.

Les registres des atteintes doivent contenir des informations qui démontrent que vous avez pris en compte les facteurs de probabilité et de sensibilité dans votre évaluation du RRPG. Cela est particulièrement important dans les cas où vous constatez que l’atteinte ne présente pas un RRPG.

En ajoutant ces renseignements, vous démontrez que vous respectez la LPRPDE et vous faites état d’une analyse plus approfondie du RRPG.

La plupart des entreprises de télécommunications n’avaient pas de périodes définies de conservation des dossiers

Les organisations doivent conserver un registre de chaque atteinte aux mesures de sécurité pour une durée de 24 mois suivant la date où elles ont déterminé qu’une atteinte a eu lieuNote de bas de page 12. Cependant, vous pourriez avoir d’autres obligations légales exigeant que vous conserviez les documents plus longtemps.

Nous avons constaté que 6 des 7 entreprises de télécommunications n’avaient pas de stratégie et de processus clairs de conservation des données sur les atteintes.

Bien que les organisations doivent conserver les dossiers relatifs aux atteintes à partir de la date du constat (c’est à dire non pas la date à laquelle l’atteinte s’est produite, mais celle où il a été déterminé que l’incident était une atteinte), vous devriez envisager la possibilité qu’une période de conservation plus longue soit appropriée.

Pourquoi conserver les registres pendant plus de 24 mois? Votre organisation pourrait décider de conserver les dossiers au registre plus longtemps si cette mesure lui permettait d’améliorer sa capacité de détecter les tendances en matière d’atteintes ou les problèmes systémiques. Veuillez consulter la section suivante pour obtenir des précisions sur la façon de détecter les tendances grâce à votre système de gestion des atteintes. Dans certains cas, les mesures que vous prenez pour remédier à une atteinte peuvent s’étaler sur une longue période et il peut s’avérer approprié de conserver le dossier de cette atteinte au registre à titre de référence pendant que vous effectuez des actions correctives.

Pour de plus amples renseignements, notamment sur les autres éléments à inclure dans vos dossiers au registre des atteintes, veuillez consulter le document suivant : Ce que vous devez savoir sur la déclaration obligatoire des atteintes aux mesures de sécurité.

Autres éléments à retenir

L'un des principaux objectifs de cet exercice d'inspection des registres des atteintes était d'évaluer comment les entreprises sélectionnées maintenaient leurs registres comme l'exige la LPRPDE. Cela dit, le CPVP a également invité ces entreprises de télécommunications à fournir volontairement des détails sur leurs processus et pratiques de signalement des atteintes.

Voici quelques pratiques exemplaires à retenir de cette activité et une note sur votre obligation légale d’aviser le CPVP et les personnes touchées en cas d’atteinte.

Votre système de gestion des atteintes

Les organisations devraient être prêtes à signaler et à gérer les atteintes à la vie privée au moyen d’un système de gestion des atteintes et de tenue de registre leur permettant de se conformer à la LPRPDE.

Améliorez votre système pour détecter les tendances. Les organisations pourraient améliorer leur capacité à détecter et à corriger les tendances ou problèmes systémiques en conservant en un seul et même endroit l’information sur divers types d’incidents ou d’atteintes (p. ex. en matière de vie privée, de données et de sécurité). Au moment de consigner une atteinte, il peut être utile de réfléchir à la quantité de détails dont vous avez besoin pour y parvenir. Consigner plus de détails pourrait vous permettre d’améliorer votre capacité à identifier les problèmes systémiques ou les tendances et à prendre des mesures correctives. Il est important de trouver le bon équilibre et, comme toujours, de se demander si certains détails pourraient compromettre la vie privée d’une personne. Il est probable que vous puissiez être en mesure de détecter des tendances d’atteintes sans qu’aucun renseignement personnel ne soit consigné, ou presque.

Qu’en est-il de vos angles morts? En revanche, les atteintes qui semblent peu fréquentes ou qui ne vous sont pas souvent signalées peuvent indiquer une sous-déclaration au sein de votre entreprise.

D’après l’échantillon des registres d’atteintes que nous avons examiné, seule une minorité d’incidents impliquait une perte (1 %), un vol (4 %) et un furetage ou une navigation non autorisée par un employé (3 %). Nous avons été surpris de ne pas voir davantage de tels incidents. D’après les atteintes signalées au CPVP, davantage d’incidents sont causés par les pertes (11 %), les vols (8 %) et l’usage abusif par les employés (7 %). L’usage abusif comprend les cas de furetage par les employés et l’exfiltration de donnéesNote de bas de page 13.

Les organisations devraient continuer de réfléchir à ce qu’elles peuvent faire pour identifier les lacunes en matière de signalement. Par exemple, pourrait-il y avoir une rupture dans votre système de signalement? Vos travailleurs de première ligne savent-ils comment repérer et signaler une atteinte? Votre équipe chargée de la protection de la vie privée doit-elle revoir sa façon d’interpréter le RRPG?

Continuez à améliorer votre système. Une fois le système en place, les organisations devraient être proactives et continuer à améliorer leur cadre de signalement des atteintes. Par exemple, étant donné que le signalement des atteintes est obligatoire depuis plus de 18 mois, il devrait maintenant y avoir une masse critique d’incidents qui permettrait à votre organisation de procéder à une vérification (p. ex. déterminer si le personnel signale suffisamment ou non les atteintes à la vie privée).

La formation du personnel est importante pour éviter que les atteintes soient négligées ou insuffisamment signalées. Cela s’applique à tous les employés, en particulier à ceux qui sont en contact avec le public et qui interagissent avec les personnes concernées. Par exemple, vous pourriez organiser un cours d’appoint ou une formation spécialisée pour enseigner au personnel comment reconnaître et prévenir certaines atteintes (p. ex. les attaques d’hameçonnage ou les tentatives de piratage psychologique).

Promouvoir le respect de la vie privée dans tous les secteurs d’activité

Il pourrait être avantageux pour les organisations de transmettre au personnel de ses différents secteurs d’activité des connaissances sur la protection de la vie privée et les atteintes puisque cela favoriserait la cohérence et permettrait au personnel de détecter rapidement les incidents, les tendances et les risques liés à la protection de la vie privée et de les porter à l’attention des échelons supérieurs.

Engagement avec les cadres supérieurs et les dirigeants. En outre, les cadres supérieurs et les dirigeants peuvent aussi améliorer la conformité en communiquant régulièrement avec les équipes chargées de la protection de la vie privée. Cet engagement peut contribuer à intégrer le respect de la vie privée à la culture et aux processus décisionnels de l’organisation. Lors des réunions de la haute gestion, le signalement des atteintes est-il un point récurrent des séances d’information sur la protection de la vie privée? Si tel n’est pas le cas, il devrait l’être.

Quelles sont les autres particularités de votre secteur? Les entreprises peuvent également envisager de faire part de leur expérience en matière d’atteintes à d’autres entreprises qui exercent des activités dans le même secteur. Dans le cas d’atteintes causées par des personnes malveillantes, nous avons reçu des rapports selon lesquels certaines d’entre elles passent d’une entreprise à l’autre en utilisant les mêmes méthodes d’attaque. En transmettant de façon proactive de l’information sur une atteinte dans une entreprise, on peut en aider une autre à comprendre pourquoi cette atteinte s’est produite, afin que celle-ci puisse prendre des mesures pour prévenir un incident similaire. Lorsque vous transmettez de l’information sur votre expérience, songez à la quantité de détails que vous devez vraiment fournir. Cette information contient-elle des renseignements personnels? Pouvez-vous rendre anonymes les renseignements que vous transmettez?

Vous devez signaler l’atteinte au CPVP et en aviser les personnes touchées dès que possible

L’obligation de signaler les atteintes et d’en aviser les personnes concernées est essentielle pour que ces dernières puissent prendre les mesures nécessaires pour atténuer tout préjudice supplémentaire résultant d’une atteinte.

En vertu de la LPRPDE, si une atteinte à vos mesures de sécurité présente un RRPG, vous êtes tenu d’effectuer ce qui suit dès que possible :

- signaler l’atteinte au CPVPNote de bas de page 14,

- aviser toute personne touchée par cette atteinteNote de bas de page 15.

De plus, vous devez vous demander si la LPRPDE vous oblige à informer les institutions gouvernementales ou d'autres organisations de l’atteinte. Si c'est le cas, la déclaration doit également être fournie dès que possibleNote de bas de page 16.

Que se passe-t-il si votre organisation ne fait pas de signalement ou d’avis?

Le CPVP pourrait mener une enquête. Le CPVP peut lancer une enquête de sa propre initiative ou en réponse à une plainteNote de bas de page 17. Cela s'applique aux questions portées à l'attention du CPVP par diverses sources, notamment lorsqu'il reçoit une plainte d'un particulier ou lorsqu'il apprend un incident à travers les médias. Une enquête peut déboucher sur divers résultats, tels que des recommandations ou un accord de conformité visant à améliorer le respect de la vie privée dans une organisation. Dans certains cas, si le commissaire estime que c’est dans l’intérêt public, il peut divulguer toute information portée à sa connaissance dans l’exécution ou la conduite d’une enquêteNote de bas de page 18.

Le manquement à ces règles peut être passible d’une amendeNote de bas de page 19. N’oubliez pas que le signalement des atteintes au CPVP et l’avis à leur sujet aux personnes touchées sont des obligations légales qui peuvent entraîner des sanctions financières si votre organisation omet sciemment de respecter les exigences de la LPRPDE à cet égard.

Ne compromettez pas votre réputation ni vos résultats financiers. Dans les cas où des organisations ont omis de diffuser un avis d’atteinte, nous avons vu et entendu que cela a entaché leur réputation, ce qui aura pour conséquence de nuire à leurs résultats financiers.

Pour signaler une atteinte au CPVP, veuillez remplir notre formulaire en ligne : Signaler une atteinte à la vie privée au sein de votre entreprise.

Pour de plus amples renseignements sur vos obligations de signalement des atteintes et d’avis à leur sujet, veuillez consulter le document suivant : Ce que vous devez savoir sur la déclaration obligatoire des atteintes aux mesures de sécurité.

- Date de modification :