Les paiements mobiles en tout temps et en tout lieu : bref survol du paysage des paiements mobiles

Cette page Web a été archivée dans le Web

L’information dont il est indiqué qu’elle est archivée est fournie à des fins de référence, de recherche ou de tenue de documents. Elle n’est pas assujettie aux normes Web du gouvernement du Canada et elle n’a pas été modifiée ou mise à jour depuis son archivage. Pour obtenir cette information dans un autre format, veuillez communiquer avec nous.

Carlisle AdamsNote de bas de page 1

Professeur à l’École de science informatique et de génie électrique de l’Université d’Ottawa

Juin 2013

Avis de non-responsabilité: Les opinions exprimées dans ce rapport sont celles de l’auteur. Elles ne reflètent pas nécessairement celles du Commissariat à la protection de la vie privée du Canada.

Résumé

Le monde des paiements mobiles approche à grands pas. Dans certains environnements et cas d’utilisation, il est déjà une réalité. Le présent rapport a pour ambition de faire un examen ciblé de la technologie des paiements mobiles sous l’angle de la sécurité et de la protection de la vie privée. Nous nous pencherons au premier chef sur les risques d’atteinte à la sécurité et à la vie privée et nous explorerons des moyens de les atténuer dans la mesure du possible.

Le rapport est divisé en trois parties : contexte, analyse et recommandations. La partie 1 examine les raisons d’être des paiements mobiles, décrit certains modes de paiement importants proposés, présente les principaux acteurs de l'écosystème des paiements mobiles et décrit – de façon globale – le mouvement de l’argent dans certains modes de paiement.

La partie 2 porte sur les risques d’atteinte à la sécurité et à la vie privée inhérents à certains modes de paiement. Nous y analysons certains modes de paiement en nous attardant particulièrement au paiement mobile au point de vente effectué au moyen de la communication en champ proche (NFC) et nous explorons brièvement le commerce mobile (mCommerce) actuel (en tant qu’étape de transition vers les paiements mobiles véritables) et certaines sous-catégories des paiements mobiles de personne à personne (mP2P) et d’acceptation mobile (mAccept).

Dans la partie 3, nous examinons des façons d’atténuer les risques d’atteinte à la sécurité et à la vie privée inhérents aux divers modes de paiement analysés dans la partie précédente. Nous y présentons des recommandations émanant d’autres sources qui s’appliquent aux appareils et aux paiements mobiles, et formulons nos propres recommandations découlant de l’analyse des modes de paiement de la partie précédente. Nous formulons aussi des recommandations qui s’appliquent généralement à tous les modes de paiement électronique, classées en fonction des groupes auxquels elles s’adressent : fabricants d’appareils et de systèmes d’exploitation; exploitants de réseau mobile; développeurs de portefeuille électronique ou d’applications; organismes de normalisation; commerçants; et utilisateurs finals.

Sommaire

Le présent rapport examine le paysage des paiements mobiles sous l’angle de la sécurité et de la protection de la vie privée. Dans la partie 1, qui prépare le terrain pour les deux parties suivantes, nous nous sommes efforcés de donner une vue d’ensemble. Nous avons exploré brièvement l’historique des paiements mobiles et les raisons de l’adoption de cette technologie. Nous distinguons aussi quatre types de paiements mobiles, soit le commerce mobile (mCommerce), le paiement mobile au point de vente (mPOS), le paiement mobile de personne à personne (mP2P) et l’acceptation mobile (mAccept). Nous y présentons dix groupes d’acteurs de l'écosystème des paiements mobiles : les banques ou autres institutions financières; les marques de paiement; les fournisseurs de portefeuille électronique; les utilisateurs finals; les fabricants d’appareils mobiles; les fabricants de terminaux de point de vente; les gestionnaires de services de confiance; les exploitants de réseau mobile; les commerçants; et les exploitants de réseau de paiement. Enfin, pour rendre certains concepts un peu plus concrets, nous décrivons le mouvement de l’argent dans certains modes de paiement particuliers.

Dans la partie 2 du rapport, nous présentons une analyse technique de quelques modes de paiement mobile. Nous examinons différents modes et technologies de paiement mobile : les opérations bancaires ou achats en ligne effectués au moyen d’un navigateur mobile, la facturation par l’entreprise de télécommunications mobiles, la communication en champ proche (NFC), M-Pesa (transfert de fonds utilisant la messagerie texte), Cybermonnaie et Square. Cette partie du rapport se penche aussi sur les préoccupations et les risques associés aux paiements électroniques en général (c.-à-d. les préoccupations qui s’appliquent à tous les modes de paiement mobile ou à un grand nombre d’entre eux). Nous abordons les préoccupations relatives à la sécurité et à la protection de la vie privée à la fois selon des technologies précises et les opérations électroniques en général. Par exemple, pour la technologie NFC, nous analysons la possibilité de bornes de lecture corrompues ou malveillantes (subtilisation), de fraudeurs sur le canal NFC (interception illicite ou attaque par relais) et d’appareils mobiles corrompus (attaque de matériel, de logiciels et de configuration). Certaines préoccupations communes à l’ensemble ou à un grand nombre de modes et de technologies de paiement peuvent être regroupées selon les principes relatifs à l’équité dans le traitement des renseignements :

- Mesures de sécurité

- Mise en œuvre insuffisante des mécanismes de sécurité (possibilité que les entreprises ne mettent pas toutes en œuvre les mécanismes de sécurité offerts)

- Employés malveillants au sein d’une entreprise d’applications de paiement (nécessité de contrôles d’audit, de journaux et d’autres mécanismes technologiques ou de procédures pour contrôler l’accès des employés aux renseignements pouvant être associés à des clients)

- Données récupérables après une perte ou un vol (existence d’attaques permettant de contourner le chiffrement et inefficacité de certains mécanismes d’effacement à distance)

- Catastrophes naturelles ou d’origine humaine (risque d’absence de stockage non électronique ou de remplacement pour sauvegarde si un événement désactive la mémoire électronique)

- Consentement

- Écrans de petite taille (difficulté de présenter les politiques aux utilisateurs et d’obtenir un consentement valable)

- Exactitude

- Protocoles de paiement exclusifs (risque que ces protocoles ne soient pas toujours conçus ou vérifiés par des spécialistes de la sécurité et de la protection de la vie privée)

- Mise en œuvre boguée (risque d’erreurs dans les opérations ou dans les données stockées)

- Accès aux renseignements personnels

- Catastrophes naturelles ou d’origine humaine (risque que les utilisateurs ne puissent avoir accès à leurs données, à leurs comptes, à leurs fonds et à l’historique de leurs opérations après une catastrophe)

La partie 3 du rapport renferme des recommandations découlant de l’analyse présentée dans la partie 2. Ces recommandations sont présentées en trois sections :

- Recommandations pertinentes provenant d’autres sources (notamment la Federal Trade Commission et l’industrie des cartes de paiement)

- Recommandations concernant des technologies de paiement en particulier (p. ex. NFC)

- Recommandations s’appliquant à l’ensemble ou à un grand nombre de modes de paiement électroniques. Ces recommandations sont classées en fonction des groupes auxquels elles s’adressent :

- Fabricants d’appareils ou de systèmes d’exploitation

- Exploitants de réseau mobile

- Développeurs de portefeuille électronique ou d’applications de paiement

- Organismes de normalisation

- Commerçants

- Utilisateurs finals

Nous espérons que le présent rapport sera utile au Commissariat à la protection de la vie privée du Canada et à tous ceux qui le liront. Notre ambition est de mieux faire connaître et comprendre un large éventail de préoccupations dans l'écosystème des paiements mobiles afin que tous ceux qui participent à la création et à l’utilisation de ces technologies puissent y répondre au fil du temps. Le but ultime consiste à faire en sorte que tous les systèmes de paiement soient aussi sécurisés que possible et qu’il respecte la vie privée. Il est à espérer que le présent rapport aidera à apporter des progrès concrets dans cette voie.

Les recommandations formulées reflètent le point de vue de l’auteur, l’objectif étant de contribuer à la recherche sur la sécurité et la protection de la vie privée menée par le Commissariat à la protection de la vie privée du Canada et d’autres parties intéressées. En ce sens, elles devraient être considérées comme une information que le Commissariat et d’autres parties peuvent prendre en compte au moment de formuler leurs propres politiques et lignes directrices dans le domaine des paiements mobiles.

Les paiements mobiles en tout temps et en tout lieu :

bref survol du paysage des paiements mobiles

Partie 1 – Contexte

Sommaire

La partie 1 du présent rapport examine le contexte des paiements mobiles, notamment les divers modes de paiement, les acteurs en présence et le mouvement de l’argent dans certaines opérations de paiement. Le rapport dans son ensemble s’intéresse avant tout aux paiements mobiles à un terminal de point de vente au moyen d’appareils permettant la communication en champ proche (NFC), mais il examine aussi brièvement d’autres modes et technologies de paiement.

1. Introduction

Le monde des paiements mobiles approche à grands pas. Dans certains environnements et cas d’utilisation, il est déjà une réalité. Le présent rapport a pour ambition de faire un examen ciblé de la technologie des paiements mobiles sous l’angle de la sécurité et de la vie privée. Il n’a pas pour objet explicite de décortiquer les aspects juridiques ou commerciaux, la politique, la convivialité ou la gouvernance, voire la faisabilité technologique, même si certains de ces éléments ressortiront inévitablement de l’analyse globale. Nous nous pencherons au premier chef sur les risques d’atteinte à la sécurité et à la vie privée et nous explorerons des moyens de les atténuer dans la mesure du possible.

Le rapport est divisé en trois parties : contexte, analyse et recommandations. La partie 1 examine les raisons d’être des paiements mobiles, décrit certains modes de paiement importants proposés, présente les principaux acteurs de l’écosystème des paiements mobiles et décrit – de façon globale – le mouvement de l’argent dans certains modes. Nous nous attachons au début et à la fin d’une opération et à ce qui se produit entre les deux en illustrant le mouvement de l’argent au moyen d’exemples concrets de cas d’utilisation.

D’entrée de jeu, soulignons qu’il est essentiel de limiter la portée de notre étude, car le sujet des « paiements mobiles » est vaste et complexe. Pour notre propos, un paiement mobile est une opération monétaire effectuée au moyen d’un appareil mobile (généralement un téléphone intelligent) où un utilisateur individuel est l’initiateur ou le point de terminaison (ou les deux) du transfert de fonds. Par conséquent, les opérations entre entreprises (B2B), entreprises-gouvernement (B2G) et entre gouvernements (G2G, par exemple les paiements de transfert fédéraux-provinciaux) sont exclus de la portée du présent rapport. De plus, l’appareil mobile est un élément essentiel pour amorcer, clore ou faciliter le paiement. Par conséquent, la simple utilisation d’un navigateur sur un appareil mobile pour effectuer une opération bancaire (payer des factures ou transférer des fonds d’un compte à un autre) ou faire des achats en ligne n’est pas considérée comme un paiement mobile (car on peut exécuter ces opérations de manière identique en utilisant le navigateur d’un PC). Nous excluons donc ces opérations de notre étude, même s’il s’agit d’une importante étape de transition vers les paiements mobiles et nous n’en faisons état brièvement que dans cette optique.

2. Historique et raison d’être

D’après le Groupe de travail sur l’examen du système de paiementNote de bas de page 2, les Canadiens produisent ou utilisent plus d’un milliard de chèques par an, dont environ 60 % sont émis par les grandes sociétés, les petites et moyennes entreprises (PME) et les administrations publiques et 40 % par les particuliers. Le coût estimatif par chèque (si l’on prend en compte la facturation, les comptes clients, les comptes fournisseurs, le traitement des chèques, les frais d’affranchissement et les coûts liés à la succursale ou aux caissiers) se situe entre 1 et 30 $ selon le secteur d’activitéNote de bas de page 3.

À terme, le coût associé aux chèques papier constitue donc un facteur de motivation important en faveur des opérations de paiement numérique. En remplaçant par des paiements numériques une partie de ces chèques papier, on pourrait réaliser d’ici 2020 des économies de l’ordre de 3 à 7 milliards de dollars, soit de 0,1 à 0,3 % du produit intérieur brut du CanadaNote de bas de page 4. Ce changement permettrait aussi d’améliorer considérablement l’aspect pratique et l’efficacité puisque les opérations pourraient être effectuées immédiatement ou presque instantanément, alors qu’il faut compter plusieurs jours avant qu’un chèque papier arrive à destination par la poste.

L’idée que le Canada est à la traîne des autres pays pour ce qui est de l’adoption des paiements numériques constitue un autre facteur de motivation invoqué. Selon certains indicateurs (p. ex. le nombre d’opérations électroniques entre entreprises), le Canada tire de l’arrière (énormément dans certains cas) par rapport à la Corée du Sud, aux États-Unis, à la Chine, au Danemark, à la Finlande, à la Norvège, à la Suède, au Royaume-Uni, à l’Australie, à l’Allemagne, à l’Espagne, à l’Italie, au Brésil et au JaponNote de bas de page 5. Pour diverses entités canadiennes, la situation est embarrassante et il faut y remédier le plus tôt possible. Toutefois, d’après d’autres indicateurs (p. ex. le pourcentage d’opérations électroniques effectuées au point de vente par le consommateur), le Canada figure dans le peloton de têteNote de bas de page 6. Il est clair que les paiements mobiles constituent une catégorie de paiements numériques et, comme nous l’avons signalé ci-dessus, notre étude porte uniquement sur les paiements mobiles auxquels participe directement l’utilisateur final (consommateur). C’est pourquoi le rang peu enviable attribué au Canada dans le « classement mondial » ne peut être considéré à nos yeux comme un argument de poids pour justifier l’adoption des paiements mobiles (en tout cas pas aussi convaincant que l’aspect pratique et l’efficacité). En fait, d’après un récent rapport de MasterCardNote de bas de page 7, le Canada se classe au deuxième rang mondial selon l’indice de préparation aux paiements mobiles (MPRI), une fiche de pointage portant sur différents facteurs, notamment la préparation des consommateurs, l’environnement, l’offre de services financiers, l’infrastructure, l’existence de pôles de commerce mobile et la réglementationNote de bas de page 8.

Enfin, signalons que la valeur estimative des paiements mobiles se chiffre à 13 milliards de dollars à l’heure actuelle aux États-Unis (et qu’elle se situait à environ 10 milliards au Canada en 2011Note de bas de page 9). D’après nombre d’observateurs, l’offre croissante de tablettes et de téléphones intelligents dans tous les segments de la société devrait faire augmenter cette valeur, qui pourrait atteindre 90 milliards de dollars dès 2017Note de bas de page 10. Ce changement laisse entrevoir des bénéfices importants pour tous les participants à l’industrie des paiements mobiles.

3. Types de paiements mobiles

D’après un article publié en 2010 par CNETNote de bas de page 11, il existe au moins quatre types de paiements mobiles distincts, soit le paiement mobile de personne à personne (mP2P), le paiement mobile à un terminal de point de vente (mPOS), le commerce mobile (mCommerce) et l’acceptation mobile (mAccept). Puisque la plupart de ces modes de paiement utilisent (ou peuvent utiliser) la communication en champ proche (NFC) comme technologie sous-jacente, nous nous intéressons de près aux paiements reposant sur cette technologie. La série de normes NFC s’applique aux téléphones intelligents et aux appareils similaires qui établissent une communication sans fil entre eux quand on les fait se toucher ou qu’on les place à proximité (à quelques centimètres de distance ou moins)Note de bas de page 12.

Chaque type de paiement se décrit comme suit :

- Paiement mobile de personne à personne (mP2P) : Ce type de paiement couvre les opérations entre individus, par exemple pour payer la gardienne d’enfants ou bien prêter ou rembourser 10 $ à un ami. Ces opérations pourraient utiliser PayPal, la messagerie texte, la technologie NFC ou d’autres technologies sur l’appareil mobile de chaque personne visée. Dans ce type de paiement, aucun participant n’est un commerçant enregistré.

- Paiement mobile à un terminal de point de vente (mPOS) : Ce type de paiement englobe les opérations plus officielles entre une personne et un commerçant enregistré, souvent à la caisse d’un commerce ayant pignon sur rue. Les clients utilisent leur appareil mobile pour communiquer avec le terminal de point de vente afin d’acheter des produits ou des services. Ces opérations peuvent utiliser un appareil mobile équipé de la technologie NFC pour communiquer avec le terminal (p. ex. l’initiative récemment lancée par Rogers, la CIBC et BlackberryNote de bas de page 13) ou une autre technologie (p. ex. l’initiative de lecture de codes à barres de Starbucks et MasterCardNote de bas de page 14). Un appareil mobile peut aussi communiquer avec un appareil non traditionnel au point de vente (p. ex. une tablette) pour effectuer des opérations sans NFC. Le Portefeuille Square, qui permet à l’utilisateur de payer un commerçant simplement en déclinant son nom si l’application est installée et ouverte sur son appareil et sur celui du commerçant est un exemple intéressant. Lorsque l’utilisateur s’approche de la caisse, les applications communiquent, puis le nom et la photo de l’utilisateur s’affichent sur l’appareil du commerçant. En confirmant son nom (et pourvu qu’il ressemble à la photo affichée), l’utilisateur effectue l’opération de paiement.

- Acceptation mobile (mAccept) : Cette technologie est un hybride des solutions de personne à personne et à un terminal de point de vente. Deux personnes participent à l’opération, mais l’une d’entre elles est un commerçant. Il peut s’agir d’une opération informelle, dans la mesure où le commerçant peut ne pas être un agent enregistré ou autorisé (p. ex. auprès de MasterCard ou de Visa). Le consommateur paie au moyen d’une carte de crédit ou de débit, ce qui est possible lorsque le commerçant utilise un appareil mobile et un plugiciel matériel lui permettant de lire et de traiter une carte de paiement. Au nombre des technologies facilitant ces opérations, mentionnons le Portefeuille SquareNote de bas de page 15 et le PAYware MobileNote de bas de page 16 (pour en savoir plus sur le Portefeuille Square, voir la section 5.2 ci-après). Il est à noter que le Conseil de normes de sécurité PCI (Payment Card Industry) a publié des lignes directrices pour l’acceptation mobile; par exemple, voir PCISSCNote de bas de page 17.

- Commerce mobile (mCommerce) : Ce mode de paiement utilise une application ou le navigateur d’un appareil mobile pour faire des achats en ligne. Il a été adopté par des sites d’achat en ligne bien connus comme Amazon, eBay et iTunes. Dans cette catégorie, on utilise un appareil mobile, mais il n’est pas essentiel pour l’opération (c.-à-d. que la même opération pourrait être effectuée sur un ordinateur portatif ou de bureau), et le commerce mobile ne relève par conséquent pas de la portée de notre étude. Signalons toutefois que l’idée de faire des achats en ligne en utilisant un téléphone au lieu d’un PC contribue à préparer les gens au concept d’utilisation du téléphone comme appareil de paiement. Nous examinerons brièvement cette étape de transition.

Essentiellement, si l’on exclut la catégorie du commerce mobile, les trois modes de paiement mobile restants peuvent être considérés comme suit. Commençons par le scénario d’un achat traditionnel dans un commerce ayant pignon sur rue (le client utilise une carte de crédit ou de débit à un terminal de point de vente) et remplaçons l’instrument utilisé par le payeur, celui utilisé par le payé ou les deux par un appareil mobile :

- pour le paiement mobile à un terminal de point de vente, l’appareil du payeur remplace une carte de crédit ou de débit (p. ex. grâce à l’utilisation d’une application de paiement);

- pour l’acceptation mobile, l’appareil du payé remplace un terminal de point de vente (p. ex. grâce à l’utilisation du Portefeuille Square);

- pour le paiement mobile de personne à personne, les appareils mobiles effectuent les fonctions du payeur et du payé.

Ces scénarios ne se limitent pas à l’utilisation d’appareils mobiles pour l’opération de paiement. Ils peuvent aussi englober des acteurs et des caractéristiques supplémentaires. Par exemple, grâce au remplacement d’un terminal de point de vente traditionnel par un appareil mobile, des personnes sont devenues de façon arbitraire des commerçants qui acceptent des paiements par carte de crédit ou de débit (il peut s’agir d’utiliser une carte MasterCard pour acheter de la limonade dans un stand au bord de la route tenu par un enfant du voisinage, un article dans une vente de garage ou des fruits et légumes dans un marché de producteurs). Autre exemple, le remplacement d’une carte de crédit ou de débit traditionnelle par un appareil mobile a permis le développement de portefeuilles électroniques (notamment celui de Google) qui renferment plusieurs instruments de paiement, y compris différentes cartes de crédit ou de débit, des coupons, des cartes de fidélité et des cartes de réduction pour les membres. Enfin, non seulement le remplacement des cartes de crédit ou de débit et des terminaux au point de vente par des appareils mobiles a ouvert la voie aux paiements informels simples au moyen d’une carte ou d’un compte bancaire entre individus (p. ex. par PayPal), mais aussi il a donné l’élan nécessaire pour lancer le mouvement en faveur de la monnaie numérique (p. ex. les pièces de monnaie et les billets de banque sous forme électronique) que diverses entités peuvent échanger tout comme s’il s’agissait d’argent liquide (p. ex., voir CybermonnaieNote de bas de page 18).

Comme nous l’avons mentionné ci-dessus, nous passons en revue le paiement mobile à un terminal de point de vente (articulé autour de l’utilisation d’appareils mobiles NFC par le payeur), mais nous nous pencherons également sur certaines sous-catégories de modes de paiement mobile de personne à personne, d’acceptation mobile et de commerce mobile.

4. L’écosystème des paiements mobiles à un terminal de point de vente

La présente section donne un aperçu des différents acteurs qui participent au mode de paiement mobile à un terminal de point de vente (PDV) reposant sur la technologie NFC. L’information présentée s’inspire des sources suivantes : le livre blanc de 2009 de la Smart Card Alliance intitulé Security of Proximity Mobile PaymentsNote de bas de page 19, le Canadian NFC Mobile Payments Reference Model (2012)Note de bas de page 20;et l’article « Who Will Profit from NFC, Mobile Payments? » paru dans CNET en 2011Note de bas de page 21.

4.1 Dix catégories d’acteurs

Le paiement mobile à un terminal PDV fait intervenir dix catégories d’acteurs, soit quatre qui participent à la mise en œuvre des moyens permettant le service de paiement; deux, qui participent principalement (ou uniquement) à l’opération de paiement proprement dite; et les quatre autres, qui interviennent de ces deux façons.

Chaque catégorie d’acteurs est décrite ci-après.

Acteurs permettant les paiements et participant aux opérations de paiement

- Banque ou institution financière : Le rôle des banques ou des institutions financières n’est pas très différent de celui qu’elles jouent dans les opérations traditionnelles par carte de crédit ou de débit, mais l’avènement du paiement mobile leur offre la possibilité d’accroître leurs revenus. Par exemple, comme dans le cas des cartes de crédit, les banques peuvent accorder une marge de crédit à leurs clients pour l’utilisation des paiements mobiles. En outre, la capacité d’offrir de nouveaux services de paiement peut faire augmenter le volume des opérations, accroître le rayonnement de la marque et fidéliser la clientèle. Les banques peuvent aussi convaincre les commerçants qui utilisent couramment de l’argent liquide et des chèques à accepter les paiements mobiles (en invoquant l’aspect pratique et l’efficacité).

Fait intéressant, le marché prometteur des paiements mobiles a également incité des acteurs non traditionnels à envisager de se lancer dans l’activité bancaire pour accroître leurs bénéfices. Le cas de Rogers Communications, Inc., qui a présenté une demande au gouvernement fédéral en 2011 afin d’ouvrir une banque (« Rogers Bank / Banque Rogers »)Note de bas de page 22 est à cet égard un bon exemple. - Marque de paiement : La marque de paiement (p. ex. Visa, MasterCard et American Express), qui joue aussi généralement le rôle du propriétaire ou du fournisseur de l’application de paiement, prend en charge la sécurité des authentifiants. L’acceptation et le succès grandissants des cartes de crédit ou de débit sans contact (c’est-à-dire un paiement effectué en plaçant sur la borne de lecture une carte équipé d’une puce) semblent indiquer que le passage aux appareils mobiles NFC pourrait se faire relativement en douceur et sans difficulté. C’est aussi l’occasion pour les marques de paiement de se présenter sous un jour novateur et attrayant pour les consommateurs et, à l’instar des banques, elles ont tout à gagner à persuader les commerçants d’accepter les paiements mobiles.

De plus, il est possible d’accroître la variété et le nombre de marques de paiement à la disposition de l’utilisateur. Mentionnons notamment les émetteurs de coupons, de cartes de fidélité et de cartes de réduction pour les membres. Comme on peut utiliser ces instruments pour effectuer un paiement ou réduire le prix d’un article au moment de l’achat, le nombre d’acteurs dans l’espace des marques de paiement est pratiquement illimité : n’importe quel commerçant peut facilement envoyer un coupon à tous ses clients, n’importe quel groupe peut envoyer une carte de réduction à tous ses membres, et ainsi de suite. Cette situation présente l’inconvénient de compliquer grandement la sécurisation du processus de paiement (car il est difficile pour le commerçant de s’assurer de la validité d’un coupon qu’il n’a pas émis). - Fournisseur de portefeuille électronique : La possibilité que l’utilisateur ait accès à plusieurs marques de paiement a naturellement donné naissance au concept du portefeuille électronique (sous forme d’applications sur l’appareil ou de service sur un serveur distant). Si les utilisateurs ont des cartes de crédit ou de débit, plusieurs cartes de membres et des coupons de différents émetteurs sur leur appareil mobile, il faut une application pour gérer et sécuriser ces instruments. Le fournisseur de portefeuille électronique propose une application ou un service (en l’occurrence le portefeuille), qui gère ces instruments et assure l’interface avec le payeur. Google, IsisNote de bas de page 23, Visa, MasterCard, les institutions financières et d’autres tiers sont des fournisseurs de ce type de portefeuilles. Les clients peuvent généralement s’en procurer un gratuitement, mais les fournisseurs peuvent imposer aux commerçants des frais fixes ou un pourcentage du montant de tout achat effectué par ce moyenNote de bas de page 24.

- Utilisateur final : L’utilisateur final est le consommateur des services de paiement mobile et de connectivité mobile. Il s’agit manifestement d’un acteur essentiel de l’opération de paiement, mais l’utilisateur final joue aussi un rôle en permettant le service de paiement de différentes façons : il demande des marques de paiement particulières (bien que certaines puissent avoir été installées au préalable sur l’appareil) et l’émission d’authentifiants (pour permettre le fonctionnement des applications de paiement). De façon générale, l’utilisateur fait des choix concernant l’exploitant de réseau mobile, l’appareil mobile, le fournisseur de portefeuille électronique, l’institution financière et le commerçant.

Acteurs permettant la prestation des services de paiement

- Fabricant d’appareils mobiles : Le fabricant d’appareils mobiles (p. ex. Apple, BlackBerry et Nexus) peut obtenir un avantage concurrentiel en construisant des appareils qui permettent les paiements mobiles. En particulier, il s’agit de construire des appareils NFC comportant un élément de sécurité (c’est-à-dire une carte à puce intégrée assurant un stockage sécurisé) qui stocke l’application de paiement et l’information sur le compte. Le nombre de téléphones intelligents NFC, qui est déjà élevé, continue d’augmenter rapidement (voir NFCWorldNote de bas de page 25 pour consulter une liste à jour).

Grâce aux applications mobiles novatrices (y compris le paiement mobile), les fabricants d’appareils attireront de nouveaux clients et forgeront de nouvelles relations d’affaires. Il s’agit donc pour eux d’une possibilité attrayante sur le plan financier. - Fabricant de terminaux PDV : Le fabricant de terminaux de point de vente (PDV) produit les appareils qui se trouvent près des caisses, à bord des autobus, dans les stations de métro, etc. Les terminaux PDV équipés de la technologie NFC permettent d’effectuer les paiements au moyen d’une génération d’appareils mobiles NFC. La rapidité et l’aspect pratique de cette opération attirent les commerçants partout dans le monde. VeriFone a été l’un des pionniers de l’écosystème, mais de nombreux autres acteurs profitent maintenant des ventes de terminaux PDV NFC.

- Gestionnaire de services de confiance : Le gestionnaire de services de confiance (p. ex. Vodafone, Oberthur, Gemalto, Giesecke & Devrient et Telefonica) joue un rôle central et déterminant pour ce qui est de permettre (c.-à-d. provisionner) les paiements mobiles, même s’il ne participe pas à l’opération de paiement proprement dite. En particulier, comme il est expliqué de façon assez détaillée à la section 10 du Canadian NFC Mobile Payments Reference ModelNote de bas de page 26, les institutions financières, les marques de paiement, les sociétés de transport en commun, les détaillants et les autres intervenants qui souhaitent offrir une application de paiement, de billetterie ou de fidélité aux utilisateurs d’appareils NFC doivent le faire par l’intermédiaire d’un gestionnaire de services de confiance. Faisant office de guichet unique et de poste de sécurité qui contrôle les intervenants autorisés à installer des instruments de paiement sur l’appareil, le gestionnaire recueille les données de l’application de paiement NFC et les renseignements personnels de l’utilisateur (p. ex. son nom, son numéro de carte de crédit et la date d’expiration), qu’il transmet ensuite par ondes hertziennes (par l’intermédiaire de l’exploitant de réseau mobile) jusqu’à l’élément de sécurité sur l’appareil mobile. Le gestionnaire de services de confiance assure des services de téléchargement et de gestion du cycle de vie pour les données des applications de paiement NFC et des consommateurs.

De façon générale, les marques de paiement imposent des exigences rigoureuses aux entités qui souhaitent faire office de gestionnaire de services de confiance. Par exemple, elles effectuent un audit de sécurité avant de les autoriser à traiter la transmission des données des cartes de paiement. Les gestionnaires de services de confiance doivent gérer adéquatement les clés de chiffrement pour sécuriser la communication entre l’institution financière et l’appareil mobile de l’utilisateur.

Le rôle de gestionnaire de services de confiance représente une nouvelle possibilité d’affaires dans l’écosystème des paiements mobilesNote de bas de page 27. Les tiers (p. ex. les fournisseurs de services de personnalisation utilisés avec les cartes de crédit et de débit traditionnelles) peuvent demander à être agréés comme gestionnaires de services de confiance et offrir leurs services aux institutions financières et aux exploitants de réseau mobile. Ces institutions ou ces exploitants peuvent aussi choisir de devenir eux-mêmes des gestionnaires de services de confiance accrédités et de remplir cette fonction pour élargir leur offre de services et accroître leurs revenus. - Exploitant de réseau mobile : Le principal rôle de l’exploitant de réseau mobile (p. ex. Rogers) concernant les paiements mobiles consiste à fournir le canal par lequel les données des applications de paiement et les renseignements des consommateurs peuvent être transmis des institutions financières, des marques de paiement, etc., à l’élément de sécurité sur l’appareil. Il incombe donc à l’exploitant de réseau mobile d’assurer l’intégrité des clés et des certificats qui seront utilisés pour protéger la communication sur le réseau (p. ex. au moyen du protocole TLS). Lorsque l’élément de sécurité appartient à l’exploitant (en particulier lorsqu’il est intégré à la carte de circuit intégré universelle [carte UICC], communément appelée « carte d’identification d’abonné » [carte SIM]) et fournie à l’utilisateur par l’exploitant de réseau mobile, l’exploitant doit aussi assurer l’intégrité des clés qui donnent accès (lecture et écriture) à l’élément de sécurité. Il est à noter que l’exploitant n’a pas pour autant accès aux renseignements du consommateur : il utilise une clé pour déverrouiller l’élément de sécurité afin d’y inscrire les données et une autre clé pour protéger la communication TSL de ces données de la marque de paiement à l’élément de sécurité. Les données proprement dites sont chiffrées par la marque de paiement avant d’être transmises au moyen d’une autre clé connue uniquement des responsables de la marque de paiement (ainsi, seule l’application de paiement de la marque de paiement peut les lire ou les modifier). L’exploitant de réseau mobile peut aussi jouer un autre rôle dans le processus de paiement en offrant des appareils NFC à ses clients.

Comme il y a habituellement un certain roulement dans leur base d’abonnés, les exploitants de réseau mobile sont à la recherche d’applications et de services leur permettant non seulement d’attirer de nouveaux clients, mais aussi de conserver leur clientèle actuelle. Les paiements mobiles peuvent leur procurer des avantages financiers de cette façon et leur permettre d’accroître leurs revenus grâce aux nouveaux services connexes, par exemple les messages texte publicitaires et les coupons.

Acteurs participant principalement (ou uniquement) aux opérations de paiement proprement dites

- Commerçant ou détaillant : Les paiements mobiles NFC sont attrayants pour les commerçants qui utilisent telle quelle l’infrastructure de paiement par carte sans contact. C’est pourquoi les commerçants qui acceptent actuellement ces paiements disposent de tous les éléments voulus pour accepter immédiatement les paiements mobiles NFC. Les paiements par carte sans contact sont utilisés dans le monde entier depuis un certain temps à la fois pour accélérer les opérations de paiement (parce que les opérations se font plus rapidement et que la manipulation d’argent est moins nécessaire) et en raison de l’aspect pratique pour les clients. En plus d’hériter de ces avantages, les paiements mobiles NFC permettent aux commerçants d’établir des relations plus étroites avec les clients et de les fidéliser.

Les paiements mobiles NFC permettent aussi de générer des revenus qui font défaut dans le cas des cartes sans contact. Par exemple, à l’instar des institutions financières, les commerçants peuvent offrir à leurs clients des services liés à leurs achats et des services fidélisateurs et améliorer l’efficacité des programmes de cartes-cadeaux et de fidélité (puisque les « cartes de paiement » d’un client seront toujours disponibles dans son appareil mobile). En outre, les reçus sans papier (reçus électroniques transmis au client par NFC, courriel ou message texte) seront toujours accessibles sur l’appareil, ce qui simplifiera les retours ou les échanges. Enfin, les programmes de marketing et de promotion mobiles avancés peuvent transmettre des messages aux clients en fonction du contexte ou de leur emplacement et ainsi influencer leur comportement en matière d’achat à l’intérieur et à l’extérieur du commerce dans l’espoir de générer des ventes supplémentaires et de fidéliser la clientèle. - Exploitant de réseau de paiement : L’autorisation et le règlement des opérations de paiement mobile se font par les réseaux financiers existants. Les exploitants de réseau mobile (p. ex. Interac) jouent le même rôle qu’à l’heure actuelle dans les opérations traditionnelles par carte de crédit ou de débit. L’adoption des paiements mobiles ne modifie en rien la fonction ou le fonctionnement de ces réseaux de traitement des paiements en aval.

Il est à noter que l’on peut aussi mentionner une onzième catégorie d’acteurs, même s’ils ne participent pas au processus de paiement proprement dit : les réseaux de publicité. Ces acteurs envoient des publicités aux appareils mobiles des utilisateurs pour les inciter à faire des achats (« il y a un café Starbucks à deux coins de rue d’ici », « il y a une réduction cette semaine sur la crème glacée Häagen-Dazs » ou « les clients qui ont acheté ce livre achètent souvent tel autre livre »). En déclenchant l’impulsion de se procurer un article et en rappelant au client une décision d’achat antérieure, cette publicité axée sur le contexte ou l’emplacement l’incite parfois à faire un achat.

Dans le contexte du présent rapport, cette catégorie englobera les tiers annonceurs (qui tirent une grande partie de leurs revenus de la publicité qu’ils font auprès d’une clientèle fort variée), par opposition aux commerçants ou aux détaillants qui envoient des publicités ou des recommandations directement, voire exclusivement, à leurs propres clients. La pertinence de cette catégorie pour notre étude tient au fait que l’utilisateur final peut utiliser « gratuitement » certains modes de paiement et que le fournisseur de portefeuille électronique ou d’authentifiants peut profiter de la vente de l’information à des tiers annonceurs, ce qui suscite des préoccupations concernant la protection de la vie privée.

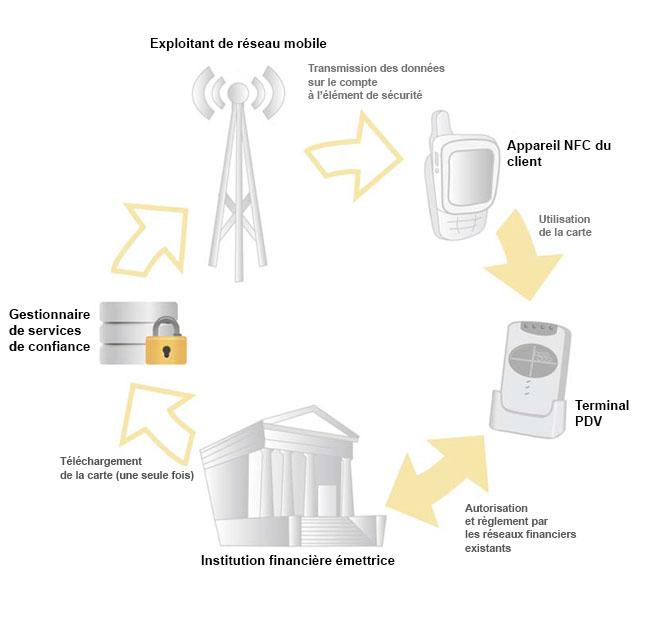

La figure ci-après montre certains acteurs de l’écosystème du paiement mobile à un terminal de point de vente (tirée de la figure 1 du livre blanc de la Smart Card AllianceNote de bas de page 28) :

Version textuelle

Figure 1. Certains acteurs de l'écosystème de paiement mobile à un terminal PDV

La Figure 1 présente les intervenants participant au modèle de collaboration et montre le mouvement de l’information de l’institution financière émettrice qui doit fournir des renseignements sur le compte de paiement du client au téléphone, de même que les mouvements de l’information qui entre en jeu lorsque le consommateur utilise le téléphone pour effectuer un paiement mobile de proximité. Ce modèle suppose une collaboration entre les institutions financières, l’exploitant du réseau mobile et d’autres intervenants de l’écosystème des paiements mobiles, y compris (possiblement) une tierce partie de confiance qui gère le déploiement des applications mobiles (le gestionnaire de services de confiance). Dans cette figure, les flèches remplies indiquent des transactions liées au paiement et les flèches vides représentent des actions liées à la personnalisation de l’application.

Les institutions financières préparent les données sur le compte et envoient les renseignements sur le compte de paiement à un gestionnaire de services de confiance. Le gestionnaire de services de confiance transmet les renseignements sur le compte de paiement du consommateur par ondes hertziennes (par l’intermédiaire de l’exploitant de réseau mobile) jusqu’à l’élément de sécurité du téléphone mobile. Lorsque le compte de paiement est dans le téléphone, le consommateur peut utiliser l’appareil comme une carte de paiement virtuelle chez les marchands qui acceptent les paiements sans contact à l’aide de cartes de crédit ou de débit.

Figure 1. Certains acteurs de l’écosystème de paiement mobile à un terminal PDV

Comme on pouvait s’y attendre, l’écosystème de paiement mobile à un terminal PDV est similaire à n’importe quel autre écosystème financier : tout le monde veut sa part du gâteau; tout le monde veut faire de l’argent (ou en économiser dans le cas de l’utilisateur) dans l’opération de paiement. On trouve à une extrémité les utilisateurs, qui ont fixé le prix maximum qu’ils sont prêts à payer pour un article (p. ex. 3 $), et à l’autre les commerçants, qui ont défini le montant minimum qu’ils doivent recevoir pour couvrir leurs coûts et réaliser un bénéfice (p. ex. 2,50 $). L’écart entre les deux représente l’argent qui sera réparti entre tous les acteurs de l’écosystème (p. ex., si la différence est de 50 cents, peut-être que cinq cents iront à l’utilisateur [l’article sera vendu à 2,95 $], cinq cents au commerçant [il conservera 2,55 $] et 40 cents seront répartis entre les autres acteurs).

4.2 Provisionnement ou initialisation de l’application et des données de paiement mobile

Pour effectuer des paiements à un terminal PDV NFC, l’utilisateur doit avoir un appareil mobile NFC, une application de paiement et un authentifiant. D’après le Canadian NFC Mobile Payments Reference ModelNote de bas de page 29, p. 27, l’application de paiement est similaire à celle installée sur une carte sans contact (p. ex. PayWave de Visa et PayPass de MasterCard), et l’authentifiant représente l’information personnalisée dans cette application qui est unique au type de paiement visé (y compris le mot de passe). En règle générale, le logiciel de l’utilisateur comprendrait aussi un portefeuille électronique pour gérer plusieurs applications de paiement et assurer une interface avec elles. Le portefeuille électronique ou une autre application permet d’afficher différents renseignements associés à l’authentifiant, soit le nom du réseau de paiement, l’illustration de la carte (p. ex. le logo), l’instrument de paiement (p. ex. une carte de crédit ou de débit) et un petit segment (p. ex. les trois ou quatre derniers chiffres) du numéro de compte de la carte de crédit ou de débit, ce qui permet au client de s’identifier et de choisir un authentifiant au moment de l’opération de paiement.

C’est l’institution financière qui lance l’application de paiement et le processus d’authentification, mais uniquement une fois que le consommateur est prêt à amorcer l’opération sur l’appareil mobile (ce qui peut nécessiter la saisie d’un code d’activation fourni par la banque). Comme il est expliqué à la section 10 du Canadian NFC Mobile Payments Reference Model, l’institution financière fournit l’application et les données au gestionnaire de services de confiance, qui installe l’application et les données sur l’élément de sécurité de l’appareil (s’il y a lieu, par l’intermédiaire du portefeuille électronique, qui a uniquement accès à l’information visible, tandis que tous les autres renseignements ne sont stockés que dans l’élément de sécurité). Après ce processus d’authentification, le consommateur peut effectuer des opérations de paiement mobile.

5. Autres modes de paiement

Outre le mode de paiement mobile présenté ci-dessus, nous en présenterons brièvement deux autres, soit le paiement de personne à personne et l’acceptation mobile, dans les deux prochaines sections (et dans la partie 2 du présent rapport). Ces modes de paiement ne semblent pas aussi importants ou fréquents que le paiement à terminal PDV NFC au Canada, mais nous les examinons ici parce qu’ils reçoivent l’aval de solides promoteurs ou qu’ils sont répandus dans d’autres régions du monde.

5.1 Paiement mobile de personne à personne (opérations entre personnes)

Pour les opérations de paiement mobile de personne à personne (aussi appelées « de poste à poste », quoique certains auteurs établissent une distinction entre les deux; par exemple, voir CharratNote de bas de page 30) effectuées au moyen d’appareils mobiles, on peut utiliser de nombreuses technologies sous-jacentes différentes. Les plus répandues sont PayPal (qui utilise Bump ou NFC) et M-Pesa (qui utilise la messagerie texte), mais la technologie Cybermonnaie (qui utilise de l’argent numérique) pointe à l’horizon.

5.1.1 PayPal

PayPal est en activité depuis mars 2000 comme service de paiement pour le commerce électronique et de transfert de fondsNote de bas de page 31. En 2004, l’entreprise a commencé à explorer l’utilisation d’appareils mobiles pour le transfert de fonds (PayPal Mobile) au moyen de messages texte sur les téléphones cellulairesNote de bas de page 32. En 2010, PayPal a associé sa technologie à Bump (qu’elle a par la suite abandonnée, mais qui est encore utilisée par ING et d’autres). À la fin de 2011, une application Android utilisant NFC pour le transfert de fonds a été lancée.

Les opérations Bump ressemblent beaucoup aux opérations NFC, mais Bump n’utilise pas la technologie NFC. L’application Bump Pay reconnaît les « chocs » et elle les localise. Lorsqu’elle reconnaît un « choc », elle envoie un signal aux serveurs en nuage qui l’associent à un autre « choc » qui a été donné exactement au même endroit et au même moment. Elle décide alors que les deux « chocs » coïncident et échange l’information entre euxNote de bas de page 33. Pour utiliser l’application, Alice se connecte à son compte PayPal, saisit le montant qu’elle souhaite transférer, entrechoque son téléphone et celui de Robert et confirme le paiement. L’application Bump Pay doit être installée sur le téléphone de Robert pour qu’il puisse recevoir le paiement. Si les deux comptes PayPal sont associés à des comptes-chèques, le transfert est gratuit. Toutefois, si le compte est uniquement associé à une carte de crédit, un pourcentage quelconque sera prélevéNote de bas de page 34.

Pour NFC, PayPal a une application qui permet de transférer des fonds au moyen d’une interface très simple. Alice et Robert doivent avoir chacun un téléphone Android NFC et l’application PayPal. La fonction « Request Money » doit être installée. Pour demander des fonds, Alice saisit le montant et entrechoque son téléphone et celui de Robert. Lorsqu’il reçoit la demande, Robert saisit son mot de passe pour envoyer les fondsNote de bas de page 35. Fait intéressant, PayPal a récemment délaissé NFC, affirmant qu’il s’agissait d’une « technologie pour la technologie » et qu’elle ne « réglait pas les irritants pour les clients »Note de bas de page 36, même si les paiements mobiles effectués au moyen d’appareils NFC (qui utilisent des canaux de paiement autres que PayPal, par exemple Osaifu-Keitai = [portefeuille électronique mobile] de DoCoMo) ont gagné du terrain depuis nombre d’années dans certains pays, notamment au Japon et en Chine.

5.1.2 M-Pesa

Lancé au Kenya en 2007, M-Pesa (argent mobile) est maintenant utilisé par beaucoup plus de la moitié de la population kenyane pour payer les factures, les salaires et les taxis, faire les achats et envoyer de l’argent directement au téléphone mobile d’une autre personne. Une forte proportion de la population kenyane n’a pas accès aux institutions bancaires et M-Pesa permet de transférer des fonds rapidement et facilement dans cet environnement. On compte à la grandeur du pays environ 50 000 agents M-Pesa, généralement établis dans de petites épiceries ou stations-service. Les clients vont rencontrer l’un de ces agents et s’inscrivent auprès de Safaricom, l’exploitant du réseau de téléphonie mobile. Une fois inscrits, ils peuvent déposer des fonds dans leur téléphone en remettant à l’agent le montant correspondant. L’agent encaisse l’argent et provisionne le téléphone par voie électronique. Le client peut alors, par exemple, envoyer de l’argent à une autre personne par message texte. Le bénéficiaire apporte le message à l’agent le plus proche, qui lui remet le montant correspondant en argent comptantNote de bas de page 37.

M-Pesa (ou un service très similaire) est également utilisé dans d’autres pays d’Afrique, notamment en Côte d’Ivoire, au Sénégal et au Mali, ainsi qu’ailleurs dans le monde, par exemple en AfghanistanNote de bas de page 38. Le paiement mobile par message texte est très populaire dans plusieurs pays d’Europe et de nombreux pays d’Amérique latine ainsi qu’au Royaume-Uni, en Inde et en Australie.

5.1.3 Cybermonnaie

[Il est à noter que la Monnaie royale canadienne n’a pas encore lancé Cybermonnaie. Pour rédiger la présente sous-section, nous avons consulté la section de son site Web consacrée à CybermonnaieNote de bas de page 39.]

Après s’être penchée sur l’évolution de la monnaie et des technologies de paiement (en particulier dans l’écosystème des paiements au point de vente de volume élevé et de faible valeur), la Monnaie royale canadienne a mis au point CybermonnaieNote de bas de page 40. Elle considère Cybermonnaie comme l’équivalent numérique des pièces de monnaie et des billets de banque et s’attend à ce qu’elle soit très largement utilisée pour les micropaiements (moins de 10 $) et les nanopaiements (moins de 1 $).

La « puce » Cybermonnaie est le cœur du système. Il s’agit d’un circuit intégré sur carte sécurisée, qui sert à stocker l’argent numérique. Cette puce, qui peut être déployée de différentes façons, offre aux utilisateurs au moins quatre options.

Premièrement, la puce peut être mise en place dans une clé USB Cybermonnaie à usage unique. Il suffit de brancher la clé USB dans n’importe quel PC ou ordinateur portatif pour effectuer des opérations de paiement en ligne ou hors ligne. Deuxièmement, la puce peut être placée dans un module de sécurité matériel à usage unique. Ce module s’adresse aux grands commerçants en ligne et aux environnements comportant un taux élevé d’opérations. Troisièmement – aspect le plus pertinent pour les besoins de notre étude –, la puce peut être mise en place dans une carte MicroSD (c’est-à-dire une petite carte mémoire couramment utilisée dans les appareils photo et d’autres appareils, mais aussi offerte sur certains téléphones intelligents), facilement insérable dans un appareil mobile pour permettre d’utiliser Cybermonnaie. On peut facilement enlever la puce lorsque cette fonction n’est plus nécessaire. Enfin, un tiers fournisseur de services peut héberger une série de puces Cybermonnaie dans le nuage pour ses utilisateurs, qui doivent s’identifier auprès du fournisseur de services pour avoir accès à leur argent numérique. Avec cette option, les utilisateurs peuvent effectuer des opérations au moyen d’un dispositif Cybermonnaie qui n’accueille pas la carte MicroSD ni une clé USB, par exemple un iPhone d’Apple.

L’écosystème de Cybermonnaie vise à reproduire le mode de distribution actuel des pièces de monnaie. La puce Cybermonnaie est fabriquée par la Monnaie royale canadienne, distribuée sur le marché par un courtier de confiance (voir ci-après) et utilisée par les consommateurs et les commerçants. Les consommateurs achètent un montant de Cybermonnaie auprès d’un courtier de confiance, puis ils effectuent des opérations avec des commerçants ou d’autres consommateurs qui utilisent l’outil pour acheter des produits ou des services ou simplement pour transférer des fonds. L’utilisateur qui reçoit un montant de Cybermonnaie se fait rembourser la valeur par le courtier de confiance, qui fait aussi généralement affaire avec une institution financière pour acquérir et déposer de l’argent liquide au besoin.

Dans le paiement mobile de personne à personne, les deux personnes qui participent à l’opération ont chacune dans leur téléphone une puce Cybermonnaie sur une carte MicroSD (la clé USB et le module de sécurité matériel ne font pas appel à un appareil mobile et, bien que l’on puisse utiliser un appareil mobile pour avoir accès à une puce Cybermonnaie dans le nuage, ce n’est pas essentiel; ces trois supports ne relèvent pas de la portée du présent rapport). Les appareils échangent par message texte, courriel ou communication NFC des messages faisant état de la demande et du montant d’argent. D’après le site Web de Cybermonnaie, lorsque l’expéditeur crée un message demandant le paiement d’un montant en utilisant la puce de sa propre application Cybermonnaie, ce montant est déduit du solde de la puce. Lorsque le message a été créé, l’expéditeur ne peut interrompre ou annuler l’opération. Une fois en possession du message affichant le montant, l’application de la personne appelée à recevoir les fonds s’assure de sa validité (en vérifiant une signature numérique et une valeur de sécurité). Si le message est valide, le montant précisé dans le message est ajouté au solde du receveur.

On ignore encore qui fera office de courtier de confiance dans l’écosystème Cybermonnaie. Les banques et Postes Canada sont au nombre de candidats possibles, mais d’autres entités pourraient militer pour assumer cette tâche. On ne sait pas non plus comment quiconque gagnera de l’argent grâce à ce mode de paiement. Tout porte à croire que la Monnaie royale canadienne pourrait en théorie réaliser un bénéfice en vendant à prime un montant de Cybermonnaie au courtier de confiance (p. ex. une valeur de 1,00 $ au prix de 1,02 $). En outre, le courtier de confiance pourrait probablement réaliser un bénéfice en traitant Cybermonnaie comme une devise et en prélevant un taux de change (« cours actuel : nous vendons un montant de Cybermonnaie de 1,00 $ au prix de 1,05 $; nous l’achetons au prix de 97 cents »). Mais il reste encore à savoir ce que sera la future monétisation éventuelle des opérations une fois le système déployé et quelle sera l’éventail complet d’entités qui gagneront de l’argent.

5.2 Acceptation mobile

Avec le mode d’acceptation mobile, un appareil mobile remplace le terminal PDV du commerçant (tandis que le payeur utilise une carte de crédit traditionnelle). Une petite pièce qui se fixe à l’appareil mobile permet de faire glisser une carte de crédit afin que les commerçants indépendants puissent traiter les paiements par carte de crédit n’importe quand et n’importe où. SquareNote de bas de page 41 est au nombre des quelques technologies qui permettent ce mode de paiement. Un cube en plastique se branche dans la prise casque d’un téléphone Android ou Apple. Ce cube est muni d’une fente mince, où l’on fait glisser la carte de crédit. L’application Square est exécutée sur le téléphone pour traiter les paiements. Le commerçant peut faire glisser la carte, prendre une photo de la marchandise afin d’aider les deux parties à se rappeler ce qui a été vendu et joindre sa photo, son logo, etc., afin de rappeler au payeur l’identité du payé. L’application Square cache les détails de la carte, de sorte que le payé ne puisse jamais voir le numéro ou le code de sécurité de la carte de crédit, et elle envoie au payeur par courriel ou message texte un reçu numérique.

D’après le site Web de SquareNote de bas de page 42, le commerçant doit verser 2,75 % du montant total de chaque opération (glissement d’une carte) et 3,5 % plus 15 cents par opération pour les cartes dont le numéro est saisi manuellement. Cette stratégie de tarification est similaire à celle de PayPal (1,9 et 2,9 % pour chaque vente plus 30 cents) et inférieure aux frais d’exploitation prélevés par certaines banques. PayPal a connu beaucoup de succès avec cette stratégie. En outre, avec Square, l’opération de paiement peut vraiment se faire n’importe quand et n’importe où.

6. Illustration du mouvement de l’argent

Il peut être utile d’envisager le mouvement de l’argent dans les opérations de paiement mobile. Nous l’illustrerons en présentant trois exemples concrets (les deux premiers portent sur le paiement à un terminal PDV et le troisième sur le paiement de personne à personne).

Scénario no 1 : achat au terminal PDV d’un commerçant

Dans ce scénario, Alice souhaite acheter un café et un muffin dans une brûlerie locale au moyen de son appareil mobile NFC. Après avoir donné sa commande, elle ouvre l’application de portefeuille électronique de son téléphone, vérifie que l’instrument de paiement par défaut (en l’occurrence une carte de débit MasterCard) est sélectionné et informe le commis qu’elle utilisera une carte de débit MasterCard. À la demande du commis, elle place son téléphone près du terminal PDV sans contact. Comme il s’agit d’une opération considérée comme courante (c’est-à-dire fréquente et rapide), Alice n’a qu’à passer son appareil devant la borne de lecture. En particulier, aucune vérification de la carte n’est nécessaire (il n’y a aucun mot de passe à entrer). Une fois l’opération approuvée au terminal PDV, un reçu électronique est créé et envoyé à Alice par courriel, message texte ou NFC. Pour cette dernière option, il faudrait présenter le téléphone mobile devant le terminal une deuxième fois, mais elle comporte un avantage du fait que le reçu est directement acheminé au portefeuille électronique mobile, où il est stocké, ce qui serait utile pour l’achat d’un article que l’on pourrait retourner par la suite).

La règle s’appliquant aux opérations courantes (p. ex. aucun NIP ni aucun mot de passe) et l’émission du reçu électronique sont exclusifs à la technologie NFC (voir le Canadian NFC Mobile Payments Reference ModelNote de bas de page 43, p. 35). Par ailleurs, l’opération est similaire à un paiement effectué au moyen d’une carte de crédit sans contact. Plus précisément, le mouvement de l’argent sous-jacent se fait de la même manière qu’aujourd’hui.

Scénario no 2 : primes accumulées sur les cartes de fidélité (un muffin gratuit après l’achat de 10 muffins)

Ce scénario s’inspire du scénario no 1, mais on ajoute la carte de fidélité de la brûlerie. Dans ce cas, la carte de fidélité est stockée dans le portefeuille électronique mobile d’Alice et transmise au terminal PDV en même temps que les détails de sa carte de débit lorsqu’elle passe son téléphone devant la borne de lecture. Le système du commerçant vérifie et met à jour le solde des points de fidélité d’Alice et détermine si elle a droit à une réduction (c’est-à-dire si le prix du muffin doit être soustrait du total). L’opération de paiement se déroule comme indiqué ci-dessus et la carte de fidélité mise à jour est transmise au portefeuille électronique d’Alice en même temps que son reçu électronique la deuxième fois qu’elle passe son téléphone devant la borne de lecture.

Il est à noter que le volet coupon, carte de fidélité ou carte de membre du paiement mobile est encore relativement nouveau et peut par conséquent encore évoluer. Pour l’heure, aucune norme ne permet de déterminer comment ces opérations se déroulent exactement. En particulier, on ne sait pas encore si Alice aura besoin de faire une recherche manuelle dans son portefeuille électronique pour trouver la carte de fidélité de la brûlerie ou si cette carte s’affichera automatiquement dès que les renseignements du commerçant (nom et emplacement) auront été transmis au téléphone. On ne sait pas non plus si l’information de la carte de fidélité sera transmise en même temps que les détails de la carte de débit dans un seul échange NFC ou s’il faudra faire passer le téléphone une deuxième fois devant la borne de lecture. De même, l’information de la carte de fidélité mise à jour sera peut-être transmise en même temps que le reçu électronique à la fin de l’opération ou il pourrait être nécessaire de faire passer le téléphone une autre fois devant la borne de lecture. À court terme, il est possible que les divers portefeuilles électroniques et les commerçants eux-mêmes adoptent des pratiques différentes jusqu’à ce qu’un déroulement normalisé s’impose.

Scénario no 3 : transfert de fonds entre deux amis (« Puis-je t’emprunter 10 $?)

Dans ce scénario, Alice veut remettre 10 $ à Robert afin qu’il achète une carte d’anniversaire pour son frère. Un certain nombre de technologies ont été déployées (ou proposées) pour ce type d’opération, notamment Bump Pay (p. ex. avec PayPal ou ING Direct), la messagerie texte (p. ex. avec M-Pesa), la technologie NFC (p. ex. avec PagSeguroNote de bas de page 44 au Brésil) et l’argent électronique (p. ex. Cybermonnaie). Nous avons déjà présenté certaines de ces opérations (voir la section 5.1). Toutefois, à tout le moins en Amérique du Nord, aucune de ces technologies n’a connu beaucoup de succès jusqu’à présent et on ignore laquelle dominera (le cas échéant) le mode de paiement de personne à personne au cours des prochaines années.

7. Conclusion

Dans la partie 1 du rapport, nous avons étudié le contexte des paiements mobiles, y compris les divers modes existants, les principaux acteurs de l’écosystème et la façon dont les fonds circulent de l’expéditeur au récepteur dans certaines opérations de paiement. Nous avons mis l’accent sur les opérations mobiles au point de vente utilisant la technologie de communication en champ proche (NFC), mais nous avons également mentionné d’autres technologies et modes de paiement.

Dans la partie 2, nous examinerons les répercussions de quelques modes de paiement mobile sur la sécurité et la protection de la vie privée.

Les paiements mobiles en tout temps et en tout lieu :

bref survol du paysage des paiements mobiles

Partie 2 – Analyse de certains modes de paiement

Résumé

Dans la présente partie, nous analysons certains modes de paiement en nous attachant particulièrement aux paiements mobiles au point de vente effectués au moyen de la communication en champ proche (NFC) et nous explorons brièvement d’autres technologies et modes de paiement.

1. Introduction

Le présent rapport sur les paiements mobiles est divisé en trois parties : contexte, analyse et recommandations. La partie 2, « Analyse de certains modes de paiement », porte sur les risques d’atteinte à la sécurité et à la vie privée inhérents à certains modes de paiement. Nous nous attardons au paiement mobile à un terminal PDV NFC, mais nous explorons brièvement le commerce mobile (mCommerce) actuel (en tant qu’étape de transition vers les paiements mobiles véritables) et certaines sous-catégories des paiements mobiles de personne à personne (mP2P) et d’acceptation mobile (mAccept).

Le reste de la partie 2 est structuré comme suit. Nous examinons dans la section 2 deux modes paiement axés sur le commerce mobile (achats ou opérations bancaires en ligne et facturation par les entreprises de télécommunications mobiles), tandis que nous amorçons dans la section 3 l’analyse des véritables modes de paiement mobile. Nous y examinons de manière assez détaillée le paiement à un terminal PDV NFC en mettant l’accent sur les trois aspects qui comportent des risques d’atteinte à la sécurité et à la vie privée. Dans la section 4, nous examinons brièvement le paiement mobile de personne à personne utilisé pour les transferts de fonds, en particulier M-Pesa et Cybermonnaie. La section 5 passe brièvement en revue le mode d’acceptation mobile et présente une étude de cas portant sur la technologie Square. La section 6 traite dans une optique globale des risques des opérations financières effectuées exclusivement sous forme électronique (cette analyse s’applique à tous les modes de paiement mobile). Enfin, la section 7 renferme certaines observations finales.

2. Étape de transition : deux modes de paiement de commerce mobile

Comme nous l’avons mentionné à la partie 1 du présent rapport (voir la section 3 de la partie 1), les opérations bancaires et les achats en ligne ne relèvent pas de la portée de notre étude parce que l’appareil mobile constitue dans ces cas l’intermédiaire utilisé pour effectuer l’opération sans y être essentiel. Il s’agit toutefois d’une étape de transition importante dans la société, puisqu’elle aide les gens à se familiariser avec l’idée d’effectuer des opérations financières (p. ex. payer une facture ou acheter un article) en utilisant un téléphone au lieu d’un ordinateur.

Un deuxième mode de paiement, qui s’inscrit également dans la catégorie du commerce mobile, mérite que nous nous l’analysions brièvement en raison de sa popularité croissante : la facturation par l’entreprise de télécommunications mobiles. Selon ce mode de paiement, l’appareil mobile est plus essentiel (l’utilisateur doit avoir un appareil mobile pour conclure un contrat avec l’entreprise), mais le règlement se fait de façon non classique (l’utilisateur « achète » un article en demandant que son prix soit ajouté à sa prochaine facture de téléphonie). Ce mode de paiement requiert la conclusion d’une entente commerciale au préalable entre l’entreprise de télécommunications mobiles et le commerçant.

2.1 Opérations bancaires ou achats en ligne au moyen d’un navigateur mobile donnant accès à un site Web

Les opérations bancaires ou les achats effectués en ligne au moyen d’un navigateur mobile sur un téléphone intelligent ou une tablette se font essentiellement de la même façon qu’au moyen d’un ordinateur portatif ou de bureau (entre autres changements mineurs, mentionnons l’adaptation à un écran plus petit ou les pages Web spéciales conçues expressément pour les appareils mobiles). La seule différence notable tient au fait que l’opération peut se faire n’importe où et n’importe quand (par le simple fait que l’utilisateur a plus de chances d’avoir sur lui son appareil mobile qu’un ordinateur de bureau ou même un ordinateur portatif). Toutefois, comme nous l’avons mentionné précédemment, cette façon de faire aide les consommateurs à se familiariser avec l’idée de payer une facture ou de faire un achat « en utilisant un appareil mobile » au lieu d’un ordinateur (même si la marche à suivre est la même, par exemple la saisie d’un numéro de carte de crédit et de la date d’expiration sur un formulaire en ligne).

Comme le processus est identique, il est assez logique que les considérations en matière de sécurité et de protection de la vie privée soient similaires : les failles du navigateur peuvent entraîner la perte ou une utilisation abusive des renseignements et permettre le téléchargement d’un logiciel malveillant dans l’appareil. Un facteur atténuant, par rapport aux ordinateurs de bureau ou portatifs, tient au fait que les applications sont compartimentées sur certaines plateformes d’appareils mobiles, par exemple Android, afin d’éviter qu’une application puisse voir (ou corrompre) le traitement ou les données d’autres applications. Cette précaution permettrait de limiter les dommages susceptibles de découler des failles d’un navigateur. En revanche, si le logiciel malveillant téléchargé permet au fraudeur d’accroître ses privilèges (p. ex. en tirant parti du fait que l’utilisateur a « rooté » ou débridé son téléphone pour éliminer certaines restrictions touchant le téléchargement et la configurabilité des logiciels), n’importe quel élément se trouvant sur le téléphone pourra par la suite être volé, modifié ou détruit.

2.2 Facturation par l’entreprise de télécommunications mobiles

Dans les systèmes de paiement à l’entreprise de télécommunications mobiles, le prix d’un article acheté figure sur la facture de téléphonie suivante. L’entreprise fait alors office d’établissement de crédit (c’est-à-dire qu’elle paie le commerçant au moment de l’achat et reçoit l’argent du client au cours du cycle de facturation suivant). En pareil cas, le client n’utilise aucun instrument de paiement classique (p. ex. une carte de crédit ou de débit) pour faire l’achat. Un nombre croissant de tiers concluent des ententes avec des entreprises de télécommunications pour mettre en place cette méthode de paiement (p. ex. Google permet de porter sur la facture de téléphonie mobile d’un client les achats effectués au moyen d’un appareil Android pour les réseaux pris en chargeNote de bas de page 45 et BlackBerry World a récemment conclu une entente similaireNote de bas de page 46 avec Wind Mobile).

Les données volumineuses et l’utilisation de traitements analytiques pourraient susciter des préoccupations en matière de protection de la vie privée dans le cas des paiements faits à une entreprise de télécommunications mobiles, car celle-ci en saura beaucoup plus sur ses clients que si elle ne s’occupait pas de la facturation (p. ex. historique détaillé des achats et identité des commerçants visés) et pourrait par le fait même, à dessein ou par accident, utiliser les renseignements de façon abusive (p. ex. en les communiquant à d’autres à des fins de marketing).

Les problèmes touchant les consommateurs ne se limitent toutefois pas à la protection de la vie privée. Les paiements à une entreprise de télécommunications mobiles suscitent une autre préoccupation du fait qu’aucune loi fédérale (à tout le moins aux États-UnisNote de bas de page 47 et au CanadaNote de bas de page 48) n’offre à l’heure actuelle aux clients une protection en cas de différend concernant les frais imposés de façon frauduleuse ou sans autorisation sur les factures de ce type d’entreprise. En pareil cas, les clients doivent s’en remettre aux modalités de l’entente conclue avec leur entreprise ou à sa bonne volonté (voir le compte rendu de l’atelier de la Federal Trade Commission (FTC) des États-UnisNote de bas de page 49, p. 8. Cet état de choses a entraîné une augmentation du « bourrage de factures » (en anglais cramming), pratique mise en évidence pour la première fois il y a quelques années sur la plateforme de facturation pour la téléphonie filaireNote de bas de page 50. Selon cette pratique, des tiers inscrivent frauduleusement des frais sur les factures qu’une entreprise de télécommunications mobiles envoie à ses clients dans l’espoir qu’ils acquitteront leur facture mensuelle sans les remarquer. D’après les recommandations formulées dans le compte rendu de l’atelier de la FTC sur la question, il y aurait notamment lieu en pareil cas d’autoriser les consommateurs à bloquer tous les frais de tiers sur leur compte de téléphonie mobile et mettre en place une procédure uniforme et clairement définie à l’intention des consommateurs désireux de contester des frais douteux et d’obtenir un remboursement (p. 8). Selon les auteurs du rapport, on pourrait obliger les entreprises de télécommunications mobiles [traduction] « à normaliser et à mettre en évidence les frais de tiers sur les factures en indiquant clairement leur raison d’être, le nom du fournisseur ou du commerçant à l’origine de ces frais et le bien ou le service fourni » (p. 9).

Le bourrage de factures suscite de vives inquiétudes, car de nombreux consommateurs ignorent que des tiers peuvent inscrire des frais sur leur facture de téléphonie mobile, alors qu’ils ne leur ont pas communiqué les données d’une carte de crédit ni d’autre information de paiement (p. 10). De plus, ces frais peuvent être indiqués sur la facture en tant que « frais de service », « autres frais », « messagerie vocale », « serveur de messagerie », « forfait » ou « adhésion » (il peut s’agir d’un bourrage de factures si ces frais n’ont pas été autorisés ou que le coût a été falsifié) et qu’ils peuvent donc passer inaperçus indéfinimentNote de bas de page 51.

3. Paiement mobile à un terminal de point de vente NFC

Dans le paiement mobile à un terminal de point de vente NFC, l’utilisateur a un appareil mobile équipé d’une puce de communication en champ proche et d’un ou de plusieurs instruments de paiement (p. ex. des applications de carte de crédit ou de débit, des cartes de fidélité, de rabais ou de membre, des cartes prépayées et des coupons). Le commerçant a un terminal au point de vente sans contact devant lequel les utilisateurs peuvent placer leur appareil NFC pour effectuer des opérations de paiement.

Trois points vulnérables des opérations de paiement NFC

Le paiement mobile NFC comporte au moins trois points vulnérables, dont deux sont communs aux cartes de crédit ou de débit sans contact : il est possible que le terminal PDV (généralement la borne de lecture) soit corrompu pour une raison quelconque et qu’il y ait une brèche dans le canal entre l’appareil mobile et une borne de lecture légitime (p. ex. dans les ondes). Troisièmement, la différence entre les paiements mobiles NFC (comparativement aux paiements NFC effectués au moyen d’une carte sans contact) tient au fait que l’appareil proprement dit peut subir des attaques de plusieurs façons.

Dans les sous-sections suivantes, nous examinons l’incidence de chacun de ces points vulnérables sur la sécurité et la protection de la vie privée.

3.1 Terminal PDV corrompu

On peut utiliser un appareil mobile NFC de trois façons différentes. Premièrement, il peut servir d’appareil actif (borne de lecture) qui envoie un signal de radiofréquence pour alimenter en énergie électrique un appareil passif (c.-à-d. sans source d’alimentation telle qu’une pile) pour lui permettre de répondre aux messages. C’est le mode employé lorsque l’on place un téléphone près d’une étiquette NFC sur une affiche ou un babillard pour obtenir davantage de renseignements que ceux fournis dans le texte de l’affiche (p. ex. une description supplémentaire, de l’information sur le prix ou un lien conduisant à un site Web).

Deuxièmement, l’appareil mobile peut être un appareil passif, qui reçoit un signal d’une borne de lecture active externe. On emploie l’expression « mode émulation de cartes » parce que l’appareil ressemble exactement à une carte sans contact ordinaire pour la borne de lecture (p. ex. un terminal PDV). C’est le mode utilisé pour les paiements mobiles.

Enfin, l’appareil mobile et l’appareil externe sont des appareils actifs qui s’envoient mutuellement des signaux. Par exemple, c’est le mode utilisé lorsque l’on entrechoque deux téléphones pour échanger des cartes professionnelles.

En mode émulation de cartes, l’appareil est passif et attend un message d’une borne de lecture externe. Cette situation rend parfois l’appareil vulnérable parce que cette borne peut être corrompue ou même entièrement factice (p. ex., il pourrait s’agir d’une borne de lecture construite par un fraudeur à des fins malveillantes et maquillée en terminal PDV). Ces fausses bornes de lecture peuvent transmettre à l’appareil mobile des messages qui semblent valides, si bien que l’appareil détecte une opération de paiement apparemment légitime et transfère les fonds du compte de l’utilisateur à la borne de lecture. Pour les paiements de valeur élevée (50 $ ou plus), l’utilisateur doit parfois donner une confirmation supplémentaire (peut-être simplement appuyer sur un bouton « OK »), si bien que ce type de fraude peut difficilement réussir. Mais, pour les montants peu élevés (quelques dollars), on peut contourner l’étape de la vérification (en particulier si l’authentifiant a été activé dans le portefeuille électronique).

Tout indique qu’il serait possible de commettre des fraudes de faible valeur au moyen d’une fausse borne de lecture (on utilise parfois le terme « subtilisation » [en anglais skimming attack] lorsque le fraudeur se tient près de différentes personnes, par exemple dans un autobus ou un wagon de métro bondé, et « subtilise » quelques dollars à chacun d’un) en utilisant un appareil mobile NFC. La preuve d’attaques similaires (subtilisation du numéro de la carte et de la date d’expiration) a été faite à plusieurs reprises dans le cas de cartes de crédit NFC (c.-à-d. sans contact)Note de bas de page 52,Note de bas de page 53. Il est également possible de subtiliser l’information de la carte de crédit stockée sur un appareil mobile (c.-à-d. en n’effectuant aucune opération de paiement) lorsque l’appareil est en mode émulation de cartes et que la puce NFC est activée. (Signalons que la subtilisation des données de la carte de crédit ne révèle pas le numéro de trois ou quatre chiffres [valeur de vérification de carte] indiqué au dos, ce qui limite le nombre d’endroits où les données subtilisées peuvent être utilisées pour faire des achats frauduleux.) Il est beaucoup plus difficile pour un fraudeur de corrompre le terminal PDV d’un commerçant véritable (même si le fraudeur peut être le commerçant lui-même!), par exemple en prélevant un montant légèrement supérieur à celui qui est affiché, mais ce type de fraude est certainement possible à tout le moins en théorie.

Les pochettes ou les étuis de sécurité comportant une doublure métallique peuvent protéger les cartes de crédit ou de débit contre les échanges forcés avec des bornes de lecture malveillantes, mais il serait fort probablement impossible d’utiliser ce type de protection avec les appareils mobiles, car on nuirait ainsi au fonctionnement normal du téléphone. En revanche, de nombreux téléphones NFC désactivent automatiquement la fonction NFC lorsque l’écran est éteint pour assurer une protection contre la subtilisation (mécanisme de protection que n’offrent pas les cartes sans contact). Signalons toutefois que cette pratique semble incompatible avec l’énoncé figurant dans le Canadian NFC Mobile Payments Reference ModelNote de bas de page 54 (p. 26) selon lequel un authentifiant par défaut permet d’effectuer des paiements même si l’appareil est en mode veille.